過去問解説 情報処理安全確保支援士【令和3年秋期 午後1】

解答速報を作成しました!

満点とはまではいかないと思いますが、過去実績から9割は正解していると思います。

9割には達していないですね。皆様訂正ありがとうございます。あと正誤表はしっかり読みましょう(笑)

不明点あればコメント頂けると助かります。

twitterでのお問い合わせも受け付けております。

| 設問 | 総評 |

| 問1 | 社内システムに対するセキュリティインシデントに関する問題。 社内の課題とインシデントの内容が理解できれば、特に難しい設問は特にありません。難易度は易しいでしょう。 |

| 問2 | システム開発での情報漏洩対策に関する問題。 一部意図が読み取れない設問があり、やや難。 |

| 問3 | PCのマルウェア対策 基本的なマルウェア対策についての設問になり、過去問などの対策ができていれば難易度は普通。 |

問題文はIPA公式サイトから入手してください。

(202112/14 IPA解答確認後更新)

すべての解答確認し、問1設問3(1)のみ修正しました。

情報処理安全確保支援士試験 過去問解説

過去問の解説はこちらから

【解答速報】情報処理安全確保支援士 令和7年度春季【午後問3】

【解答速報】情報処理安全確保支援士 令和7年度春季【午後問2】

【解答速報】情報処理安全確保支援士 令和7年度春季【午後問1】

- 1. 問1 セキュリティインシデント

- 1.1. 設問1 〔顧客管理サーバの保守方法】について, (1)~(3)に答えよ。

- 1.1.1. (1) 図2中のaに入れる適切な字句を20字以内で答えよ。

- 1.1.2. (2) 図2中の下線①の設定にした目的を,“操作ログ”という字句を用いて25字以内で述べよ。

- 1.1.3. (3) 表1中のb, cに入れる適切な字句を,図1中の字句を用いて答えよ。

- 1.2. 設問2 [セキュリティインシデントの発生と対応]について, (1), (2)に答えよ。

- 1.2.1. (1) 本文中の下線②の通信は、表1のどのルールによってFWログに記録されるか。表1中の項番で答えよ。

- 1.2.2. (2) 今回のセキュリティインシデントにおいて,第三者が保守用中継サーバに SSH 接続可能だった期間は何月何日の何時何分から何月何日の何時何分までか。期間を答えよ。

- 1.3. 設問3 [セキュリティインシデントの再発防止]について, (1)~(4)に答えよ。

- 1.3.1. (1) 図5中の下線③について,パスフレーズを設定する目的を 30 字以内で具体的に述べよ。

- 1.3.2. (2) 図5中のdに入れる適切な字句を 10 字以内で答えよ。

- 1.3.3. (3) 本文中のeに入れる適切な字句を5字以内で答えよ。

- 1.3.4. (4) 本文中のfに入れる適切な字句を 20 字以内で答えよ

- 2. 問2 システム開発での情報漏洩対策

- 2.1. 設問1 表1中のaに入れる適切な字句を15字以内で,表1中のbに入れる適切な字句を10字以内でそれぞれ答えよ。

- 2.2. 設問2 [問題への対策の検討]について, (1)~(5)に答えよ。

- 2.2.1. (1) 表 2 中の下線①について,操作を行えるアカウントだけを解答群から全て選び,記号で答えよ。また,操作を35字以内で具体的に述べよ。

- 2.2.2. (2) 表2中の下線②について,参照不可になるのは,図1中の 5.のどの処理でエラーになるからか。(i)~(vi)の記号で答えよ。

- 2.2.3. (3) 図2中のc, d に入れる適切な整数を答えよ。

- 2.2.4. (4) 本文中のeに入れる適切な字句を答えよ。

- 2.2.5. (5) 本文中及び表3中のfに入れる適切な字句を10字以内で答えよ。

- 2.3. 設問3 本文中の下線③について,どのような動作をするマルウェアに感染すると不正に取得されるか。不正取得時のマルウェアの動作を 45 字以内で具体的に述べよ。

- 3. 問3 PCのマルウェア対策

- 3.1. 設問1 [不審なログインの発見と対応]について, (1)~(4)に答えよ。

- 3.1.1. (1) 本文中の下線①について,初動対応の内容を15字以内で述べよ。

- 3.1.2. (2) 本文中の下線②について,どのような情報か。10 字以内で答えよ。

- 3.1.3. (3) 本文中のaに入れる適切な方法を35字以内で、本文及び図2中のbに入れる適切な対応を20 字以内で,図2中のcに入れる適切な方法を25字以内でそれぞれ述べよ。

- 3.1.4. (4) 本文中の下線③について,追加調査の範囲を25字以内で具体的に述べよ。

- 3.2. 設問2 [項目1の検討]について, (1), (2)に答えよ。

- 3.2.1. (1) 本文中の下線④について,変更する二つのルールの項番と,それぞれの変更後のルールにおける送信元の内容を答えよ。

- 3.2.2. (2) 表3中のd,eに入れる適切な設定内容を答えよ。

- 3.3. 設問3 [項目2の検討]について, (1), (2)に答えよ。

- 3.3.1. (1) 本文中の下線⑤について,どのような場合か。30 字以内で具体的に述べよ。

- 3.3.2. (2) 本文中の下線⑥について,どのようなマルウェアか。35 字以内で具体的に述べよ。

情報処理安全確保支援士 令和3年午後1 問1 セキュリティインシデント

設問1 〔顧客管理サーバの保守方法】について, (1)~(3)に答えよ。

(1) 図2中のaに入れる適切な字句を20字以内で答えよ。

解答

保守用中継サーバではないサーバに接続された

解説

SSHの警告メッセージは表示されているので、サーバまでは着弾しております。なので、警告メッセージが表示されるパターンとしては2つ想定されます。

- 保守用中継サーバのフィンガープリントが変更された

- 接続しているサーバが違う(当然フィンガープリントは異なる)

上のパターンは既に記述されているため、回答は下のパターン

(2) 図2中の下線①の設定にした目的を,“操作ログ”という字句を用いて25字以内で述べよ。

解答

操作ログへのアクセスを制限するため

解説

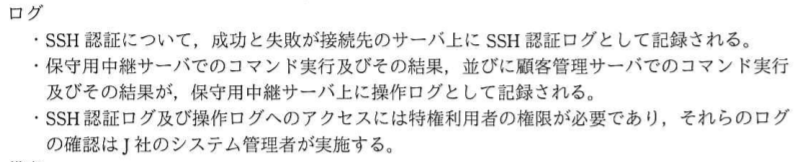

「保守用中継サーバ」と問題文中の「操作ログ」という文言から、図2中の『ログ』の部分に記載されている内容だと推測できる。

この中での記述から、保守用中継サーバには保守用中継サーバ並びに顧客管理サーバの操作ログも保存されていることが分かる。この操作ログの管理者J社システム管理者が実施することになっているため、M社の保守員がアクセスできる状態にしてはならない。

『具体的に記述せよ』という問題であれば、「編集・削除できないようにするため」の一文もあった方がいいと思いますが、この設問はこの回答で問題ないと思います。

(3) 表1中のb, cに入れる適切な字句を,図1中の字句を用いて答えよ。

解答

| b | 保守PC-A |

| c |

解説

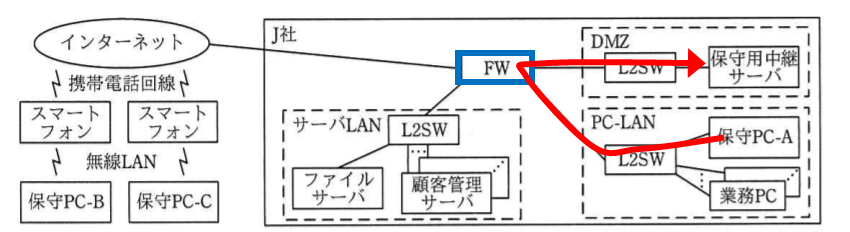

FWは上部の青枠部分ですね。保守用中継サーバへのアクセスを許可するのは、上図の赤線のみ。その以外は全て拒否に設定する必要があります。

よって、bが「保守PC-A」 となります。

ちなみに保守PC-B又は保守PC-Cからどのように保守用中継サーバに接続するかというと、表1の注に記載があります。

保守PC-B又は保守PC-Cからの保守作業の際は、事前申請にきさいされた作業時間だけ、J社のシステム管理者が"許可"に変更する

表1 FWのフィルタリングルール

ということで、 保守PC-B又は保守PC-C に関するフィルタリングルールは表1には記載されていないことが分かります。

ちなみに、"許可"に変更する場合には、インターネットからの通信を受け入れる必要がありますね。この部分はあとの設問で問われる内容になります。

そのため、cは「すべて」ではなく「インターネット」としておく必要がありそうです。

設問2 [セキュリティインシデントの発生と対応]について, (1), (2)に答えよ。

(1) 本文中の下線②の通信は、表1のどのルールによってFWログに記録されるか。表1中の項番で答えよ。

解答

6

解説

保守用中継サーバからインターネットに向けた通信という事になります。そのままずばり送信元「保守用中継サーバ」の記載は表1にはありませんが、『DMZ』から『インターネット』向けの通信についてルールが記載されています。

すべて「拒否」されているので、通信は失敗していることがわかりますね。

(2) 今回のセキュリティインシデントにおいて,第三者が保守用中継サーバに SSH 接続可能だった期間は何月何日の何時何分から何月何日の何時何分までか。期間を答えよ。

解答

| 何月何日の何時何分から | 6月14日 7時00分 |

| 何月何日の何時何分まで | 6月14日 9時30分 |

解説

設問1(3)で触れた内容ですね。J社のシステム管理者は事前申請に従って、インターネットから保守用中継サーバのアクセスを許可しているはずです。

設問3 [セキュリティインシデントの再発防止]について, (1)~(4)に答えよ。

(1) 図5中の下線③について,パスフレーズを設定する目的を 30 字以内で具体的に述べよ。

解答

盗難などで保守用PCを不正に利用されることを防ぐため

(IPA解答)

保守員以外が不正に秘密鍵をりようできないようにするため

秘密鍵が盗まれても悪用できないようにするため

解説

保守用PCと保守用中継サーバの間のセキュリティは強化できました。しかし保守用PC自体が盗難されるなどすれば保守用中継サーバへのアクセスが行われてしまいます。そこで秘密鍵にアクセスされること自体も守る必要があります。

(IPA解答確認後追記)

秘密鍵に対するセキュリティ強化の観点での解答が求められていたようですね。

(2) 図5中のdに入れる適切な字句を 10 字以内で答えよ。

解答

パスワード認証

解説

深く考えずそのまま。

(3) 本文中のeに入れる適切な字句を5字以内で答えよ。

解答

秘密鍵

解説

公開鍵認証方式に変更したのは、保守用中継サーバへのアクセスだけではなく顧客管理サーバへのアクセスも同様です。よって顧客管理サーバへのアクセスにも秘密鍵が必要になります。

(4) 本文中のfに入れる適切な字句を 20 字以内で答えよ

解答

接続元の機器に固定のグローバルIPアドレスを付与

解説

表1のルールを利用しているので、FWでのアクセス制限であることがわかります。インターネット経由の接続を他の接続と見分けるには、接続元に固定のIPアドレスを付与する必要があります。

情報処理安全確保支援士 令和3年午後1 問2 システム開発での情報漏洩対策

設問1 表1中のaに入れる適切な字句を15字以内で,表1中のbに入れる適切な字句を10字以内でそれぞれ答えよ。

解答

| a | パスワードの再設定 |

| b | ローカル環境にコピー |

解説

設計書へのアクセス制限は「ディレクトリへのアクセス制限」と「ファイル単位にパスワード」が設定されています。ファイル単位で行われているのは『パスワードの設定』になりますので、パスワードを再設定する必要があると思われます。

設問2 [問題への対策の検討]について, (1)~(5)に答えよ。

(1) 表 2 中の下線①について,操作を行えるアカウントだけを解答群から全て選び,記号で答えよ。また,操作を35字以内で具体的に述べよ。

解答

| 操作を行えるアカウント | ア、イ |

| 操作 | 該当アカウントをプロジェクトのグループから削除する |

解説

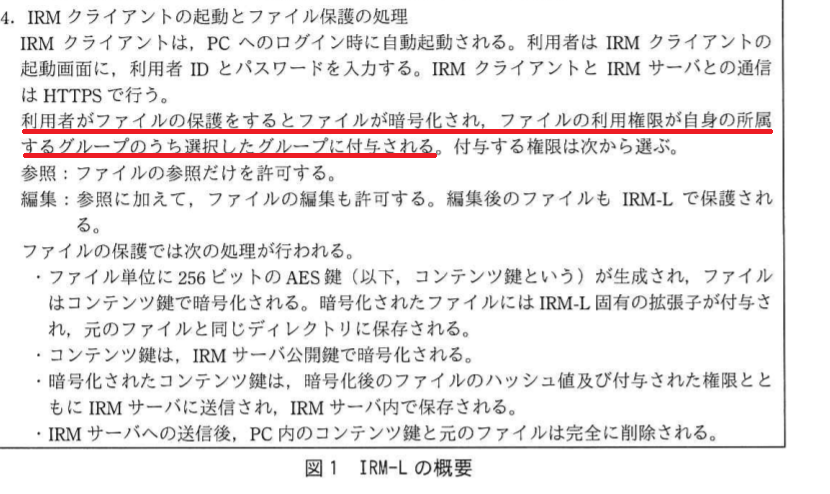

ファイルへのアクセスはグループ単位で行われます。IRM導入後はこの機能を利用すればアクセスを制限することができます。

(2) 表2中の下線②について,参照不可になるのは,図1中の 5.のどの処理でエラーになるからか。(i)~(vi)の記号で答えよ。

解答

(ⅱ)

解説

利用者アカウントがファイルに対する権限を持っていない状態となるため、ⅱの『利用者アカウントがファイルに対する権限を持っている場合に』の判定時にエラーとなります。

(3) 図2中のc, d に入れる適切な整数を答えよ。

解答

| c | 60 |

| d | 196 |

解説

c: 64^10 = (2^6)^10 = 2^60

d: cが2の60乗とすると、IRMとの比較は112-60=52乗倍の計算量が必要となる。【10/11訂正】

d:正誤表より『コンテンツ鍵は入手できない』ことを前提とすると、総当たりで2^256の計算が必要

よって256-60=196乗倍の計算が必要となります。

(4) 本文中のeに入れる適切な字句を答えよ。

解答

辞書

解説

「推測が用意」なパスワードに対する攻撃は、辞書攻撃になります。

(5) 本文中及び表3中のfに入れる適切な字句を10字以内で答えよ。

解答

多要素認証

解説

「利用者ID/パスワード」の組以外でも認証を行うという題意かと思います。ちなみに、生体認証は多要素認証に含まれます。

二要素認証でもOKです。

多要素認証とは、ID・パスワードなどの「知識情報」および、「所持情報」「生体情報」という認証の3要素の中から、2つ以上の異なる認証要素を用いて認証する方法

設問3 本文中の下線③について,どのような動作をするマルウェアに感染すると不正に取得されるか。不正取得時のマルウェアの動作を 45 字以内で具体的に述べよ。

解答

ファイルを開いた際のスクリーンショットを不正に外部に送信する

解説

あまり自信ないですが、よく出題されるマルウェアの動作として解答してみました。

情報処理技術者試験では頻出解答です。

情報処理安全確保支援士 令和3年午後1 問3 PCのマルウェア対策

設問1 [不審なログインの発見と対応]について, (1)~(4)に答えよ。

(1) 本文中の下線①について,初動対応の内容を15字以内で述べよ。

解答

ネットワークからPC-Gを隔離

解説

マルウェア感染初動対策の基本中の基本です。

(2) 本文中の下線②について,どのような情報か。10 字以内で答えよ。

解答

PC-Gのログ

(IPA解答)

ディスクイメージ

解説

よくわかりませんがイメージファイルが正解かも

(3) 本文中のaに入れる適切な方法を35字以内で、本文及び図2中のbに入れる適切な対応を20 字以内で,図2中のcに入れる適切な方法を25字以内でそれぞれ述べよ。

解答

| a | 別のPCを用いてマルウェア定義ファイルをDVD-Rに保存し利用する |

| b | マルウェアの定義ファイルを更新 |

| c | マルウェア対策ソフトの画面操作 |

解説

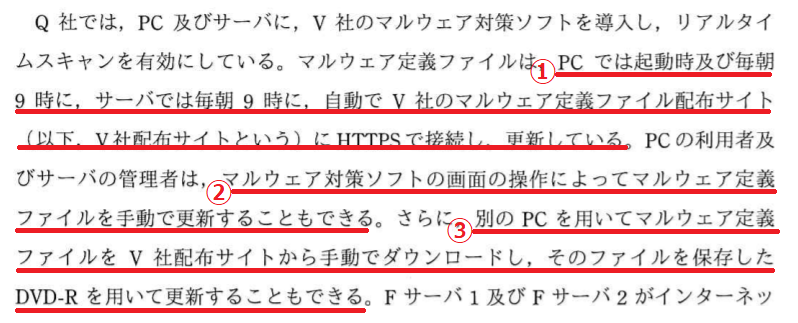

何らかの方法を使った後に『フルスキャンを実施する』という文章から、マルウェアの定義ファイルを更新することが分かります。マルウェアの定義ファイル更新の方法は3つ

PC-Gは社内ネットワークから切り離されているため、①と②の方法は利用できません。よって取り得る手法は③のDVD-Rを利用する方法飲みになります。

また、Q社全体に指示する内容としては即座にマルウェアの定義ファイル更新が必要となるため②の手動更新の方法をとります。

(4) 本文中の下線③について,追加調査の範囲を25字以内で具体的に述べよ。

解答

接続元がPC-G以外となるCリストURLへのアクセス

(IPA解答)

Q社内の全てのPC及びサーバからのアクセス

解説

調査は接続元のIPアドレスが『PC-G』のみに絞っています。これではPC-G以外のアクセスが漏れています。

12月9日17時でのQ社全体でのフルスキャンでマルウェアが検出されないことは確認できましたが、『12月9日17時以前にマルウェアに感染したPCがなかったこと』の担保にはなりません。よって、全アクセスの調査が必要です。

設問2 [項目1の検討]について, (1), (2)に答えよ。

(1) 本文中の下線④について,変更する二つのルールの項番と,それぞれの変更後のルールにおける送信元の内容を答えよ。

解答

| 項番 | 変更後のルールにおける送信元 |

|---|---|

| 3 | 総務部LAN,営業部LAN |

| 4 | 技術部LAN |

解説

利用できるサーバを部署ごとに振り分けるので、それぞれに対してFWの設定を行います。

(2) 表3中のd,eに入れる適切な設定内容を答えよ。

解答

| d | V社配布サイト |

| e | 全て |

解説

サーバからの通信が必要なのは、問題文中では「マルウェア定義ファイルの更新時だけ」と明確に記載されています。

設問3 [項目2の検討]について, (1), (2)に答えよ。

(1) 本文中の下線⑤について,どのような場合か。30 字以内で具体的に述べよ。

解答

実行ファイルのバージョンアップにより、ハッシュ値が変わった場合

解説

(2) 本文中の下線⑥について,どのようなマルウェアか。35 字以内で具体的に述べよ。

解答

登録済み実行ファイルと同じハッシュ値を算出するマルウェア

(【10/11コメント頂き追記】「マクロ機能を悪用したマルウェア」などが正しいかも)

解説

あまり自信はないです。

試験結果はいかがでしたでしょうか。

結構行けたかも!と思われた方は次の資格にもチャレンジしてみませんか?

論述試験の添削などもやっておりますので、よろしければご利用ください。

速報ありがとうございます

毎年参考にさせていただいております

問1の設問1の(3)のb、cについてですが、cはインターネットと書いてしまいました

そう思った理由ですが、全ての通信を拒否してしまった場合、作業時にそれを許可設定に変更すると、サーバLANやPC-LANからの通信も同時の許可されてしまいイメージでした

コメントありがとうございます。また、毎年参考にして頂いているとのことありがとうございます!励みになります。

コメント頂いたc:インターネットですが、確かにおっしゃる通りこちらの方が正しそうですね。

『すべて』でも一見問題なさそうですが、作業時に許可に変更されるという前提を鑑みると、許可した際に必要な通信に絞っておく必要がありそうですね。

速報助かります。

自分も「全て」と思いましたが問題文に図1中の字句を用いるように書いてあったので「インターネット」にしておきました。

設問2の(3)で解答と解説の数字にズレがある気がするのですが、どちらを正として見ればよろしいでしょうか?

申し訳ございません、、

解説の方が正しかったので、c:60 d:52が正しいです。

解説ありがとうございます!

問3設問3(2)は「マクロ型や登録済プログラムの脆弱性を利用したマルウェア」ではいかがでしょうか?

コメントありがとうございます!

マクロ型 ⇒ この解答の方がよさそうですね。過去のIPA資料にも、「マクロ部分のみ抽出してコンペア法を実行する必要がある」という記述もございました。

登録済プログラムの脆弱性を利用したマルウェア ⇒ 登録済みプログラムがマルウェアによって改変されるとハッシュ値が変わるので、こちらは違うような気もします。意図とは違いましたでしょうか。

ご返信ありがとうございます。詳しい解説がありとても参考になっております。コメントもありがとうございます。

仮に登録済みプログラムにセキュリティホールがあった場合、プログラムを改変するわけではないためハッシュ値は変わらず、マルウェアの実行を禁止できない・・・とも思われましたが考えすぎでしょうか。

ーーー

また、問2設問2(5)がまだ空欄のようですが、他の方もコメントで書かれているとおり「多要素認証」かなと思いました。ただ会社の規模的と導入しやすさから「多段階認証」でもアリかなとも思われましたがいかがでしょうか。

設問2の(3)のdの算出方法に関してですが、ご意見いただきたいです。

正誤表にて「しかし、暗号化されたコンテンツ鍵は入手できないと考えてよい。」という文が追加されました。

本文より、2の112乗の計算量が必要なのは、コンテンツ鍵を保護する公開鍵を特定するため計算と思われますが、正誤表にあるようにコンテンツ鍵自体が入手不能であれば、コンテンツ鍵の特定は2の256乗の計算量が必要となり、

256 - 60 = 196 がdの答えになるのではないかと思っております。

いかがでしょうか?

正誤表読んでおりませんでした(笑)実際の試験だったら貴重な1問落としてました。

いずれにせよ解答おかしかったですね。

>256 - 60 = 196 がdの答えになるのではないかと思っております

こちらで問題ないと思います。

実際の試験で正誤表をすっかり忘れていてこの1問逃しました😭

遅くなりましたが、ご確認ありがとうございました。

参考にさせていただいています。

問2 設問1 aに関して

パスワードの再設定か、アクセス権限の変更かかなり悩んだのですが、アクセス権限の変更かなと思いました。

仮にaがパスワードの再設定だとすると、問題1234で直接触れられていないアクセス権限の話が続きの文章にも出てくるのは全体の流れとして少し変かなと思いましたし、問題3の解決策として下線①を挙げてるのもどうなのかなと。

離任者が出たらパスワードを変更するというルールはないし、パスワードを変更しても暗号化されたファイル自体にはアクセスできる(パスワードがわからなくて復号ができないというのは、アクセスできるできないとは関係ないのでは?)。

いかがでしょうか?

コメントありがとうございます。ここは私も悩みました。

パスワードかアクセス制限かですが、私はアクセス制限は「ディレクトリ単位」にのみ設定されていると読み取ったため

苦し紛れにパスワードの再設定としております。

返信ありがとうございます。

ディレクトリにアクセス権限がなくても、その中のファイルにアクセス権限があれば実際閲覧できたりするのですが、

離任者はディレクトリ内にどんなファイルがあったか知っているので、離任者が出たことによってファイル自体のアクセス権限を設定する必要が出てくる。

問題文の[設計秘密の管理]の最後の部分

設計秘密に対して、離任者がアクセスできないようにする。

ディレクトリに対して、とは書かずに設計秘密に対して、と書いたのもそういうわけで、ファイル全部にアクセス権限を設定するのは作業負荷が高いよなー。

みたいな背景があるのかと想像しました。

まあ考えすぎのような気もするので全然違うかも笑

私も一部想像してしまっているので、正直あまり自信はないです(笑)

解説ありがとうございました。

根拠付きの解説で、非常に助かります。

問2設問2(5)ですが、私は生体認証方式としました。

要は、パスワード以外の認証にしたい、と読み取ったのですが、

知識が未熟なため、生体認証か他要素認証くらいしか思いつかず・・・。

参考になれば幸いです。

X他要素→○多要素ですね、失礼しました。

コメントありがとうございます。

『生体認証』が正解かは微妙なところです。

題意としては「多要素認証」と解答してもらいたい内容かと思います。

「知識情報より強度が高い生体認証へ変更する」という意図が伝われば、正解とも取れますが、、

解説ありがとうございます。

問2設問2(4)ですが、ログイン試行回数制限や連続ログイン失敗時のロック機能がついているにも関わらず脆弱となる、と書かれているのでリバースブルートフォース攻撃かと思ったのですが、いかがでしょうか?

コメントありがとうございます。ログイン試行回数制限などですが、「何に対しての試行回数か」まで記載されていないので

例えば『1アカウントに対する一定時間当たりのログイン試行回数』などであればリバースブルートフォースが正解かと思いますが

今回はそこまで限定されていないので、試行回数が元々少ない『辞書攻撃』が正解と考えております。

早い速報(しかも丁寧な解説と分かりやすい構成)でとてもありがたいです。

問1-設問2-(2) について、別の解釈もできそうなのでコメントします。

問題文の「第三者」や「接続可能」の解釈による気がします。

解釈①:今回攻撃を行った攻撃者にとって接続可能だった

解釈②:悪意のある誰かにとって接続可能性のある脆弱性が発生していた

結論としては、以下が答えになりそうです。

解釈①なら、答えは「6月14日7時40分~6月14日9時30分」

解釈②なら、答えは「6月14日7時0分~6月14日9時30分」

【開始日時についての考察】

<解釈①前提での考察>

5ページに「第三者がop1のパスワードを推測してインターネット経由で不正アクセスした可能性」と書かれており、「第三者」という汎用的表現を使っているものの、この文章における「第三者」が「今回のインシデントでop1を乗っ取った攻撃者」という意味になっています。

図3に「op1は6月14日7時40分に認証に成功」と書かれており、パスワード認証を突破されたのが「6月14日7時40分」だったと分かります。今回の攻撃者にとって「接続可能」だったという意味であれば、「6月14日7時40分」が開始日時になります。

<解釈②前提での考察>

今回攻撃を行った第三者に関わらず、誰かがop1のパスワードが推測容易であったという脆弱性を突いて接続する可能性があったという意味であれば、J社システム管理者がインターネットから保守用中継サーバーへのSSH接続を許可した「6月14日7時0分」が開始日時になります。

【終了日時についての考察】

J社システム管理者が強制クローズする「6月14日9時30分」で間違いないと思います。

(2) 今回のセキュリティインシデントにおいて,第三者が保守用中継サーバに SSH 接続可能だった期間は何月何日の何時何分から何月何日の何時何分までか。期間を答えよ。

これについてなんですが、私は7時40分からと答えました。

すごく紛らわしい問題だと思うのですが、

SSH接続可能になる=「保守期間のみポートが開放されている」

というよりも、

SSH接続可能になる=「第三者が認証に成功した(認証情報を獲得した)後ずっと」

というふうに捉えるべきではないかと思います。

「ポートが開放されている」=「即、接続可能になる」

とまでは言えないのではと思います。

ですので、私の回答は「第三者が認証に成功し、ポートが閉じられるまで」の

7時40分~9時30分

と答えました。いかがでしょうか?

私も同じです。問題文良くないですよね。

「SSH接続可能だった期間」の日本語の解釈が複数できるので、難しいですね。

・当方の解答:「SSH接続可能だった期間」 = SSHポートに接続可能だった期間 という解釈

この場合は7時00分~9時30分

・ご連絡頂いた解答:「SSH接続可能だった期間」 = SSHの認証に成功し、実際に通信可能だった期間 という解釈

この場合は7時40分~9時30分

公式解答待ちですね(笑)

問2-設問2-(4) について、コメントします。

細かいことなのですが、本文では「[e]攻撃」と書かれているので、

[e]欄に入れる字句を「辞書攻撃」と答えたら減点△で、「辞書」と書くのが◯ではないかと思います。

実は自分も最初「辞書攻撃」と答えていたんですが、見直しでその点に気づいて「辞書」に直しました。

SCの勉強をしている人ほど、「辞書」と書いたら「攻撃」まで書いてしまうのかなと何となく思いました。

ご指摘ありがとうございます。勢いあまって「攻撃」まで書いておりました。

修正いたします。

あと、

(4) 本文中のfに入れる適切な字句を 20 字以内で答えよ

についてですが、

「VPNクライアントソフトを保守用中継サーバにインストールする」

というのは回答としていかがでしょうか?

問2-設問3 について、コメントします。

「IRMクライアントを操作してコンテンツ鍵を不正に入手し、ファイルを複合する」のように答えてしまったのですが、正解になりますかね?

IRM自体に「ユーザ操作以外では動かない」前提もなさそうなので、正解になると期待しているのですが、少し不安です。

この速報を見て、IRMの仕組自体と関係ない「画面キャプチャ」を答えた方が無難に◯を貰えそうで、後悔しています・・・

正誤表に「コンテンツ鍵は入手できないと考えてよい」と記載がありましたので、コンテンツ鍵周りは解答にはならないと思い

この辺りの可能性は考えておりませんでした。

こういう問題の時は、大体『対策を行った部分以外にもリスクは残るけどどんなリスクか』という題意が多いのでほぼ反射的に解答作成しておりました。

問2 設問1 a は、パスワードを変更するだけでなく、変更したパスワードで再度暗号化する旨記述しないといけないのではないでしょうか。

コメントありがとうございます。

暗号化するのはWソフトの中身の仕様ですので、この場合はパスワード再設定が暗号化の意味も含んでいると理解されると思います。

なので、そこまで書かなくても問題ないと思います。

横から失礼します。

これと次の空欄bについてわからないのでよろしければ教えていただきたいです。

問題文に、「設計秘密は、(略)PC上で作成及び暗号化を行い、」とあるので再度暗号化するにもPC上で行うのだと思います。

設計秘密はファイルサーバやクラウドストレージサービスに保管しているので、再度暗号化するためにPCに差し戻すことになると思うのですが、

この行為は空欄bの、規則に反するとされる ローカル環境にコピー には該当しないのでしょうか?

私が何か根本的に勘違いしている可能性もありますが、別の正答があるのかと思い質問させていただきました。

今回の午後1-問2-設問2の(5)fに入れる適切な字句は、

「2段階認証」という回答をしましたが、だめでしょうか?

難しい場合、部分点はあると思いますか?