過去問解説 情報処理安全確保支援士【令和3年秋期 午後2】

お待たせいたしました。午後2の解答速報作成いたしました。

twitterでのお問い合わせも受け付けております。

情報処理安全確保支援士試験 過去問解説

(2021/12/14 IPA解答確認後追記)

一部解説を更新しました。IPAの解答をみても意図がわからない設問もありますが、毎年の事ですね。

元々掲載していた解答はほとんど正解しておりましたのでご安心ください。

【解答速報】情報処理安全確保支援士 令和6年度春季【午後 問4】

【解答速報】情報処理安全確保支援士 令和6年度春季【午後 問3】

【解答速報】情報処理安全確保支援士 令和6年度春季【午後 問2】

- 1. 問1 協力会社とのファイルの受け渡し

- 1.1. 設問1 [D システムの脆弱性診断]について, (1), (2)に答えよ。

- 1.1.1. (1) 図5中のa,bに入れる適切な文字列を,それぞれ4字で答えよ。

- 1.1.2. (2) 図6中及び図7中のcに入れる適切な文字列を,解答群の中から選び,記号で答えよ。

- 1.2. 設問2 [システムの脆弱性対策]について, (1)~(3)に答えよ。

- 1.2.1. (1) 本文中の下線①について,改修方法を 45 字以内で具体的に述べよ。

- 1.2.2. (2) 本文中の下線②について,実行が許可されるのはどのようなスクリプトファイルか。40字以内で述べよ。

- 1.2.3. (3) 本文中の下線③について,実行が制限されてしまうのはどのようなスクリプトか。30 字以内で述べよ。また,変更後の呼出し方法を 50 字以内で具体的に述べよ。

- 1.3. 設問3 [項目1の検討]について, (1), (2)に答えよ。

- 1.3.1. (1) 本文中のd , eに入れる適切な字句を,解答群の中から選び,記号で答えよ。

- 1.3.2. (2) 本文中の下線④について,取り得る措置を 40字以内で述べよ。

- 1.4. 設問4 [項目2の検討]について, (1), (2)に答えよ。

- 1.4.1. (1) 表4中のfに入れる適切な内容を 20 字以内で答えよ。

- 1.4.2. (2) 本文中の下線⑤について,ほかの場合とはどのような場合か。40 字以内で述べよ。

- 1.5. 設問5 [IDaasとの連携による多要素認証の実現方式の検討]について, (1)~(3)に答えよ。

- 1.5.1. (1) 本文中のgに入れる適切な内容を, 20 字以内で具体的に答えよ。

- 1.5.2. (2) 表7中のh ~ kに入れる,適切な内容を,それぞれ 10字以内で答えよ。

- 1.5.3. (3) 本文中の下線⑥のように考えた理由は何か。50 字以内で述べよ。

- 2. 問2 マルウェア感染への対処

- 2.1. 設問1 [テレワークの検討]について, (1), (2)に答えよ。

- 2.1.1. (1) 図5中のa~dに入れる適切な役割を解答群の中から 選び,記号で答えよ。

- 2.1.2. (2) 図5中のeに入れる適切な字句を英字8字で答えよ。

- 2.2. 設問2 [ネットワーク構成の見直しの検討]について, (1), (2)に答えよ。

- 2.2.1. (1) 図6中の下線①のネットワーク構成を示す用語を,解答群の中から選び,記号で答えよ。

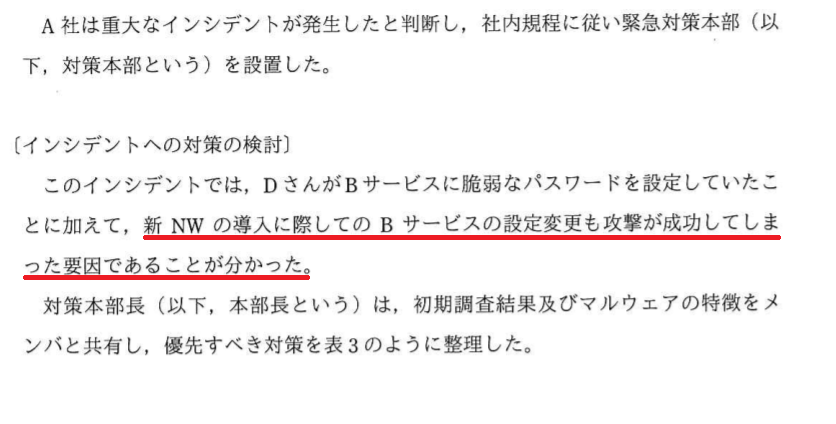

- 2.2.2. (2) 本文中の下線②について,トラブルを引き起こした原因を, 35 字以内で具体的に述べよ。

- 2.3. 設問3 [インシデントへの対策の検討]について, (1)~(5)に答えよ。

- 2.3.1. (1) 本文中の下線③について,どのような設定変更か。40 字以内で具体的に述べよ。

- 2.3.2. (2) 本文中の下線④について,DNSシンクホール機能を有効化した場合でも,UTM での通信拒否が必要な理由を, マルウェアの解析結果を踏まえて 40字以内で具体的に述べよ。

- 2.3.3. (3) 本文及び表4中のfに入れる適切な字句を,20字以内で答えよ。

- 2.3.4. (4) 本文中の下線⑤について,問題がないと判定されるのは,PC やサーバがマルウェアBに感染後,マルウェアBがどのような挙動をしていた場合か。25字以内で具体的に述べよ。

- 2.3.5. (5) 本文中の下線⑥について,可能である理由を 45字以内で具体的に述べよ。

- 2.4. 設問4 [感染調査手順書のレビュー]について, (1)~(4)に答えよ。

- 2.4.1. (1) 図9中のgに入れる適切な日付を答えよ。

- 2.4.2. (2) 表5中のhに入れる適切な字句を 25 字以内で答えよ。

- 2.4.3. (3) 本文中の下線⑦について,どのような通信記録があった会員が該当するか。通信記録の内容を 30 字以内で具体的に述べよ。

- 2.4.4. (4) 本文中の下線⑧について,どのような対応か。30字以内で述べよ

情報処理安全確保支援士 令和3年午後2 問1 協力会社とのファイルの受け渡し

設問1 [D システムの脆弱性診断]について, (1), (2)に答えよ。

(1) 図5中のa,bに入れる適切な文字列を,それぞれ4字で答えよ。

解答

| a | < |

| b | > |

解説

『備考はエスケープ処理されている』という記述があるので

<script>

↑こちらの<と>が正しくエスケープ処理された場合に出力される文字列が解答となります。

(2) 図6中及び図7中のcに入れる適切な文字列を,解答群の中から選び,記号で答えよ。

解答

エ

解説

参考URL部分のHTMLソースはおそらくこんな感じ

<a href = "『refURLの値』"> 『refURLの値』 </a>

ここにエの解答を埋め込むと

<a href = "javascript:alert('XSS')"> javascript:alert('XSS') </a>

とエスケープ処理される文字列なくXSSが成功します。

設問2 [システムの脆弱性対策]について, (1)~(3)に答えよ。

(1) 本文中の下線①について,改修方法を 45 字以内で具体的に述べよ。

解答

属性値の場合は「http://」あるいは「https://」から始まっていることを確認する

解説

文字列をURLパラメータとして利用する場合は、httpもしくはhttpsスキームに限定する必要があります。

(2) 本文中の下線②について,実行が許可されるのはどのようなスクリプトファイルか。40字以内で述べよ。

解答

自身のドメインから直接読み込んだスクリプトファイル

解説

コンテンツセキュリティポリシーの後にselfと記載されています。これは簡単にいうと『どのドメインからのスクリプト読み込みを許可するか』という設定で、selfは自サイトのみという設定になります。

ちなみに、複数指定する場合は下記記述になります。

Content-Security-Policy: script-src 'self' https://apis.google.com

コンテンツセキュリティポリシー

(3) 本文中の下線③について,実行が制限されてしまうのはどのようなスクリプトか。30 字以内で述べよ。また,変更後の呼出し方法を 50 字以内で具体的に述べよ。

解答

| 実行が制限されてしまうスクリプト | CDNなどで外部から読み込むスクリプト (IPA解答) HTMLファイル中に記載されたスクリプト |

| 変更後の呼び出し方法 | スクリプトを自サーバにダウンロードし、サーバ内のスクリプトを読み込むようにする |

解説

外部から読み込むことは制限するので「すべて自サイトにダウンロードしてきて動かしましょう」ということ

設問3 [項目1の検討]について, (1), (2)に答えよ。

(1) 本文中のd , eに入れる適切な字句を,解答群の中から選び,記号で答えよ。

解答

| d | ウ |

| e | ア |

(2) 本文中の下線④について,取り得る措置を 40字以内で述べよ。

解答

日本国内のデータセンターを利用するようにGサービスと契約する

(IPA解答)

ファイルをU社が管理する鍵で暗号化してからアップロードする

解説

これはわかりませんでした、、

コメント頂いた内容を参考に解答記載させて頂いております。

(IPA解答確認後追記)

F国の安全保障などあまり関係ない解答ではありました。この問題はIPA様の設問意図がわからず、、

設問4 [項目2の検討]について, (1), (2)に答えよ。

(1) 表4中のfに入れる適切な内容を 20 字以内で答えよ。

解答

同一利用者IDあたりのログイン失敗

解説

辞書攻撃やブルートフォース攻撃を想定した対策の基本です。

(2) 本文中の下線⑤について,ほかの場合とはどのような場合か。40 字以内で述べよ。

解答

接続元IPアドレスを頻繁に変えて不正アクセスを試みる

解説

閾値を設けても完全に防げないケースの一つです。「IPアドレス単位での閾値」は有効な手段ではありますが、IPアドレスを変えながら不正アクセスを試行されるとすり抜けてしまいます。

設問5 [IDaasとの連携による多要素認証の実現方式の検討]について, (1)~(3)に答えよ。

(1) 本文中のgに入れる適切な内容を, 20 字以内で具体的に答えよ。

解答

Kサービスを利用するために利用者IDを入力

(IPA解答)

メッセージをKサービスとの間で中継

解説

(2) 表7中のh ~ kに入れる,適切な内容を,それぞれ 10字以内で答えよ。

解答

| h | 生体認証 |

| i | Kサービス |

| j | 利用者IDを無効化 |

| k | USBを回収(←わからん) (IPA解答) アカウントを無効に |

解説

(3) 本文中の下線⑥のように考えた理由は何か。50 字以内で述べよ。

解答

KサービスにアクセスするPCと認証器の組み合わせを限定する必要があるため

解説

Dシステムはファイル受渡し用PCからだけアクセスすることを求めています。

FIDOの認証器の組み合わせの中で、PCと認証器の組み合わせを限定できるのは、OS内蔵の認証機能のみです。

これによりGサービスへのアクセスをファイル受渡し用PCからのアクセスだけに限定できます。

情報処理安全確保支援士 令和3年午後2 問2 マルウェア感染への対処

設問1 [テレワークの検討]について, (1), (2)に答えよ。

(1) 図5中のa~dに入れる適切な役割を解答群の中から 選び,記号で答えよ。

解答

| a | ア |

| b | イ |

| c | イ |

| d | ウ |

解説

(2) 図5中のeに入れる適切な字句を英字8字で答えよ。

解答

CRYPTREC

解説

電子政府における調達のために参照すべき暗号のリスト(CRYPTREC暗号リスト)というものが策定されています。

知らない内容であったら、これを機に確認しておきましょう。

設問2 [ネットワーク構成の見直しの検討]について, (1), (2)に答えよ。

(1) 図6中の下線①のネットワーク構成を示す用語を,解答群の中から選び,記号で答えよ。

解答

エ

解説

『特定のクラウドサービスのみ、DCを経由させずに直接インターネット経由での通信させる』という内容はローカルブレイクアウトの特徴です。

(2) 本文中の下線②について,トラブルを引き起こした原因を, 35 字以内で具体的に述べよ。

解答

拠点VPNのIPアドレスがアクセス元として許可されていなかったため

解説

『表1構成要素の説明』にて、BサービスはUTMのグローバルIPアドレスしか許可していないことが明記されています。

テレワーク時は拠点VPNサーバ経由での接続になりますので、拠点VPNサーバを接続元として許可する必要があります。

設問3 [インシデントへの対策の検討]について, (1)~(5)に答えよ。

(1) 本文中の下線③について,どのような設定変更か。40 字以内で具体的に述べよ。

解答

FQDNで正引きしたサーバのDNSに対するAレコードのIPアドレスを変更する

解説

『すぐに遮断できなくなる』可能性があるので、サーバのIPアドレス変更かと思われます。もちろんマルウェアが保持しているIPアドレスを変更されても遮断できなくなりますが、再度新しいマルウェアの侵入を許さない限り通信は行われません。

(2) 本文中の下線④について,DNSシンクホール機能を有効化した場合でも,UTM での通信拒否が必要な理由を, マルウェアの解析結果を踏まえて 40字以内で具体的に述べよ。

解答

IPアドレスでのアクセス時はDNSシンクロール機能が適用されないため

解説

マルウェアはC&Cサーバとの通信に利用する『IPアドレス』『FQDN』のリストが埋め込まれています。このうち、FQDNでアクセスする場合はDNSシンクホール機能が適用されますが、IPアドレスでアクセスする場合はDNSシンクホール機能は適用されません。よって、UTMにてIPアドレスに対する通信拒否も引き続き必要です。

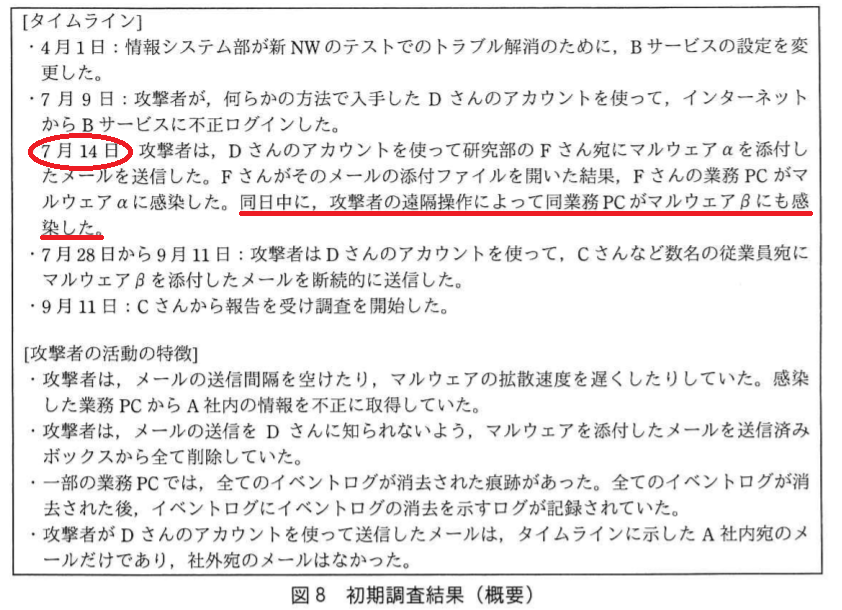

(3) 本文及び表4中のfに入れる適切な字句を,20字以内で答えよ。

解答

イベントログの消去を示すログ

解説

『ログ』という単語について問題文を探すと、図8にログの消去と消去したログが残る旨の記述があります。αログやβログがなくても、消去された可能性を考慮し、消去したログの調査が必要です。

(4) 本文中の下線⑤について,問題がないと判定されるのは,PC やサーバがマルウェアBに感染後,マルウェアBがどのような挙動をしていた場合か。25字以内で具体的に述べよ。

解答

待機機能及び横展開機能を繰り返していた場合

解説

確認ツールはβログが存在するかどうかをチェックしていますが、マルウェアβの活動の中でβログが出力されるのは遠隔操作機能実行時のみです。

よって、 待機機能及び横展開機能を繰り返していた場合は今回のような確認ツールでの検知をかいくぐることができます。ずっと待機状態を繰り返していたマルウェアなどが、後日完全を拡大させる可能性があります。

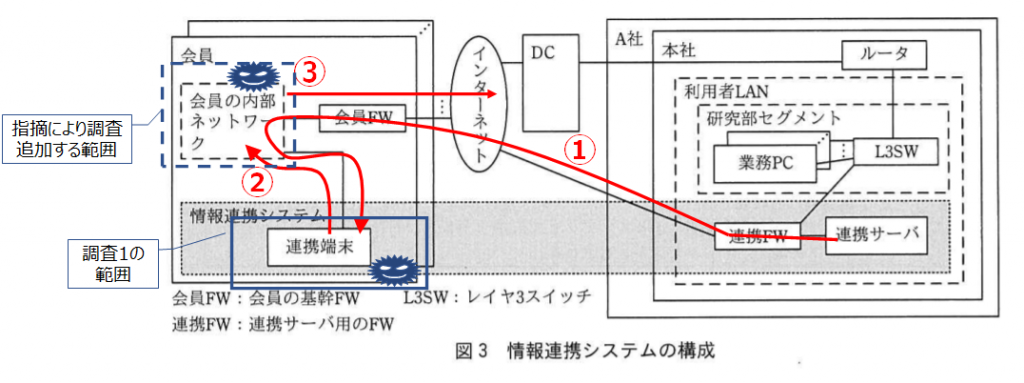

(5) 本文中の下線⑥について,可能である理由を 45字以内で具体的に述べよ。

解答

IDS機能により、不審な通信を検知した場合にシステム管理者に通知されるため

解説

連携サーバはDCのDMZに移設するという方針になっています。

DCのDMZはUTM配下になるので、UTMの機能を利用することができます。UTMの機能の中にIDS機能がありますので、これにより迅速に対応することができるようになります。

設問4 [感染調査手順書のレビュー]について, (1)~(4)に答えよ。

(1) 図9中のgに入れる適切な日付を答えよ。

解答

7/14

解説

マルウェアの感染の要因としてP.19に下記の通り記載されています。

Dさんが脆弱なパスワードを設定していたのはいつからかわかりませんが、ずいぶん過去からなのでしょう。大事なのはBサービスの設定変更が攻撃成功の要因であることです。よって可能性としては、Bサービスの設定変更が行われた4/1以降はマルウェアが存在していた可能性があります。

確認ツールなどで他にマルウェアが存在していないことは確認できていますが、これは調査のタイミングでログが残っている端末に対してのみに担保されています。

調査前に『廃棄された』『壊れた』など何らかの理由によりログが残っていない端末がマルウェアに感染していた可能性は存在しております。

ただし↓

色々書きましたが、試験という観点から問題文からの情報以外を推測せずに考えるとマルウェアβに最初に感染した【7/14】の方が正しいかと思います。

4/1以降のログを調査するなら、連携端末より先に業務PCのログを調査するべきですね。

(2) 表5中のhに入れる適切な字句を 25 字以内で答えよ。

解答

C&CサーバのIPアドレスおよびFQDN(←FQDNはいらないようです。FWにはFQDNがログとして残らない)

解説

指摘2に対する改善案ですが、指摘2は「会員内での広がりを考慮」した指摘なのでマルウェアβの『横展開機能』を意図しています。

感染が拡大していく経路はこのようになります。

- 細工された文書ファイルが連携サーバ経由で連携端末に保存

- マルウェアβが横展開機能で会員の内部ネットワークに感染を広げる

- C&Cサーバと通信しようとする

調査1は連携端末のみを調査対象としていますが、会員の内部ネットワーク内の端末も調査対象として追加する必要があります。これでC&Cサーバと通信しているなら、マルウェアβに感染している可能性が高くなります。(マルウェアβを検知した訳ではないので、あくまで可能性)

ちなみに、横展開機能の際に会員ネットワーク内の端末と通信する場合は、会員FWを通らないので通信記録は残りません。

(3) 本文中の下線⑦について,どのような通信記録があった会員が該当するか。通信記録の内容を 30 字以内で具体的に述べよ。

解答

連携端末以外からのC&Cサーバへの通信記録

解説

『感染拡大が明らか』と断定できる理由としては、C&Cサーバへの通信記録がある場合のみと判断できます。

(4) 本文中の下線⑧について,どのような対応か。30字以内で述べよ

解答

連携端末はすでにネットワークから切り離されているため

問2の設問2(2)については、

下線がトラブル自体を指しており、かつ問が「本文中の下線②について、トラブルが引き起こした原因を、、、」となっているため、

トラブルの解決策ではなく、トラブルの原因を問う問題かとおもいます。

したがって回答は

「Bサービスのアクセス制限機能でUTM以外からの通信が拒否されるため」

などが正しいかと思うのですがいかがでしょうか。

ユウシ様

コメント頂きありがとうございます。おっしゃる通り解答の仕方がよくなかったですね。

ご指摘頂いた内容が正しいかと思います!

迅速な投稿、ありがとうございます! 自己採点に、とても参考になります!

2点、再考していただきたいところがあります。

・1. 問1 設問1 (2) 図6中及び図7中のcに入れる適切な文字列を,解答群の中から選び,記号で答えよ。

解答はイではなくエではないでしょうか?

参考URLについても、備考と同様に、診断用URL3で、エスケープ処理に問題がないことは確認できています。

問題文にも、「XSSを防ぐ基本的な処理はしているが、"属性値"の出力時に必要な処理が・・・」

とあるので、href="xxx"、xxxのエスケープはできているが、挿入する値が「http(s)://」でなく「script:」の場合の処理が漏れているのだと思います。

・2. 問1 設問5(3)

解答がブランクになっていますが、教えていただけないでしょうか?

私は、

Dシステムの利用規約「Dシステムにはファイル受渡し用PCからだけアクセスする」を満たすから

と回答しました。

コメントありがとうございます!

>1. 問1 設問1 (2) 図6中及び図7中のc

こちらおっしゃる通りですね。<>は適切に処理されているので、XSSが成功するのはエ飲みですね。

>2. 問1 設問5(3)

すいません、こちら読み込めておらず少々お待ちください。

解説ありがとうございます!

問2. 設問3(5)が空欄ですが

「通信がUTMを通るのでUTMのIDS機能で不審な通信が発生するとシステム管理者に通知されるから」ではどうでしょうか

コメントありがとうございます!

すいません寝ぼけておりました記載漏れです。

解答としてはコメント頂いた通りで問題ないと思います。

お世話になっております

設問の4の(1)の日時に関する問題についてなのですが、7/14と回答してしまいました

理由についてなのですが、文章に「せめて」というワードが記載されていたため、新NW開設の4/1や不正アクセスを受けた7/9ではなく7/14のマルウェアを開封してしまった日だと思ったからです

7/9の不正アクセス自体はクラウド上のサービスへの不正アクセスだったので省くとして、4/1と7/14が消去法で残りました

実務なら間違いなく4/1から調べるところですが、I◯Aに幾度となく騙されてきたので、文章中の「せめて」という言葉を最低限と認識し、7/14と書いてしまったのですが、やはり誤りでしょうか

改めて解答更新いたしました。

恐らく【7/14】が正解かと思います。『問題文に記載されていない内容を前提にしない』ことを考えると、7/14ですね。

ご見解ありがとうございます。

(公式解答待ちになるとは思いますが)

7/14と始め思いましたが、マルウェアβの機能を突合せし、7/14の一週間後の7/21としました。

深読みしすぎでしょうか。

恐らく深読みし過ぎだと思います、、

いつも回答作成ありがとうございます!

問2の設問4の(2)(3)なのですが、調査1でαログ、βログが存在する=C&Cサーバとの通信しているログは潰していて、それに追加して調査2を行っている(指摘2:会員内での感染の広がりも考慮する必要がある)形であることを受けて、

(2)会員の内部ネットワークのIPアドレス

(3)送信元が他の会員の連携端末のIPアドレスである通信記録

と私は書いてしまったのですが、的外れな回答でしょうか、、?

コメントありがとうございます。解説追記いたしました。

『感染の広がりを考慮』するので、調査しなければならないのは会員の内部ネットワークというところまではいいのですが

会員の内部ネットワーク内の通信は会員FWを通りませんので、ログには残りません。

速報作成ありがとうございます。

私も上記の解答に近いです

マルウェアβの特徴(横展開機能)を考慮して、会員同士の広がりを確認するのであれば、機密性の低い文書はメールで共有するという問題記述に着目して、設問4(2)(3)を上記の方と同様の記述としました。

いかがでしょうか。

コメントありがとうございます。こちらも解説追記いたしました。

感染の広がり方についても詳細解説させて頂いております。

コメントありがとうございます。

ちなみに会員ネットワークの図は複数ある図となっています。

そのためメールで共有する場合、会員ネットワーク→ファイヤーウォール→インターネット→ファイヤーウォール→他の会員ネットワークと読み違えて解答したということですかね(・_・;)

分かりやすい解説付きでの解答例の公開ありがとうございます。

問1設問3(2)について、

「利用するデータセンターは日本国内に限定する形でGサービスと契約する」ではいかがでしょうか。F国内にあるデータについては必ずF国内の法律に従う必要があるため、F国内にデータが保存されないようにするしかないと考えました。(LINEでの問題が早速採用されましたね。C国とした方がよりイメージしやすかったと思いますが 笑)

ーーー

問1設問5(2)kについて、

「認証器を無効に」ではいかがでしょうか。

USB認証器を個別に識別できるかできないか分からないため、どちらにも対処できる解答になるかなと考えました。

コメントありがとうございます。

問1設問3(2)は頂いた内容でよさそうな気がします。

問1設問5(2)kについては、同じことも考えました。明確な理由はないので「認証器を無効に」とか「回収する」とかかなと思っております。

速報ありがとうございます。参考にさせて頂いております。

・問2 設問3 (1):

正引きに利用するDNSのAレコードの変更が必要ではないでしょうか?

C&CサーバのIPを変えただけでは、マルウェアは変更後のIPを知ることができないかと。

・問2 設問4 (2):

FWのログにFQDNは含まれないのではないでしょうか?

問題文表1のUTMの仕様に「宛先IPアドレスを指定して通信をフィルタリングできる」とあり、

FQDNでのフィルタリング、ログ取得はないものと解釈しました。

問2 設問3 (1):

ご指摘頂いた内容で解答したつもりでしたが、説明が不十分でしたね。解答少し追記いたしました。

問2 設問4 (2):

フィルタリングはできますが、「通信のログ取得を取得する」の内容はIPアドレスには言及していませんね。

シンプルに通信のログが取得できるという内容を意図していると思われます。

いつもありがとうございます。

設問4(2)のFQDNがログに存在するかどうかですが、まずはDNSサーバで名前解決してからインターネットに通信をし、このタイミングでFWが関わってくると思うのでIPアドレスしか記録されないのではないでしょうか?

間違ってたらスミマセン!

DNSサーバについて問題文中で特に触れていなかったので、深く考えていなかったというのが正直なところです。

FWのログにDNSクエリが残るのか、というところが技術的に問題文中から読み取れなかったので(ログが取れないとは言っていない)深読みしなくていいかなと思っておりました。

解答ありがとうございます

いつも勉強時には丁寧な解説にお世話になっております

問2の設2の1

FQDNで正引きしたサーバのDNSに対するAレコードのIPアドレスを変更する

という回答なのですが

私は以下のように答えました

C &CサーバのIPアドレスを変更し、変更後のIPアドレスをDNSに登録

いつもなにをどれぐらい深く記述すれば良いのかわからず点を落としております。

上記だと×でしょうか?FQDNの正引きというワードを入れるべきだったでしょうか?

コメントありがとうございます!

今回のポイントは「マルウェアβに仕込まれたFQDNに対するIPアドレスを変更する」ということなので、大きくずれてはいませんが、、というところですね。

『具体的に記述せよ』という問題ではないので、この場合は軸がある程度合っていれば正解になる可能性もありますがIPA次第ですね。

返信ありがとうございます

個人的な質問にも答えていただき大変嬉しいです

そうですよね、次回以降はもう少し問われている内容理解に力を入れたいと思います

お世話になってます

午後2-2の設問3(1)について、

攻撃者がC&CサーバのIPアドレスを変更した場合

と書いてしまったのですが、回答としてやはり不十分でしょうか

部分点だけでもあれば良いのですが...

午後2問2設問4(3)

会員の内部ネットワークからの C&C サーバへの通信記録 という回答は的外れでしょうか?

コメントありがとうございます。

問題ないと思います。連携端末以外=会員の内部ネットワークととれますので、同じ意味になりますね。