гҖҗи§Јзӯ”гғ»и§ЈиӘ¬гҖ‘жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ« д»Өе’Ңпј”е№ҙеәҰз§ӢеӯЈгҖҗеҚҲеҫҢпј‘е•Ҹпј‘гҖ‘

жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ«еҚҲеҫҢ1гҒ®и§Јзӯ”йҖҹе ұгҒ§гҒҷгҖӮ

гғҡгғјгӮёгҒҢгҒӮгҒҫгӮҠгҒ«й•·гҒҸгҒӘгӮӢгҒ®гҒ§гҖҒд»Ҡе№ҙгҒӢгӮүеӨ§е•ҸгҒ”гҒЁгҒ«гӮўгғғгғ—дәҲе®ҡгҒ§гҒҷгҖӮ

гҒ”дёҚжҳҺзӮ№гӮ„й–“йҒ•гҒ„гҒ”гҒ–гҒ„гҒҫгҒ—гҒҹгӮүгҒ”йҖЈзөЎгҒҸгҒ гҒ•гҒ„гҖӮжҜҺе№ҙгҒ®ж„ҹиҰҡгҒ гҒЁеҲқзүҲгҒ§гӮӮ8еүІгҒҸгӮүгҒ„еҗҲгҒЈгҒҰгҒ„гӮӢгғҸгӮәгҖӮ

(10/14жӣҙж–°)

иҰӢзӣҙгҒ—пјҶи§ЈиӘ¬е®ҢдәҶгҒ—гҒҫгҒ—гҒҹгҖӮиЁӯе•Ҹпј‘пјҲпј“пјүгҒҜжҖӘгҒ—гҒ„гҒ§гҒҷгҒҢд»–гҒҜдҝ®жӯЈгҒӘгҒ—гҒ§гҒҷгҖӮ

еҲқзүҲжӯЈи§ЈзҺҮ9еүІи¶…гҒҲгҒ§гҒҚгҒҹгҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

| еӨ§е•Ҹ | еҶ…е®№ |

|---|---|

| е•Ҹпј‘ | IoTиЈҪе“ҒгҒ«й–ўгҒҷгӮӢгӮ»гӮӯгғҘгғӘгғҶгӮЈеҜҫзӯ– |

| е•Ҹпј’ | и„ҶејұжҖ§гҒ«иө·еӣ гҒҷгӮӢгӮ»гӮӯгғҘгғӘгғҶгӮЈгӮӨгғігӮ·гғҮгғігғҲ |

| е•Ҹпј“ | гӮӘгғігғ©гӮӨгғігӮІгғјгғ дәӢжҘӯиҖ…гҒ§гҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈгӮӨгғігӮ·гғҮгғігғҲ |

| жӣҙж–°еұҘжӯҙ | жӣҙж–°ж—ҘжҷӮ | еҶ…е®№ |

|---|---|---|

| еҲқзүҲ | 2022/10/9 21:40 | |

| жңҖзөӮзүҲ | 2022/10/14 0:30 | и§ЈиӘ¬иҝҪеҠ |

- 1. е•Ҹпј‘ IoT иЈҪе“ҒгҒ®й–Ӣзҷә

- 1.1. иЁӯе•Ҹ1 [еҗ„ж©ҹиғҪгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈеҜҫзӯ–гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.1.1. (1) жң¬ж–ҮдёӯгҒ®aгҒ«е…ҘгӮҢгӮӢж”»ж’ғжүӢжі•гҒ®еҗҚз§°гӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.2. (2) жң¬ж–ҮдёӯгҒ®bгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв—ӢгҒ«гҒӨгҒ„гҒҰгҖҒж”»ж’ғиҖ…гҒҢйҖҒдҝЎгҒ—гҒҹ DNS еҝңзӯ”гҒҢж”»ж’ғгҒЁгҒ—гҒҰжҲҗеҠҹгҒҷгӮӢгҒҹгӮҒгҒ«жәҖгҒҹгҒҷгҒ№гҒҚжқЎд»¶гҒ®гҒҶгҒЎгҒ®дёҖгҒӨгӮ’, 30 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.4. (4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ2гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘе®ҹиЈ…гҒӢгҖӮ40еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.5. (5) жң¬ж–ҮдёӯгҒ®cгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 10 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.2. иЁӯе•Ҹ2 жң¬ж–ҮдёӯгҒ®d гҒ«е…ҘгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 35 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.3. иЁӯе•Ҹ3 [и„ҶејұжҖ§гҒ®дҝ®жӯЈ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.3.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ,зҪ гӮөгӮӨгғҲгҒ§гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘд»•зө„гҒҝгӮ’дҪҝгҒЈгҒҰеҲ©з”ЁиҖ…гҒ«и„ҶејұжҖ§ B гӮ’жӮӘз”ЁгҒҷгӮӢж”»ж’ғгғӘгӮҜгӮЁгӮ№гғҲгӮ’йҖҒдҝЎгҒ•гҒӣгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгҒӢгҖӮд»•зө„гҒҝгӮ’50 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.3.2. (2) жң¬ж–ҮдёӯгҒ®eгҒ«е…ҘгӮҢгӮӢ, гғҲгғјгӮҜгғігҒҢгӮӮгҒӨгҒ№гҒҚзү№еҫҙгӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.4. иЁӯе•Ҹ4 и„ҶејұжҖ§AеҸҠгҒіи„ҶејұжҖ§BгҒҢи©ІеҪ“гҒҷгӮӢCWEгӮ’,гҒқгӮҢгҒһгӮҢи§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2. гҒқгҒ®д»–гҒ®и§ЈиӘ¬

е•Ҹпј‘ IoT иЈҪе“ҒгҒ®й–Ӣзҷә

иЁӯе•Ҹ1 [еҗ„ж©ҹиғҪгҒ®гӮ»гӮӯгғҘгғӘгғҶгӮЈеҜҫзӯ–гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®aгҒ«е…ҘгӮҢгӮӢж”»ж’ғжүӢжі•гҒ®еҗҚз§°гӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

DNSгӮӯгғЈгғғгӮ·гғҘгғқгӮӨгӮәгғӢгғігӮ°

и§ЈиӘ¬

и©ізҙ°гҒҜиӘ¬жҳҺгҒҜдёӢиЁҳгҒ«гҒҠд»»гҒӣгҒ„гҒҹгҒ—гҒҫгҒҷгҖӮ

е•ҸгҒ„еҗҲгӮҸгҒӣгҒҹгҒЁгҒҚгҒ«жҢҮе®ҡгҒ—гҒҹIDгҒЁгҖҒеҸ—гҒ‘еҸ–гҒЈгҒҹгғ‘гӮұгғғгғҲеҶ…гҒ®IDгҒҢдёҖиҮҙгҒ—гҒҰгҒ„гҒҹе ҙеҗҲгҖҒгӮӯгғЈгғғгӮ·гғҘгӮөгғјгғҗгҒҜгҖҒеҸ—гҒ‘еҸ–гҒЈгҒҹгғ‘гӮұгғғгғҲгҒҢжӯЈгҒ—гҒ„жЁ©еЁҒгӮөгғјгғҗгҒӢгӮүйҖҒгӮүгӮҢгҒҰгҒҚгҒҹгӮӮгҒ®гҒЁеҲӨж–ӯгҒ—гҒҰгҒ—гҒҫгҒ„гҖҒеҒҪиЈ…гҒ•гӮҢгҒҹDNSгғЎгғғгӮ»гғјгӮёгҒ§гҒӮгҒЈгҒҰгӮӮе•ҸгҒ„еҗҲгӮҸгҒӣгҒ®зөҗжһңгҒЁгҒ—гҒҰеҮҰзҗҶгҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒҷгҖӮ

DNSгҒ®е•ҸгҒ„еҗҲгӮҸгҒӣгӮ„еӣһзӯ”гҒҜгҖҒдё»гҒ«UDPгӮ’з”ЁгҒ„гҒҰйҖҡдҝЎгҒҢиЎҢгӮҸгӮҢгҒҫгҒҷгҖӮUDPгҒҜTCPгӮҲгӮҠгӮӮйҖҡдҝЎгҒ«гҒӢгҒӢгӮӢгӮігӮ№гғҲгҒҢдҪҺгҒ„еҸҚйқўгҖҒйҖҡдҝЎгғ‘гӮұгғғгғҲгҒ®еҒҪиЈ…гҒҢжҜ”ијғзҡ„е®№жҳ“гҒӘгҒҹгӮҒгҖҒгғ‘гӮұгғғгғҲдёӯгҒ®IPгӮўгғүгғ¬гӮ№гҖҒгғқгғјгғҲз•ӘеҸ·гҖҒIDгӮ’зҙ°е·ҘгҒҷгӮӢгҒ“гҒЁгҒ§гҖҒDNSгғЎгғғгӮ»гғјгӮёгӮ’еҒҪиЈ…гҒҷгӮӢгҒ“гҒЁгҒҢеҸҜиғҪгҒ§гҒҷ

JPNICгҖҖгӮӯгғЈгғғгӮ·гғҘгғқгӮӨгӮәгғӢгғігӮ°

(2) жң¬ж–ҮдёӯгҒ®bгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮЁ

и§ЈиӘ¬

(1)гҒ®и§ЈиӘ¬гҒ«гӮӮгҒӮгӮӢйҖҡгӮҠгҖҒDNSе•ҸеҗҲгҒӣгҒ«гҒҜUDPгҒҢдҪҝгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв—ӢгҒ«гҒӨгҒ„гҒҰгҖҒж”»ж’ғиҖ…гҒҢйҖҒдҝЎгҒ—гҒҹ DNS еҝңзӯ”гҒҢж”»ж’ғгҒЁгҒ—гҒҰжҲҗеҠҹгҒҷгӮӢгҒҹгӮҒгҒ«жәҖгҒҹгҒҷгҒ№гҒҚжқЎд»¶гҒ®гҒҶгҒЎгҒ®дёҖгҒӨгӮ’, 30 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

йҖҒдҝЎе…ғгғқгғјгғҲз•ӘеҸ·гҒҢгғ©гғігғҖгғ гҒӘеҖӨгҒЁгҒӘгҒЈгҒҰгҒҠгӮүгҒҡеӣәе®ҡгҒ•гӮҢгҒҰгҒ„

(IPAе…¬ејҸи§Јзӯ”)жЁ©еЁҒDNSгӮөгғјгғҗгҒӢгӮүгҒ®еҝңзӯ”гӮҲгӮҠгӮӮж—©гҒҸеҲ°йҒ”гҒҷгӮӢ

и§ЈиӘ¬

ж”»ж’ғгҒҢжҲҗеҠҹгҒҷгӮӢжқЎд»¶гҒҜдёӢиЁҳ3зӮ№гҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

- ж”»ж’ғиҖ…гҒ®гғ‘гӮұгғғгғҲгҒҢж—©гҒҸеұҠгҒҸ

- йҖҒдҝЎе…ғгғқгғјгғҲз•ӘеҸ·гҒҢеӣәе®ҡгҒ§гҒӮгӮӢ

- гғҲгғ©гғігӮ¶гӮҜгӮ·гғ§гғіIDгҒҢдёҖиҮҙгҒ—гҒҰгҒ„гӮӢ

гҒ“гӮҢгӮүгҒ®жқЎд»¶гҒ®гҒҶгҒЎдёҖгҒӨгӮ’жӣёгҒ„гҒҰгҒ„гӮҢгҒ°жӯЈи§ЈгҒ гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

(4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ2гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘе®ҹиЈ…гҒӢгҖӮ40еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

жҺҘз¶ҡе…ҲгӮөгғјгғҗгҒ®иӘҚиЁјгӮ’иЎҢгҒ„гҖҒжӯЈгҒ—гҒ„гӮөгғјгғҗиЁјжҳҺжӣёгҒ§гҒӮгҒЈгҒҹе ҙеҗҲгҒ®гҒҝйҖҡдҝЎгӮ’й–Ӣе§ӢгҒҷгӮӢ

и§ЈиӘ¬

(5) жң¬ж–ҮдёӯгҒ®cгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 10 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮігғјгғүзҪІеҗҚ or гӮігғјгғүгӮөгӮӨгғӢгғігӮ°

и§ЈиӘ¬

еҸӮиҖғ

иЁӯе•Ҹ2 жң¬ж–ҮдёӯгҒ®d гҒ«е…ҘгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 35 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғҰгғјгӮ¶гҒҢе…ҘеҠӣгҒ—гҒҹж–Үеӯ—еҲ—гӮ’гҒқгҒ®гҒҫгҒҫеҲ©з”ЁгҒ—OSгӮігғһгғігғүгӮ’е®ҹиЎҢгҒ—гҒҰ

(IPAе…¬ејҸи§Јзӯ”)гӮ·гӮ§гғ«гҒҢе®ҹиЎҢгҒҷгӮӢгӮігғһгғігғүгӮ’гғ‘гғ©гғЎгғјгӮҝгҒ§дёҚжӯЈгҒ«жҢҮе®ҡгҒ§гҒҚгҒҰ

и§ЈиӘ¬

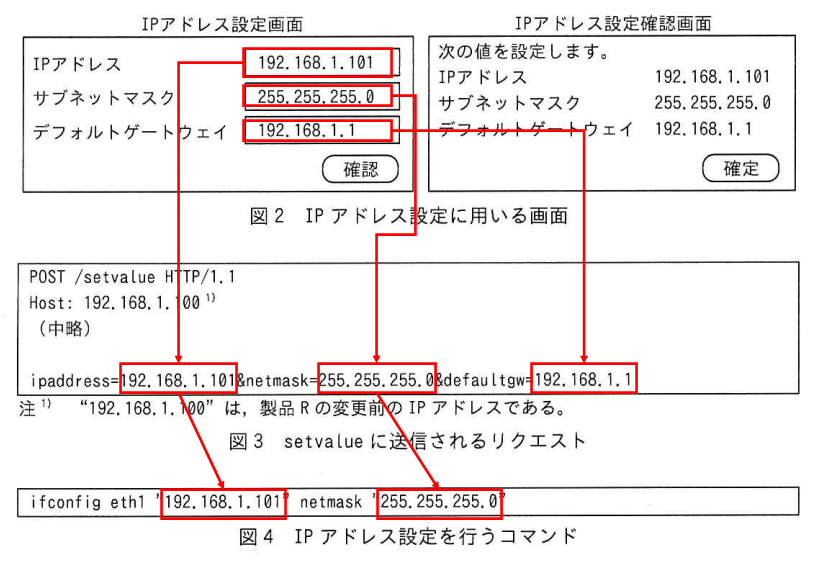

еӣі2гҒ§гғҰгғјгӮ¶гҒҢе…ҘеҠӣгҒ—гҒҹж–Үеӯ—еҲ—гҒҢеӣіпј“гҒ§postгғ‘гғ©гғЎгғјгӮҝгҒЁгҒ—гҒҰйҖҒдҝЎгҒ•гӮҢгҒҰгҖҒеӣіпј”гҒ§гӮігғһгғігғүгҒ«гҒқгҒ®гҒҫгҒҫдҪҝгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒ“гҒ®зҠ¶ж…ӢгҒ§гҒҜжӮӘж„ҸгҒ®гҒӮгӮӢж–Үеӯ—еҲ—гӮ’е…ҘеҠӣгҒ—гҒҹе ҙеҗҲгҖҒOSгӮігғһгғігғүгҒ«гҒқгҒ®гҒҫгҒҫеҲ©з”ЁгҒ•гӮҢгҒҰгҒ—гҒҫгҒ„гҒҫгҒҷгҖӮ

иЁӯе•Ҹ3 [и„ҶејұжҖ§гҒ®дҝ®жӯЈ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

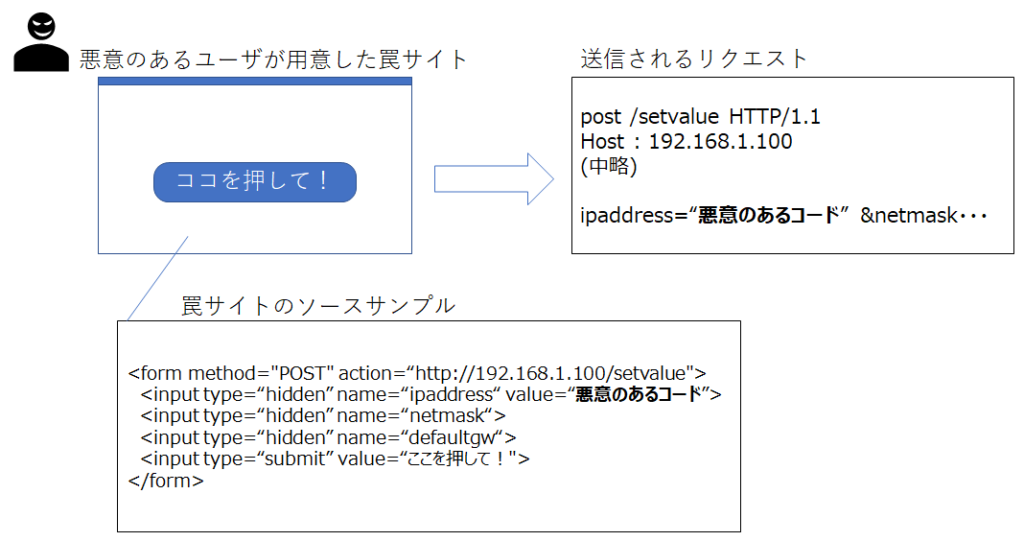

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ,зҪ гӮөгӮӨгғҲгҒ§гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘд»•зө„гҒҝгӮ’дҪҝгҒЈгҒҰеҲ©з”ЁиҖ…гҒ«и„ҶејұжҖ§ B гӮ’жӮӘз”ЁгҒҷгӮӢж”»ж’ғгғӘгӮҜгӮЁгӮ№гғҲгӮ’йҖҒдҝЎгҒ•гҒӣгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгҒӢгҖӮд»•зө„гҒҝгӮ’50 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

зҪ гӮөгӮӨгғҲгҒ«з”Ёж„ҸгҒ—гҒҹгғ•гӮ©гғјгғ гҒӢгӮүгғӘгӮҜгӮЁгӮ№гғҲгӮ’йҖҒдҝЎгҒ•гҒӣгҖҒWebгӮўгғ—гғӘRгҒ«жӮӘж„ҸгҒ®гҒӮгӮӢгӮігғһгғігғүгӮ’йҖҒдҝЎгҒҷгӮӢ

и§ЈиӘ¬

ж”»ж’ғгӮ’жҲҗеҠҹгҒ•гҒӣгӮӢгҒ«гҒҜгҖҒWebгӮўгғ—гғӘRгҒ«иЁӯе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢIPгӮўгғүгғ¬гӮ№гҒ«еҜҫгҒ—гҒҰгғӘгӮҜгӮЁгӮ№гғҲгӮ’йҖҒдҝЎгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮWebгӮўгғ—гғӘгҒ«иЁӯе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢгҒ®гҒҜгғӯгғјгӮ«гғ«гҒ®IPгӮўгғүгғ¬гӮ№гҒ§гҒҷгҒ®гҒ§гҖҒеҲ©з”ЁиҖ…иҮӘиә«гҒ®з’°еўғгҒӢгӮүгғ‘гғ©гғЎгғјгӮҝгӮ’йҖҒгӮүгҒӣгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

WebгӮўгғ—гғӘRгҒ«иЁӯе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢIPгӮўгғүгғ¬гӮ№гӮ’еҸ–еҫ—гҒҷгӮӢгҒ“гҒЁгҒҜгҒ§гҒҚгҒҫгҒӣгӮ“гҒҢгҖҒгғҮгғ•гӮ©гғ«гғҲгҒ§иЁӯе®ҡгҒ•гӮҢгҒҰгҒ„гӮӢIPгӮўгғүгғ¬гӮ№гҒҢеӣәе®ҡгҒ§гҒӮгӮӢгҒҹгӮҒжҺЁжё¬гҒҷгӮӢгҒ“гҒЁгҒҢеҸҜиғҪгҒ§гҒҷгҖӮ

гҒқгҒ®гҒҹгӮҒгҖҒдёӢиЁҳгҒ®гӮҲгҒҶгҒ«WebгӮўгғ—гғӘRгҒ®гғҮгғ•гӮ©гғ«гғҲгҒ®IPгӮўгғүгғ¬гӮ№гҒ§гҒӮгӮӢгҖҢ192.168.1.100гҖҚгҒ«еҜҫгҒ—гҒҰдёҚжӯЈгҒӘгғӘгӮҜгӮЁгӮ№гғҲгҒӘpostгҒҷгӮӢгҒЁж”»ж’ғгҒҢжҲҗеҠҹгҒ—гҒҫгҒҷгҖӮ

(2) жң¬ж–ҮдёӯгҒ®eгҒ«е…ҘгӮҢгӮӢ, гғҲгғјгӮҜгғігҒҢгӮӮгҒӨгҒ№гҒҚзү№еҫҙгӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

жҺЁжё¬гҒҢеӣ°йӣЈ

и§ЈиӘ¬

CSRFгғҲгғјгӮҜгғігҒ®дәӢгҒ§гҒҷгҖӮ

иЁӯе•Ҹ4 и„ҶејұжҖ§AеҸҠгҒіи„ҶејұжҖ§BгҒҢи©ІеҪ“гҒҷгӮӢCWEгӮ’,гҒқгӮҢгҒһгӮҢи§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| и„ҶејұжҖ§A | гӮў |

| и„ҶејұжҖ§B | гӮӘ |

е•Ҹ1(5)гҒ«гҒӨгҒ„гҒҰгҖҒгғҮгӮЈгӮёгӮҝгғ«зҪІеҗҚгҒ гҒЁжӯЈзӯ”гҒ§гҒӘгҒ„зҗҶз”ұгҒҜдҪ•гҒ§гҒҷгҒӢпјҹ

гӮігғЎгғігғҲй ӮгҒҚгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

й–“йҒ•гҒ„гҒӢгҒ©гҒҶгҒӢгҒЁгҒ„гҒҶгҒЁйӣЈгҒ—гҒ„гҒ§гҒҷгҒҢгҖҢжӯЈгҒ—гҒ„гғ•гӮЎгғјгғ гӮҰгӮ§гӮўгҒ§гҒӮгӮӢгҒӢгҒ©гҒҶгҒӢгҖҚгҒ«зү№еҢ–гҒ—гҒҹзңҹжӯЈжҖ§гҒ®жӨңиЁјгҒ§гҒҷгҒ®гҒ§гҖҒгӮҲгӮҠжӯЈзўәгҒӘгҒ®гҒҜгӮігғјгғүзҪІеҗҚ/гӮігғјгғүгӮөгӮӨгғӢгғігӮ°гҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

гҒ©гҒ“гҒҫгҒ§гӮ’жӯЈи§ЈгҒЁгҒҷгӮӢгҒӢгҒҜIPA次第гҒ§гҒҷгҒ®гҒ§гҖҒе…¬ејҸи§Јзӯ”еҫ…гҒЎгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

гӮігғјгғүзҪІеҗҚгҒ§гӮҲгҒӢгҒЈгҒҹгӮ“гҒ§гҒҷгҒӯгҖӮгӮөгӮӨгғӢгғігӮ°гҒҢжҖқгҒ„еҮәгҒӣгҒӘгҒҸгҒҰгғҮгӮёгӮҝгғ«зҪІеҗҚгҒ«гҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹгҖӮгҖӮгҖӮ

пјҲпј“пјүгҒҜгҖҒеӣһзӯ”гҒҢеҜҫзӯ–зӣ®з·ҡгӮҲгӮҠгҒ§гҒҷгҒӯгҖӮгҒҷгҒ§гҒ«йҖҒдҝЎгҒ—гҒҹDNSеҝңзӯ”гҒҢж”»ж’ғгҒЁгҒ—гҒҰжҲҗеҠҹгҒҷгӮӢгҒӘгҒ®гҒ§гҖҒгҖҢгӮӯгғЈгғғгӮ·гғҘгӮөгғјгғҗгғјгҒ®еҗҚеүҚи§ЈжұәиҰҒжұӮгҒЁгғқгғјгғҲз•ӘеҸ·гҒҢдёҖиҮҙгҒҷгӮӢгҖҚгҒ гҒЁжҖқгҒ„гҒҫгҒ—гҒҹгҖӮ

е•Ҹпј‘ IoT иЈҪе“ҒгҒ®й–Ӣзҷә

иЁӯе•Ҹпј‘пјҲпј“пјүгҒ®и§Јзӯ”гӮ’гҖҒз§ҒгҒҜгҖҒгҖҢгӮӯгғЈгғғгӮ·гғҘDNSгӮөгғјгғҗгҒ®гӮӯгғЈгғғгӮ·гғҘжғ…е ұгҒҢеӯҳеңЁгҒ—гҒӘгҒ„е ҙеҗҲгҖҚгҒЁгҒ—гҒҫгҒ—гҒҹгҖӮгҒ“гҒ®и§Јзӯ”гҒ§гҒҜв—ӢгҒ«гҒҜгҒӘгӮүгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

зўәгҒӢгҒ«гҖҒгӮӯгғЈгғғгӮ·гғҘгҒҢгҒӘгҒ„гҒЁж”»ж’ғгҒҢеҮәжқҘгҒӘгҒ„гҒ§гҒҷгҖӮ

гҒҹгҒ гҖҒгҒқгӮӮгҒқгӮӮгҖҒDNSгӮөгғјгғҗгғјгҒҢеҗҚеүҚи§ЈжұәиҰҒжұӮгӮ’иЎҢгҒЈгҒҰгҒ„гӮӢеүҚжҸҗгҒӘгҒ®гҒ§гҖҒгӮӯгғЈгғғгӮ·гғҘгҒҜеӯҳеңЁгҒ—гҒӘгҒ„гҒ®гҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

иЁӯе•Ҹ3(2)

гғҲгғјгӮҜгғігҒ®зү№еҫҙгӮ’гҖҢгғӘгӮҜгӮЁгӮ№гғҲжҜҺгҒ«еҖӨгҒҢеӨүеҢ–гҒҷгӮӢгҖҚгҒҜгҒ©гҒҶгҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

зўәгҒӢгҒ«гҒқгҒҶгҒ§гҒҷгӮҲгҒӯгҖӮ

з§ҒгӮӮжңҖеҲқгҒҜгҖҒгғқгғјгғҲз•ӘеҸ·гӮ„гғҲгғ©гғігӮ¶гӮҜгӮ·гғ§гғіIDгҒ®жқЎд»¶гӮ’жӣёгҒ„гҒҰгҒ„гҒҹгҒ®гҒ§гҒҷгҒҢгҖҒйҖҒдҝЎе…ғгӮ„еҝңзӯ”е…ҲгҒ®жӣёгҒҚ方次第гҒ§жёӣзӮ№гҒ•гӮҢгӮӢгҒ®гӮ’ж°—гҒ«гҒ—гҒҰгҒ—гҒҫгҒ„гҖҒж¶ҲгҒ—гӮҙгғ гҒ§ж¶ҲгҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹгҖӮв—ӢгҒӢгҒЁжҖқгҒЈгҒҰгҒ„гҒҫгҒ—гҒҹгҒҢгҖҒеӨұж•—гҒ—гҒҫгҒ—гҒҹгҖӮ

гғҲгғјгӮҜгғігҒ®зү№еҫҙгҖҒгҖҢгғ©гғігғҖгғ гҒӘеҖӨгҒ§гҒӮгӮӢгҖҚгҒ§гҒҜгҒ гӮҒгҒӘгҒ®гҒ§гҒ—гӮҮгҒҶгҒӢвҖҰгҖӮ

IPAгҒ®жҺЎзӮ№еҹәжә–гҒҜгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҒҢгҖҒгҖҒ

гғ©гғігғҖгғ гҒ§гҒӮгӮҢгҒ°гҖҢжҺЁжё¬еӣ°йӣЈгҖҚгҒ§гҒҷгҒ®гҒ§гҖҒе•ҸйЎҢгҒӘгҒ„гҒЁгҒҜжҖқгҒ„гҒҫгҒҷгҖӮ

з§ҒгӮӮгғҮгӮЈгӮёгӮҝгғ«зҪІеҗҚгҒ—гҒӢжҖқгҒ„гҒӨгҒӢгҒӘгҒӢгҒЈгҒҹгӮ“гҒ§гҒҷгҒҢгҖҒгҖҢгғҮгӮЈгӮёгӮҝгғ«зҪІеҗҚгҖҚиЁјжҳҺжӣёгҒЈгҒҰиҒһгҒ„гҒҹгҒ“гҒЁгҒӘгҒ„гҒ®гҒ§йҒ•гҒҶгҒӘгҖҒгҒЁжҖқгҒ„гҒӘгҒҢгӮүгҒ—гҒӢгҒҹгҒӘгҒҸжӣёгҒҚгҒҫгҒ—гҒҹгҒӯвҖҰгҖӮ