【解答・解説】情報処理安全確保支援士 令和4年度秋季【午後2問1】

間違いございましたらご連絡ください。毎年の感覚だと初版でも8割くらい合っているハズ。

午後2にもなるとやはりちらほら自身の無い部分もありますね。

| 大問 | 内容 |

|---|---|

| 問1 | 脅威情報調査に関して |

| 問2 | インシデントレスポンスチームに関して |

| 更新履歴 | 更新日時 | 内容 |

|---|---|---|

| 初版 | 2022/10/10 2:00 |

- 1. 問1 脅威情報調査に関して

- 1.1. 設問1 [検体の解析作業]について答えよ。

- 1.1.1. (1) 表 4 中の下線1の挙動を特徴とするマルウェアの種類を,解答群の中から選び,記号で答えよ。

- 1.1.2. (2) 本文中の下線2について,再現ができなくなるのは、攻撃者によって何が変更される場合か。攻撃者によって変更されるものを 15 字以内で答えよ。

- 1.1.3. (3) 本文中の下線3について,現在の解析環境との違いを 20 字以内で答えよ。

- 1.2. 設問2 図5中のa~dに入れる適切な手順を,解答群の中から選び,記号で答えよ。

- 1.3. 設問3 [ARP スプーフィングの使用に関する説明]について答えよ。

- 1.3.1. (1) 本文中のeに入れる適切な機能を,表5の中から選び、項番で答えよ。

- 1.3.2. (2) 表7中及び表8中のf~iに入れる適切な MAC アドレスを,解答群の中から選び,記号で答えよ。なお,同一のMAC アドレスが入る場合もある。

- 1.3.3. (3) 表9中のj~oに入れる適切なMACアドレスを,解答群の中から選び,記号で答えよ。なお,同一の MAC アドレスが入る場合もある。

- 1.4. 設問4 [パスワードの解読に関する説明]について答えよ。

- 1.4.1. (1) 図7中の下線4について,どのような処理か。20 字以内で具体的に答えよ。

- 1.4.2. (2) 表10中の下線5について,どのような機能か。40 字以内で具体的に答えよ。

- 1.4.3. (3) 表 10 中の pに入れる適切な攻撃を,解答群の中から選び,記号で答えよ。

- 1.4.4. (4) 図8中の下線Cはどのような文字列か。システム管理者のパスワードの特徴を踏まえ,40 字以内で具体的に答えよ。

- 1.5. 設問5 [運用に関する改善提案]について答えよ。

- 1.5.1. (1) 図9中の下線7について,どのような状態か。30 字以内で具体的に答えよ。

- 1.5.2. (2) 図9中のqに入れる適切な改善提案を, 25 字以内で答えよ。

- 2. その他の解説

問1 脅威情報調査に関して

設問1 [検体の解析作業]について答えよ。

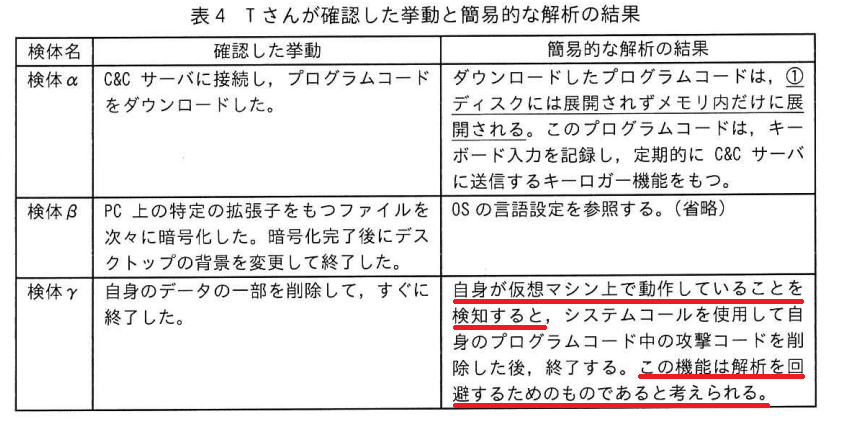

(1) 表 4 中の下線1の挙動を特徴とするマルウェアの種類を,解答群の中から選び,記号で答えよ。

解答

エ

解説

初めて聞きましたが消去法で選択できます。

(2) 本文中の下線2について,再現ができなくなるのは、攻撃者によって何が変更される場合か。攻撃者によって変更されるものを 15 字以内で答えよ。

解答

C&Cサーバの接続先 プログラムコード

(IPA公式解答)C&CサーバのIPアドレス

解説

あまり自信なし。C&Cサーバが変わっているかダウンロードしてくるプログラムコードを変えるかのどちらか。

検体αのプログラムコードはディスク展開されずメモリ内だけに展開されます。すなわち、PCをシャットダウンすると検体αは再度プログラムコードをダウンロードするところから始めます。

この時に、前回ダウンロードしたプログラムコードと内容が変わっていれば、動作が再現できなくなります。

(追記)

IPA公式解答は結局C&CサーバのIPアドレスとのこと。うーん、、

(3) 本文中の下線3について,現在の解析環境との違いを 20 字以内で答えよ。

解答

物理サーバによる解析環境

解説

仮想マシン上では解析を回避されてしまうので、物理サーバを構築する必要があります。

物理サーバについて記述がないので自身は無いです。

設問2 図5中のa~dに入れる適切な手順を,解答群の中から選び,記号で答えよ。

解答

| a | ア |

| b | ウ |

| c | エ |

| d | イ |

解説

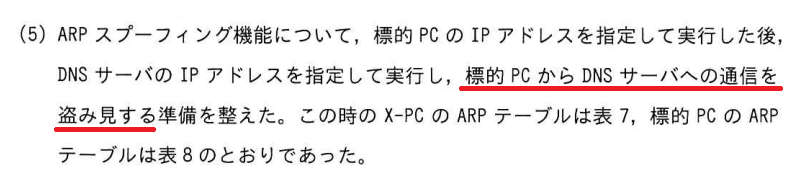

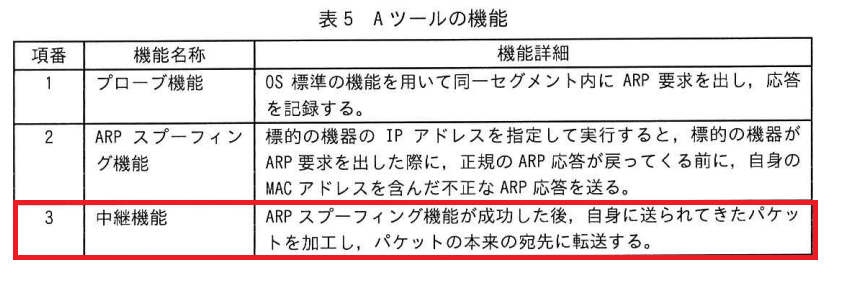

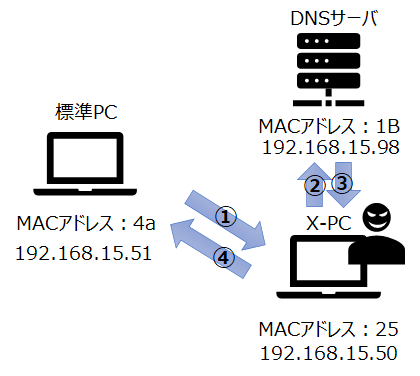

設問3 [ARP スプーフィングの使用に関する説明]について答えよ。

(1) 本文中のeに入れる適切な機能を,表5の中から選び、項番で答えよ。

解答

1

解説

(2) 表7中及び表8中のf~iに入れる適切な MAC アドレスを,解答群の中から選び,記号で答えよ。なお,同一のMAC アドレスが入る場合もある。

解答

| f | ア |

| g | イ |

| h | ウ |

| i | ウ |

解説

ARPスプーフィング機能を実行した対象は標的PCです。X-PCについては何も変更をしておりませんので、f ,g については『表6 X-PCのARPテーブル』と同じです。

h , iについては、ARPスプーフィング機能を利用したことにより書き換えられていますのでここがポイントです。

「どう書き換えたか」の前に「何を目的に書き換えたのか」を確認します。

問題文中には下記記述があります。

目的は『標準PCからDNSサーバへの通信を盗み見ること』です。

ではどうやって盗み見るかというと、Aツールの機能を使います。

中継機能を使えば、下記の通り自身を中継することによってパケットを盗み見ることができます。

ARPスプーフィング実行前:標的PC ⇒ DNSサーバ

ARPスプーフィング実行後:標的PC ⇒ X-PC ⇒ DNSサーバ

そのため解答は下記になります。

f :X-PCのMACアドレスのまま

i:書き換えられたためX-PCのMACアドレス

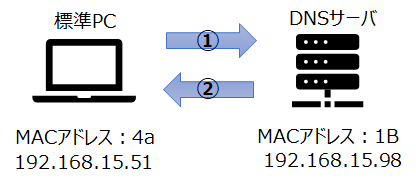

(3) 表9中のj~oに入れる適切なMACアドレスを,解答群の中から選び,記号で答えよ。なお,同一の MAC アドレスが入る場合もある。

解答

| j | ア |

| k | ウ |

| l | ウ |

| m | イ |

| n | ウ |

| o | ア |

解説

(2)が解れば解けるはず。

簡単に説明するためMACアドレスなどは簡略化して記載しています。

通常のDNSサーバへの通信

標準PCのARPテーブル

| IPアドレス | MACアドレス |

|---|---|

| 192.168.15.98 | 1B |

| 192.168.15.50 | 25 |

- 標準PCから「192.168.15.98」に通信

- DNSサーバからレスポンス返却

これが通常の流れです。

ARPスプーフィング後のDNSサーバへの通信

標準PCのARPテーブル

| IPアドレス | MACアドレス |

|---|---|

| 192.168.15.50 | 25 |

| 192.168.15.98 | 25 |

- 標準PCから「192.168.15.98」に通信。ARPテーブルによりMACアドレス25へ送信。 ★DNSサーバに通信するつもりがX-PCに通信

- X-PCが通信を受け取り、DNSサーバへ転送

- DNSサーバからX-PCへレスポンス返却

- X-PCが通信を傍受しつつ、標準PCへレスポンス返却を代行

この流れでX-PCにて通信を盗み見ることができます。

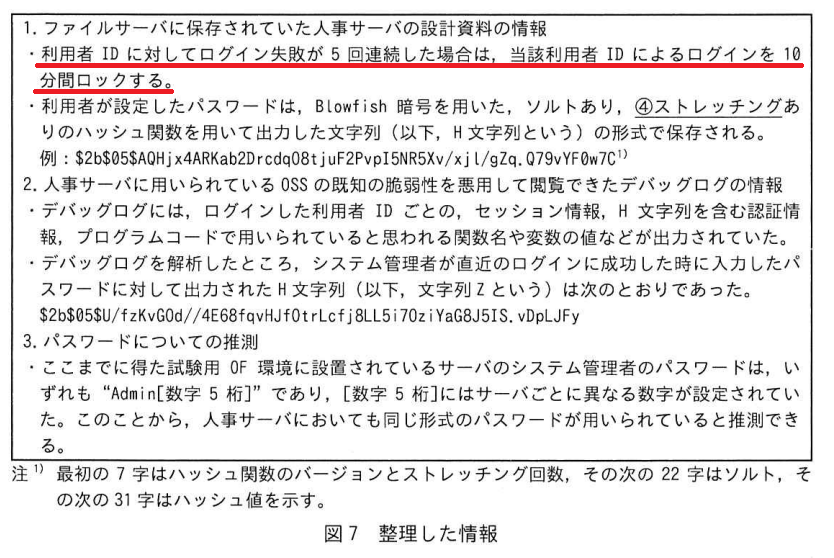

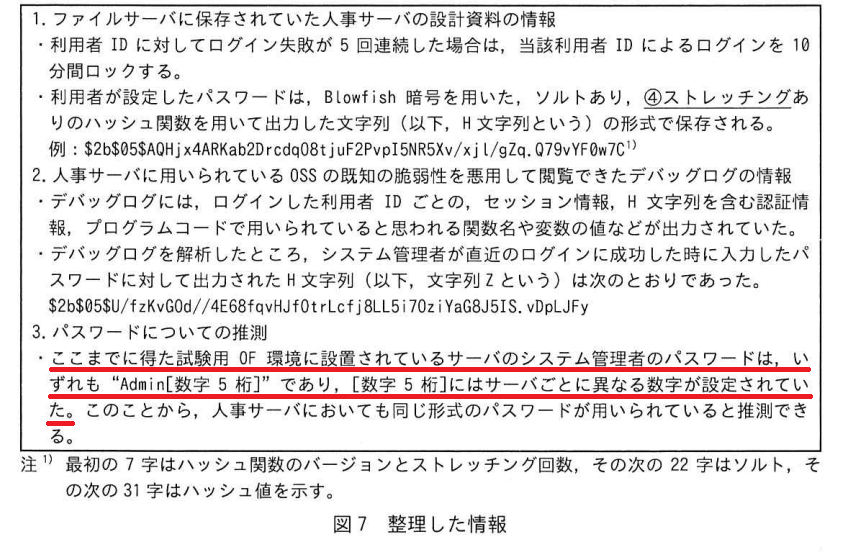

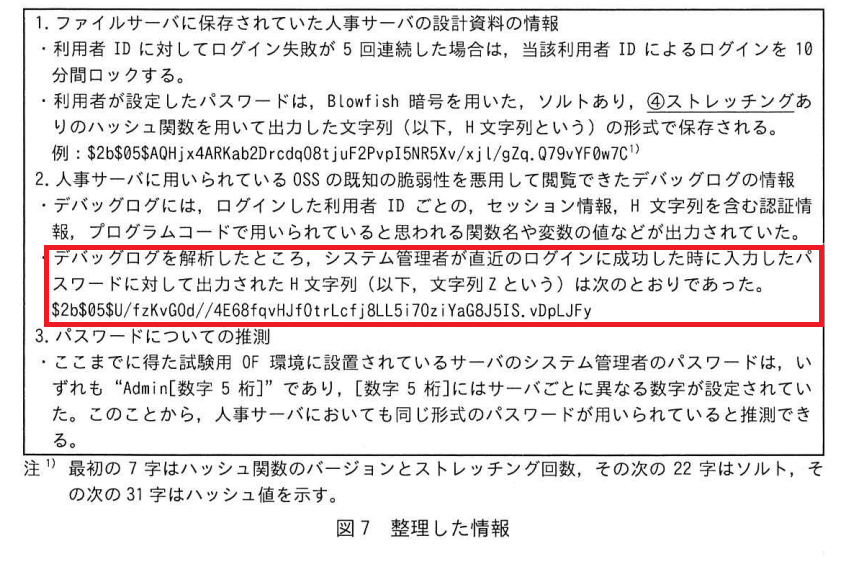

設問4 [パスワードの解読に関する説明]について答えよ。

(1) 図7中の下線4について,どのような処理か。20 字以内で具体的に答えよ。

解答

ハッシュ値への計算を繰り替えし行うこと

(2) 表10中の下線5について,どのような機能か。40 字以内で具体的に答えよ。

解答

利用者IDに対してログイン失敗が5回連続した場合は10分間ログインをロックする

解説

まずはブルートフォース攻撃の特徴から考えます。

ブルートフォース攻撃とは、日本語では「総当たり攻撃」と訳される、暗号解読や認証情報取得の手法です。主にパスワードを不正に入手するために用いられます。

具体的な手法は、理論的に考えられるパスワードのパターン全てを入力するという、実に単純なものです。例えば4桁の暗証番号をパスワード(パスコード)に使用している場合、「0000」~「9999」の1万種類の組み合わせを全て試すことで、必ず正解にたどり着くことになります。

簡単に言うと、「可能性のあるパスワードを機械的に短時間で試行を繰り返す」という攻撃になります。

この場合の対策としては

- 機械的に試行が繰り返せないようにSMS認証などを併用する

- 同じ試行と判定する条件を決め、閾値を超えた場合に遮断やロックを行う

- 推測困難で複雑なパスワードの設定を強制する

などが挙げられます。今回はログインのロックに関する記述がありますので、これを解答とします。

(3) 表 10 中の pに入れる適切な攻撃を,解答群の中から選び,記号で答えよ。

解答

エ

解説

ハッシュ値から平文を推測する攻撃手法をレインボーテーブルと呼びます。

(4) 図8中の下線Cはどのような文字列か。システム管理者のパスワードの特徴を踏まえ,40 字以内で具体的に答えよ。

解答

OF環境のシステム管理者のパスワードであるAdmin[数字5桁]の文字列

解説

サーバのシステム管理者パスワードについては図7に記述されています。

このシステムでは、パスワードが「Admin+数字5桁」になっており他のシステムも同じルールに従っていることが容易に想定される状態のようです。

よってこのルールに従ってブルートフォース攻撃を行います。

設問5 [運用に関する改善提案]について答えよ。

(1) 図9中の下線7について,どのような状態か。30 字以内で具体的に答えよ。

解答

同一のMACアドレスが複数のIPアドレスと紐付いている

解説

設問3(3)の解説のように同一のMACアドレスに複数の異なるIPアドレスが紐付いている場合は、設定が改ざんされている可能性があります。

一つのPCに複数のIPアドレスを設定するケースはほとんどないですからね。

(2) 図9中のqに入れる適切な改善提案を, 25 字以内で答えよ。

解答

デバッグログにハッシュ化した文字列を出力しない

解説

ログについて問われているため、ログ出力に関する記述を確認します。

図7には「デバッグログに認証情報に関連するH文字列を出力している」ことが記述されています。認証情報をログで参照できる状態にしてしまうと、レインボーテーブルを作成される可能性などがありますので、出力は避けるべきです。

これが解答になります。

初めまして、いつも記事を参考にさせて戴いてます。

設問1の(3)につきまして、題意的に解析環境とDシステム(のハニーポット部のOF環境)との差異を聞いていると思われます。

表1からOF環境は仮想マシンですので、物理か仮想かではなく、実環境を模した構成しているかどうか(疑似オフィス環境)が肝かと考えているのですが如何でしょうか。

コメントありがとうございます!

解析環境での解析後、

検体α ⇒ Dシステムで検証

検体β ⇒ 詳細な解析見送り

検体γ ⇒ 別の環境を構築

即ち、「解析環境」「Dシステム」以外の環境構築が必要という事になります。

検体γの特徴が「仮想マシンであることを検知して攻撃コードを削除する」ことですので、仮想マシン以外での解析が必要という観点になります。

申し訳ありません、仰られる通りです。γではなくαと思い込んで読んでいました……

設問1の(3)ですが、具体的に答えよ とは言われてないので、

仮想マシンで構成されていない環境

と書いたのですが×だと思いますか?

物理環境っていう表現と迷いましたが、文言が問題文には見当たらなかったので。

クリーミー様

コメント頂きありがとうございます!

IPAの採点基準はわかりませんが、言いたいことはわかります笑 IPA次第ですね。

blog参考にさせていただいています。ありがとうございます。

設問1 以下について

>(2) 本文中の下線2について,再現ができなくなるのは、攻撃者によって何が変更される場合か。

TACの回答速報は、C&CサーバのIPアドレス

とあります。

接続先が変わると検体αはプログラムコードをダウンロードできないので、C&CサーバのIPアドレスも正解なのかと(プログラムコードと回答しても正解)想像しています。

ふくちゃん様

コメント頂きありがとうございます。

確かにそのような考え方もありますね。IPAがどこまでを正解とするか次第ですね。