EC2 Instance Connect Endpointم‚’ن½؟مپ£مپ¦مپ؟مپں

AWS re:Inforce 2023مپ«مپ¦م€پEC2 Instance Connectمپ®و–°و©ں能مپ§مپ‚م‚‹م€ŒEC2 Instance Connect Endpointم€چمپŒç™؛è،¨مپ•م‚Œمپ¾مپ—مپںم€‚

ç°،هچکمپ«è¨€مپ†مپ¨مƒ‘مƒ–مƒھمƒƒم‚¯IPv4م‚¢مƒ‰مƒ¬م‚¹م‚’ن»کن¸ژمپ—مپ¦مپ„مپھمپ„مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆمپھEC2مپ«SSH,RDPوژ¥ç¶ڑمپ§مپچم‚‹م‚ˆمپ†مپ«مپھم‚ٹمپ¾مپ—مپںم€‚

ن»ٹه›مپ¯EC2 Instance Connect Endpointم‚’ن½؟مپ£مپ¦EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ«SSHوژ¥ç¶ڑمپ—مپ¦مپ؟مپ¾مپ™م€‚

- 1. EC2 Instance Connectمپ£مپ¦ن½•مپ§مپ—مپںمپ£مپ‘

- 2. ن؛‹ه‰چمپ«و؛–ه‚™مپ™م‚‹م‚‚مپ®

- 2.1. EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ®ن½œوˆگ

- 2.2. IAM مپ§ EC2 Instance Connect Endpoint مپ®ن½œوˆگمپ¨وژ¥ç¶ڑم‚’許هڈ¯مپ™م‚‹

- 3. EC2 Instance Connect Endpoint م‚’è¨ه®ڑمپ™م‚‹

- 3.1. EC2 Instance Connect Endpoint مپ®ن½œوˆگ

- 3.2. م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑ

- 4. EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸وژ¥ç¶ڑ

- 5. Preserve Client IPمپ®è¨ه®ڑم‚’مپ—مپںه ´هگˆ

- 5.1. EC2 Instance Connect Endpointمپ®ن½œوˆگ

- 5.2. م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑ

- 6. EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸وژ¥ç¶ڑ

- 7. 補足

- 7.1. EC2 Instance Connect Endpoint ن½œوˆگن¸ٹé™گ

- 8. و‰€و„ں

EC2 Instance Connectمپ£مپ¦ن½•مپ§مپ—مپںمپ£مپ‘

EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ«وژ¥ç¶ڑمپ™م‚‹مپ«مپ¯4種é،مپ®و–¹و³•مپŒمپ‚م‚ٹم€پمپمپ®مپ†مپ،مپ®ن¸€مپ¤مپ§مپ™م€‚

EC2 Instance Connectï¼ڑéچµè¨ه®ڑمپھمپ—مپ§مƒمƒچم‚¸مƒ،مƒ³مƒˆم‚³مƒ³م‚½مƒ¼مƒ«مپ‹م‚‰EC2مپ¸SSHوژ¥ç¶ڑمپŒهڈ¯èƒ½مپ§مپ™م€‚مپںمپ مپ—م€پمƒ‘مƒ–مƒھمƒƒم‚¯م‚µمƒ–مƒچمƒƒمƒˆمپ«é…چç½®مپ•م‚ŒمپںEC2مپ®مپ؟مپŒه¯¾è±،مپ§مپ™م€‚

EC2 Instance Connect Endpointï¼ڑéچµè¨ه®ڑمپھمپ—مپ§مƒمƒچم‚¸مƒ،مƒ³مƒˆم‚³مƒ³م‚½مƒ¼مƒ«مپ‹م‚‰EC2مپ¸SSHوژ¥ç¶ڑمپŒهڈ¯èƒ½مپ§مپ™م€‚مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ®EC2(مƒ‘مƒ–مƒھمƒƒم‚¯IPم‚¢مƒ‰مƒ¬م‚¹م‚’ن»کن¸ژمپ—مپ¦مپ„مپھمپ„)مپ«ه¯¾مپ—مپ¦م‚‚ه¯¾è±،مپ«مپ§مپچمپ¾مپ™م€‚م€€â†گ New!!

ن؛‹ه‰چمپ«و؛–ه‚™مپ™م‚‹م‚‚مپ®

و—©é€ںEC2 Instance Connect Endpointم‚’ن½؟مپ£مپ¦مپ؟مپ¾مپ—م‚‡مپ†م€‚

- EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹م‚’و؛–ه‚™مپ™م‚‹

- IAM مپ§ EC2 Instance Connect Endpoint مپ®ن½œوˆگمپ¨وژ¥ç¶ڑم‚’許هڈ¯مپ™م‚‹

EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ®ن½œوˆگ

ه‹•ن½œو¤œè¨¼مپ®مپںم‚پمƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ«é…چç½®مپ—مپ¾مپ™م€‚ن؛‹ه‰چو؛–ه‚™مپھمپ®مپ§ç´°مپ‹مپ„èھ¬وکژمپ¯ه‰²و„›مپ—مپ¾مپ™م€‚

IAM مپ§ EC2 Instance Connect Endpoint مپ®ن½œوˆگمپ¨وژ¥ç¶ڑم‚’許هڈ¯مپ™م‚‹

IAMم‚¢م‚«م‚¦مƒ³مƒˆمپ§مƒمƒچم‚¸مƒ،مƒ³مƒˆم‚³مƒ³م‚½مƒ¼مƒ«م‚’هˆ©ç”¨مپ—مپ¦مپ„م‚‹ه ´هگˆمپ¯م€پو–°مپ—مپ„و©ں能م‚’هˆ©ç”¨مپ™م‚‹éڑ›مپ«IAMمپ®è¨ه®ڑمپŒه؟…è¦پمپ§مپ™م€‚

EC2 Instance Connect Endpoint م‚’ن½œوˆگم‚„ه‰ٹ除م‚’è،Œمپ†éڑ›مپ«ه؟…è¦پمپھIAMمƒمƒھم‚·مƒ¼مپ¯مپ“مپ،م‚‰م€‚

- ec2:CreateInstanceConnectEndpoint

- ec2:CreateNetworkInterface

- ec2:CreateTags

- iam:CreateServiceLinkedRole

- ec2:DescribeInstanceConnectEndpoints

- ec2:DeleteInstanceConnectEndpoint

EC2 Instance Connect Endpoint م‚’è¨ه®ڑمپ™م‚‹

و؛–ه‚™مپŒمپ§مپچمپںم‚‰è¨ه®ڑم‚’進م‚پمپ¦مپ„مپچمپ¾مپ™م€‚è¨ه®ڑمپŒه؟…è¦پمپھمپ®مپ¯2点مپ§مپ™م€‚

- EC2 Instance Connect Endpoint مپ®ن½œوˆگ

- م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑ

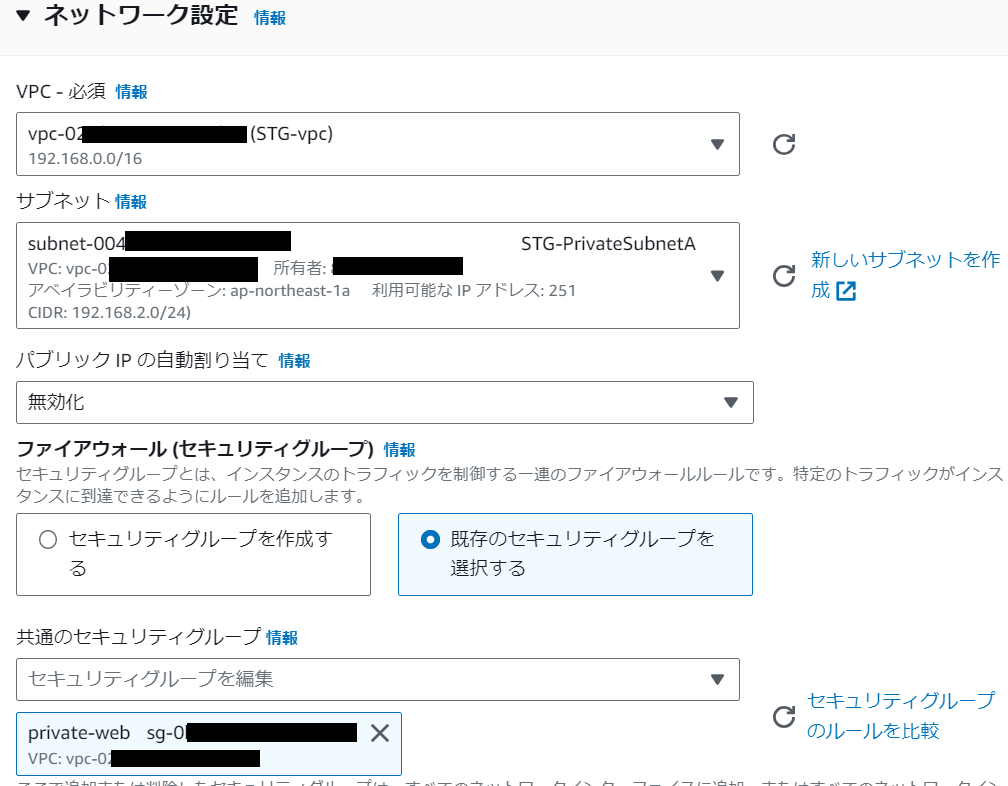

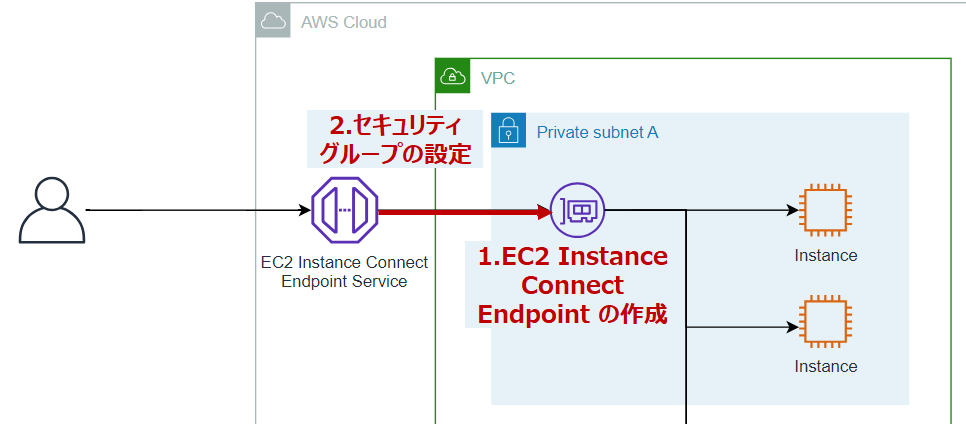

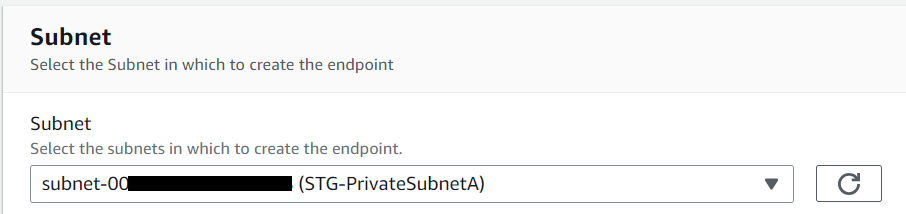

EC2 Instance Connect Endpoint مپ¯م‚µمƒ–مƒچمƒƒمƒˆم‚’وŒ‡ه®ڑمپ—مپ¦è¨ه®ڑمپ—مپ¾مپ™م€‚ن¸‹è¨کمپ®ه›³مپ®م‚ˆمپ†مپ«مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ«é…چç½®مپ™م‚‹مپ®مپŒن¸»مپھ用途مپ«مپھم‚ٹمپ¾مپ™م€‚

م‚µمƒ–مƒچمƒƒمƒˆمپ«EC2 Instance Connect Endpoint م‚’é…چç½®مپ—مپںم‚‰م€ŒVPCم€چم€Œم‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹م€چمپ®مپ©مپ،م‚‰مپ‹مپ‹م‚‰مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ«م‚¢م‚¯م‚»م‚¹مپ§مپچم‚‹م‚ˆمپ†مپ«م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—م‚’و›´و–°مپ—مپ¾مپ™م€‚

مپم‚Œمپ§مپ¯ه…·ن½“çڑ„مپھو‰‹é †مپ«ه…¥مپ£مپ¦مپچمپ¾مپ™م€‚

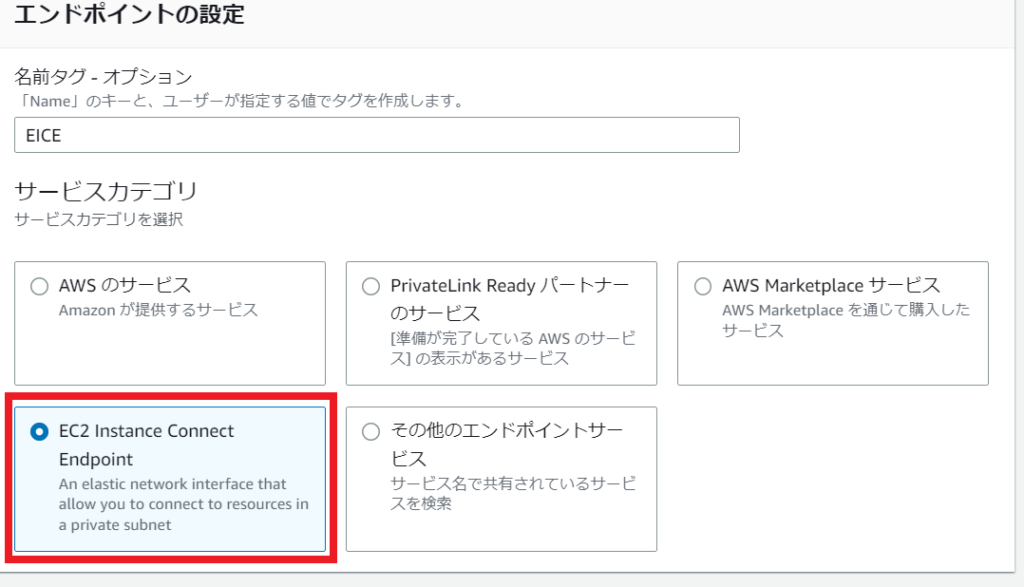

.EC2 Instance Connect Endpoint مپ®ن½œوˆگ

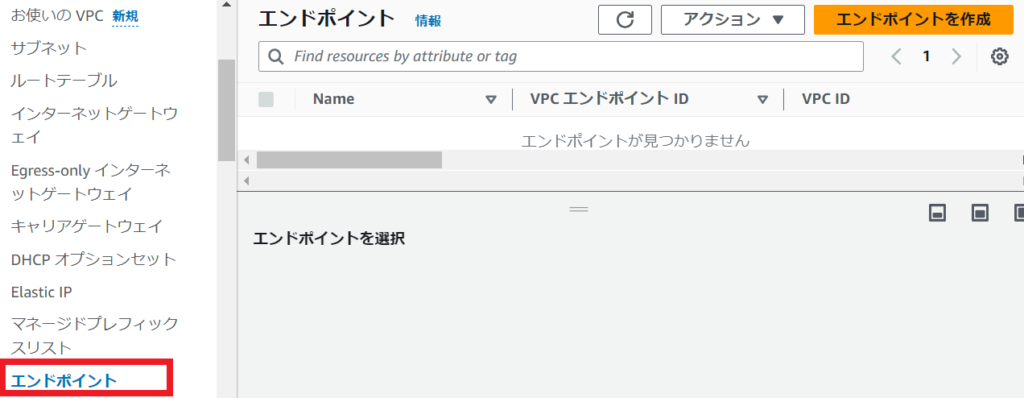

EC2 Instance Connect Endpoint مپ®è¨ه®ڑمپ¯م€پم€ŒVPCم€چمƒ€مƒƒم‚·مƒ¥مƒœمƒ¼مƒ‰مپ®ن¸مپ®م€Œم‚¨مƒ³مƒ‰مƒم‚¤مƒ³مƒˆم€چمپ®مƒ،مƒ‹مƒ¥مƒ¼مپ«مپ‚م‚ٹمپ¾مپ™م€‚

مپ“مپ“مپ§م‚¨مƒ³مƒ‰مƒم‚¤مƒ³مƒˆم‚’ن½œوˆگمپ—مپ¾مپ™م€‚

م‚µمƒ¼مƒ“م‚¹م‚«مƒ†م‚´مƒھمپ®ن¸مپ«م€ŒEC2 Instance Connect Endpointم€چمپ¨مپ„مپ†è¨ه®ڑمپŒمپ‚م‚ٹمپ¾مپ™م€‚

EC2 Instance Connect Endpoint مپ¯VPCمپ¨م‚µمƒ–مƒچمƒƒمƒˆم‚’وŒ‡ه®ڑمپ—مپ¦ن½œوˆگمپ™م‚‹ه؟…è¦پمپŒمپ‚م‚ٹمپ¾مپ™م€‚

è؟½هٹ è¨ه®ڑ

مپ“مپ،م‚‰مپ¯ EC2 Instance Connect Endpoint مپ¸مپ®وژ¥ç¶ڑم‚’م€ŒEC2 Instance Connect Endpoint ن½œوˆگو™‚مپ®م‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹مپ«هˆ¶é™گم€چمپ™م‚‹م‚‚مپ®مپ§مپ™م€‚

مƒپم‚§مƒƒم‚¯م‚’ه¤–مپ™مپ¨م€ŒVPCمپ‹م‚‰EC2 Instance Connect Endpointمپ¸وژ¥ç¶ڑم€چمپ™م‚‹çµŒè·¯مپ«مپھم‚ٹمپ¾مپ™م€‚

مپ¾مپڑمپ¯مƒپم‚§مƒƒم‚¯م‚’ه¤–مپ—مپ¦VPCمپ‹م‚‰وژ¥ç¶ڑمپ™م‚‹و‰‹é †مپ§ç¢؛èھچمپ—مپ¦مپ„مپچمپ¾مپ™م€‚

مپ“م‚Œمپ§EC2 Instance Connect Endpoint مپ®è¨ه®ڑمپ¯ه®Œن؛†مپ§مپ™م€‚

éه¸¸مپ«ç°،هچکمپ§مپ™م€‚

.م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑ

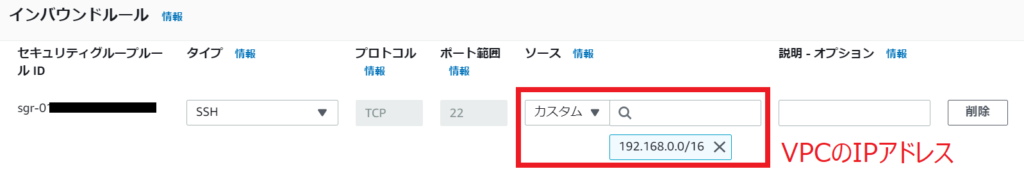

è¨ه®ڑمپ—مپںEC2 Instance Connect Endpoint مپ¸وژ¥ç¶ڑمپ™م‚‹مپںم‚پمپ«م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑم‚’è؟½هٹ مپ—مپ¾مپ™م€‚

Preserve Clinet IP مپ®è¨ه®ڑمپ¯è،Œمپ£مپ¦مپ„مپھمپ„مپ®مپ§م€پVPCمپ®IPم‚¢مƒ‰مƒ¬م‚¹مپ‹م‚‰مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ¸مپ®م‚¤مƒ³مƒگم‚¦مƒ³مƒ‰مƒ«مƒ¼مƒ«م‚’è¨ه®ڑمپ—مپ¾مپ™م€‚

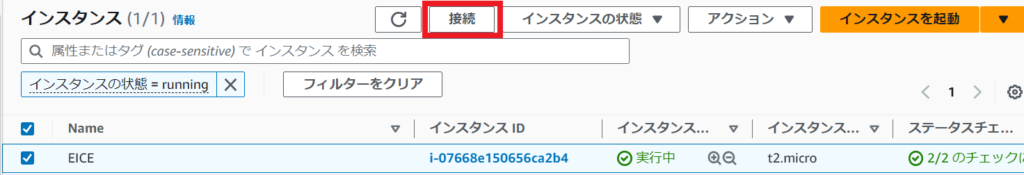

EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸وژ¥ç¶ڑ

è¨ه®ڑمپŒه®Œن؛†مپ—مپ¾مپ—مپںمپ®مپ§م€پEC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸مپ®وژ¥ç¶ڑمƒ†م‚¹مƒˆم‚’مپ—مپ¦مپ؟مپ¾مپ™م€‚

ECم‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸مپ®وژ¥ç¶ڑمپ¯4مپ¤مپ®و–¹و³•مپŒمپ‚م‚ٹمپ¾مپ™م€‚

- EC2 Instance Connect

- م‚»مƒƒم‚·مƒ§مƒ³مƒمƒچمƒ¼م‚¸مƒ£مƒ¼

- SSHم‚¯مƒ©م‚¤م‚¢مƒ³مƒˆ

- E2م‚·مƒھم‚¢مƒ«م‚³مƒ³م‚½مƒ¼مƒ«

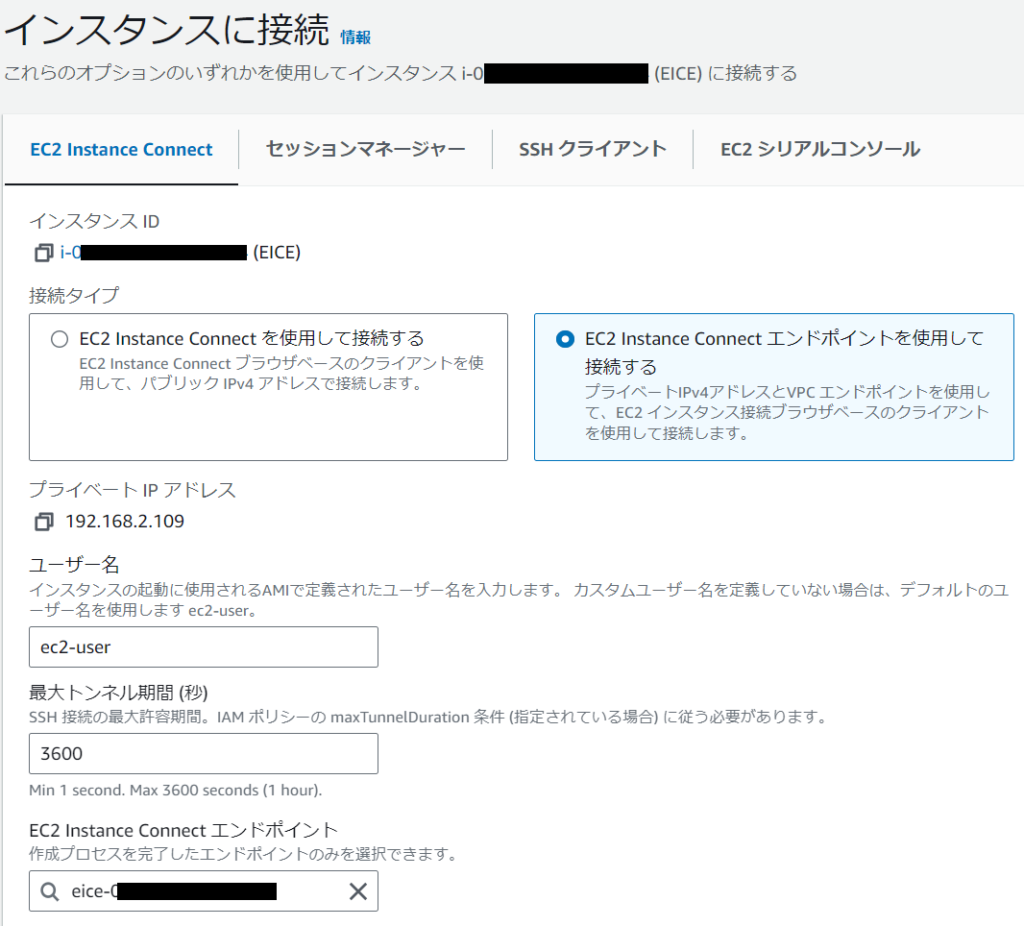

EC2 Instance Connect Endpoint مپ¯ EC2 Instance Connect مپ®م‚؟مƒ–مپ®ن¸مپ‹م‚‰éپ¸وٹمپ§مپچمپ¾مپ™م€‚

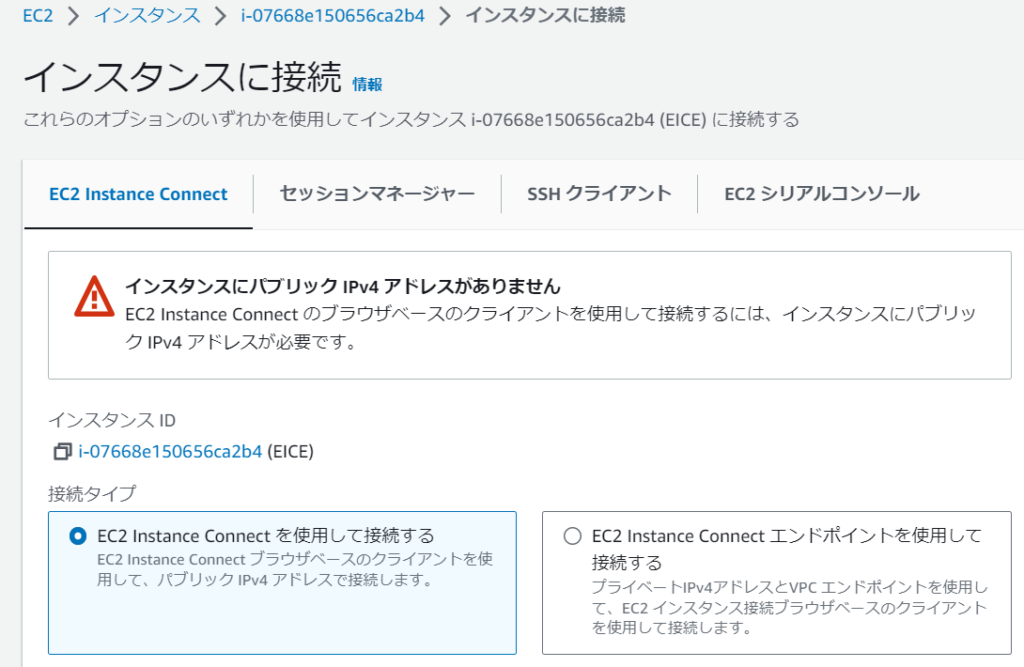

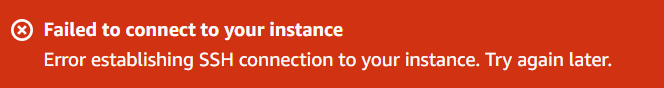

م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ«مƒ‘مƒ–مƒھمƒƒم‚¯IPv4م‚¢مƒ‰مƒ¬م‚¹مپŒè¨ه®ڑمپ•م‚Œمپ¦مپ„مپھمپ„مپ¨مپ„مپ†مƒ،مƒƒم‚»مƒ¼م‚¸مپŒè،¨ç¤؛مپ•م‚Œمپ¦مپ„مپ¾مپ™مپم€‚é€ڑه¸¸مپ®EC2 Instance Connect مپ§مپ¯مپ“مپ®مپ¾مپ¾مپ§مپ¯وژ¥ç¶ڑمپ§مپچمپ¾مپ›م‚“م€‚

مپ—مپ‹مپ—ن»ٹه›ن½œوˆگمپ—مپں EC2 Instance Connect Endpoint م‚’ن½؟مپ†مپ¨مپ“مپ®مپ¾مپ¾وژ¥ç¶ڑمپŒمپ§مپچمپ¾مپ™م€‚

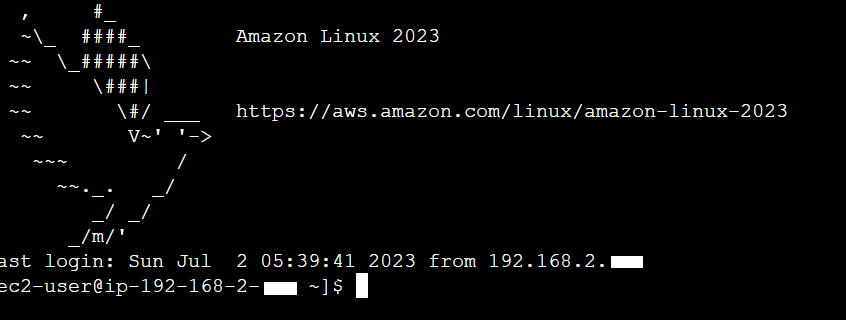

مƒ¦مƒ¼م‚¶هگچمپھمپ©مپ®è¨ه®ڑم‚’è،Œمپ„م€پوژ¥ç¶ڑمپ™م‚‹مپ¨

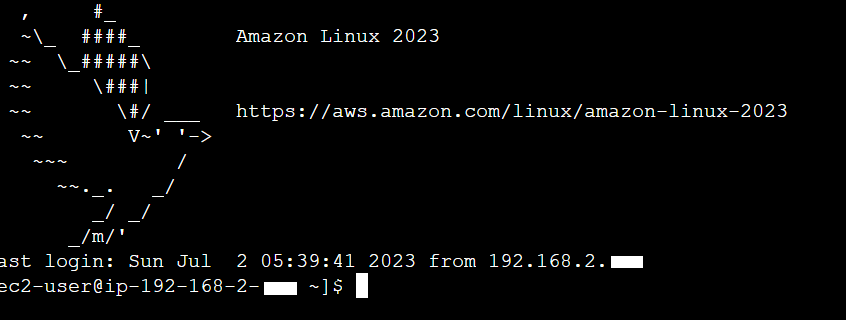

EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸مƒم‚°م‚¤مƒ³مپ§مپچمپ¾مپ—مپںï¼پ

Preserve Client IPمپ®è¨ه®ڑم‚’مپ—مپںه ´هگˆ

و¬،مپ«Preserve Client IPمپ®è¨ه®ڑم‚’è،Œمپ£مپںه ´هگˆمپ®ه‹•ن½œم‚’ç¢؛èھچمپ—مپ¦مپ؟مپ¾مپ—م‚‡مپ†م€‚

Preserve Client IPمپ¨مپ¯م€پم€پ

è¨ه®ڑو™‚مپ®IPم‚¢مƒ‰مƒ¬م‚¹م‚’ن؟هکمپ—م€پمپ“مپ®IPم‚¢مƒ‰مƒ¬م‚¹مپ®مپ؟م‚’وژ¥ç¶ڑه…ƒمپ®م‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹م‚’مپ—مپ¦è¨±هڈ¯مپ—مپ¾مپ™م€‚

EC2 Instance Connect Endpointن½œوˆگو™‚مپ®م‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹مپ§مپ®مپ؟EC2مپ¸مپ®وژ¥ç¶ڑمپŒهڈ¯èƒ½مپ«مپھم‚ٹمپ¾مپ™م€‚

EC2 Instance Connect Endpointمپ®ن½œوˆگ

詳細مپ¯ه†چوژ²مپ«مپھم‚‹مپ®مپ§ه‰²و„›مپ—مپ¾مپ™م€‚Preserve Client IPم‚’è¨ه®ڑمپ™م‚‹مپ¨èµ¤و 部هˆ†مپŒم€Œمپ¯مپ„م€چمپ¨è،¨ç¤؛مپ•م‚Œم‚‹م‚ˆمپ†مپ«مپھم‚ٹمپ¾مپ™م€‚

مپ©مپ®IPم‚¢مƒ‰مƒ¬م‚¹مپŒè¨ه®ڑمپ•م‚Œمپ¦مپ„م‚‹مپ‹مپ¯مƒمƒچم‚¸مƒ،مƒ³مƒˆم‚³مƒ³م‚½مƒ¼مƒ«ن¸ٹمپ§مپ¯è،¨ç¤؛مپ•م‚Œمپ¾مپ›م‚“م€‚

م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑ

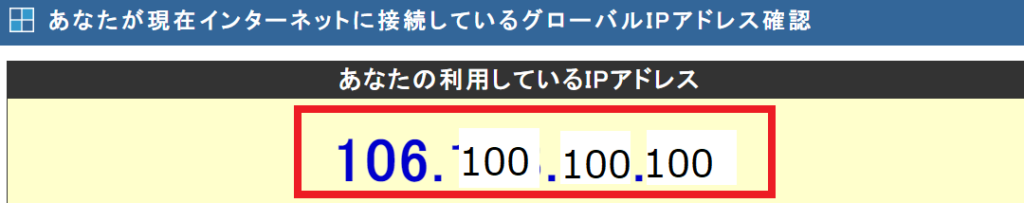

م‚¯مƒ©م‚¤م‚¢مƒ³مƒˆهپ´مپ®IPم‚¢مƒ‰مƒ¬م‚¹م‚’ç¢؛èھچمپ—مپ¾مپ™م€‚ن»®مپ«م€Œ106.100.100.100م€چمپ مپ¨مپ—مپ¾مپ—م‚‡مپ†م€‚

مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ®م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ«ن¸ٹè¨کIPم‚¢مƒ‰مƒ¬م‚¹مپ®م‚¤مƒ³مƒگم‚¦مƒ³مƒ‰مƒ«مƒ¼مƒ«م‚’è¨ه®ڑمپ—مپ¾مپ™م€‚

EC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ¸وژ¥ç¶ڑ

مپ“مپ،م‚‰م‚‚ç„،ن؛‹مپ«م‚¢م‚¯م‚»م‚¹مپ§مپچمپ¾مپ—مپںم€‚

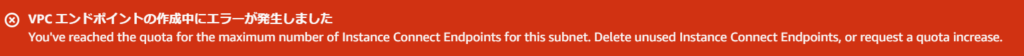

هگŒمپک端وœ«مپ§م‚‚IPم‚¢مƒ‰مƒ¬م‚¹م‚’ه¤‰و›´مپ—مپ¦EC2 Instance Connect Endpointن½œوˆگو™‚مپ®م‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹مپ¨ç•°مپھم‚‹è¨ه®ڑمپ«مپ—مپںه ´هگˆمپ¯م€پم‚¢م‚¯م‚»م‚¹م‚¨مƒ©مƒ¼مپ«مپھم‚ٹمپ¾مپ™م€‚

補足

EC2 Instance Connect Endpoint ن½œوˆگن¸ٹé™گ

EC2 Instance Connect Endpointمپ¯م‚µمƒ–مƒچمƒƒمƒˆمپ«ه¯¾مپ—1مپ¤مپ®مپ؟è¨ه®ڑهڈ¯èƒ½مپھم‚ˆمپ†مپ§مپ™م€‚مپھمپ®مپ§م€ŒPreserve Client IP è¨ه®ڑمپ‚م‚ٹم€چم€ŒPreserve Client IP è¨ه®ڑمپھمپ—م€چمپھمپ©ï¼’مپ¤مپ®EC2 Instance Connect Endpoint م‚’وŒپمپ¤مپ“مپ¨مپ¯مپ§مپچمپ¾مپ›م‚“م€‚

و‰€و„ں

مƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ«é…چç½®مپ—مپںEC2م‚¤مƒ³م‚¹م‚؟مƒ³م‚¹مپ«ç°،هچکمپ«وژ¥ç¶ڑمپ§مپچم‚‹ç‚¹مپ¯مپ¨مپ¦م‚‚ن¾؟هˆ©مپ مپ¨و€مپ„مپ¾مپ™م€‚

مپںمپ مپ—م€پمƒ—مƒ©م‚¤مƒ™مƒ¼مƒˆم‚µمƒ–مƒچمƒƒمƒˆمپ«م‚‚م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—مپ®è¨ه®ڑمپŒه؟…è¦پمپ§مپ‚م‚ٹم€ŒVPCم€چم€Œم‚¯مƒ©م‚¤م‚¢مƒ³مƒˆIPم‚¢مƒ‰مƒ¬م‚¹م€چمپ‹م‚‰مپ®م‚¤مƒ³مƒگم‚¦مƒ³مƒ‰مƒ«مƒ¼مƒ«م‚’è¨ه®ڑمپ™م‚‹ه؟…è¦پمپŒمپ‚م‚ٹمپ¾مپ™م€‚

م‚»م‚مƒ¥مƒھمƒ†م‚£م‚°مƒ«مƒ¼مƒ—م‚’è؟½هٹ مپ§è¨ه®ڑمپ™م‚‹مپ¨مپ„مپ†ç‚¹مپ¯م‚»م‚مƒ¥مƒھمƒ†م‚£çڑ„مپ«مپ¯و°—مپ«مپھم‚‹مپ¨مپ“م‚چم€‚