гҖҗи§Јзӯ”гғ»и§ЈиӘ¬гҖ‘жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ« д»Өе’Ңпј”е№ҙеәҰз§ӢеӯЈгҖҗеҚҲеҫҢпј’е•Ҹпј‘гҖ‘

й–“йҒ•гҒ„гҒ”гҒ–гҒ„гҒҫгҒ—гҒҹгӮүгҒ”йҖЈзөЎгҒҸгҒ гҒ•гҒ„гҖӮжҜҺе№ҙгҒ®ж„ҹиҰҡгҒ гҒЁеҲқзүҲгҒ§гӮӮ8еүІгҒҸгӮүгҒ„еҗҲгҒЈгҒҰгҒ„гӮӢгғҸгӮәгҖӮ

еҚҲеҫҢпј’гҒ«гӮӮгҒӘгӮӢгҒЁгӮ„гҒҜгӮҠгҒЎгӮүгҒ»гӮүиҮӘиә«гҒ®з„ЎгҒ„йғЁеҲҶгӮӮгҒӮгӮҠгҒҫгҒҷгҒӯгҖӮ

| еӨ§е•Ҹ | еҶ…е®№ |

|---|---|

| е•Ҹпј‘ | и„…еЁҒжғ…е ұиӘҝжҹ»гҒ«й–ўгҒ—гҒҰ |

| е•Ҹпј’ | гӮӨгғігӮ·гғҮгғігғҲгғ¬гӮ№гғқгғігӮ№гғҒгғјгғ гҒ«й–ўгҒ—гҒҰ |

| жӣҙж–°еұҘжӯҙ | жӣҙж–°ж—ҘжҷӮ | еҶ…е®№ |

|---|---|---|

| еҲқзүҲ | 2022/10/10 2:00 |

- 1. е•Ҹпј‘ и„…еЁҒжғ…е ұиӘҝжҹ»гҒ«й–ўгҒ—гҒҰ

- 1.1. иЁӯе•Ҹ1 [жӨңдҪ“гҒ®и§ЈжһҗдҪңжҘӯ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.1.1. (1) иЎЁ 4 дёӯгҒ®дёӢз·ҡ1гҒ®жҢҷеӢ•гӮ’зү№еҫҙгҒЁгҒҷгӮӢгғһгғ«гӮҰгӮ§гӮўгҒ®зЁ®йЎһгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ2гҒ«гҒӨгҒ„гҒҰ,еҶҚзҸҫгҒҢгҒ§гҒҚгҒӘгҒҸгҒӘгӮӢгҒ®гҒҜгҖҒж”»ж’ғиҖ…гҒ«гӮҲгҒЈгҒҰдҪ•гҒҢеӨүжӣҙгҒ•гӮҢгӮӢе ҙеҗҲгҒӢгҖӮж”»ж’ғиҖ…гҒ«гӮҲгҒЈгҒҰеӨүжӣҙгҒ•гӮҢгӮӢгӮӮгҒ®гӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ,зҸҫеңЁгҒ®и§Јжһҗз’°еўғгҒЁгҒ®йҒ•гҒ„гӮ’ 20 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.2. иЁӯе•Ҹ2 еӣі5дёӯгҒ®a~dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘжүӢй ҶгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.3. иЁӯе•Ҹ3 [ARP гӮ№гғ—гғјгғ•гӮЈгғігӮ°гҒ®дҪҝз”ЁгҒ«й–ўгҒҷгӮӢиӘ¬жҳҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.3.1. (1) жң¬ж–ҮдёӯгҒ®eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж©ҹиғҪгӮ’,иЎЁ5гҒ®дёӯгҒӢгӮүйҒёгҒігҖҒй …з•ӘгҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.3.2. (2) иЎЁ7дёӯеҸҠгҒіиЎЁ8дёӯгҒ®f~iгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘ MAC гӮўгғүгғ¬гӮ№гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮгҒӘгҒҠ,еҗҢдёҖгҒ®MAC гӮўгғүгғ¬гӮ№гҒҢе…ҘгӮӢе ҙеҗҲгӮӮгҒӮгӮӢгҖӮ

- 1.3.3. (3) иЎЁ9дёӯгҒ®j~oгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘMACгӮўгғүгғ¬гӮ№гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮгҒӘгҒҠ,еҗҢдёҖгҒ® MAC гӮўгғүгғ¬гӮ№гҒҢе…ҘгӮӢе ҙеҗҲгӮӮгҒӮгӮӢгҖӮ

- 1.4. иЁӯе•Ҹ4 [гғ‘гӮ№гғҜгғјгғүгҒ®и§ЈиӘӯгҒ«й–ўгҒҷгӮӢиӘ¬жҳҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.4.1. (1) еӣі7дёӯгҒ®дёӢз·ҡ4гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘеҮҰзҗҶгҒӢгҖӮ20 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4.2. (2) иЎЁ10дёӯгҒ®дёӢз·ҡ5гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘж©ҹиғҪгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4.3. (3) иЎЁ 10 дёӯгҒ® pгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж”»ж’ғгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.4.4. (4) еӣі8дёӯгҒ®дёӢз·ҡCгҒҜгҒ©гҒ®гӮҲгҒҶгҒӘж–Үеӯ—еҲ—гҒӢгҖӮгӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гҒ®гғ‘гӮ№гғҜгғјгғүгҒ®зү№еҫҙгӮ’иёҸгҒҫгҒҲ,40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.5. иЁӯе•Ҹ5 [йҒӢз”ЁгҒ«й–ўгҒҷгӮӢж”№е–„жҸҗжЎҲ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.5.1. (1) еӣі9дёӯгҒ®дёӢз·ҡ7гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘзҠ¶ж…ӢгҒӢгҖӮ30 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.5.2. (2) еӣі9дёӯгҒ®qгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж”№е–„жҸҗжЎҲгӮ’, 25 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2. гҒқгҒ®д»–гҒ®и§ЈиӘ¬

е•Ҹпј‘ и„…еЁҒжғ…е ұиӘҝжҹ»гҒ«й–ўгҒ—гҒҰ

иЁӯе•Ҹ1 [жӨңдҪ“гҒ®и§ЈжһҗдҪңжҘӯ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

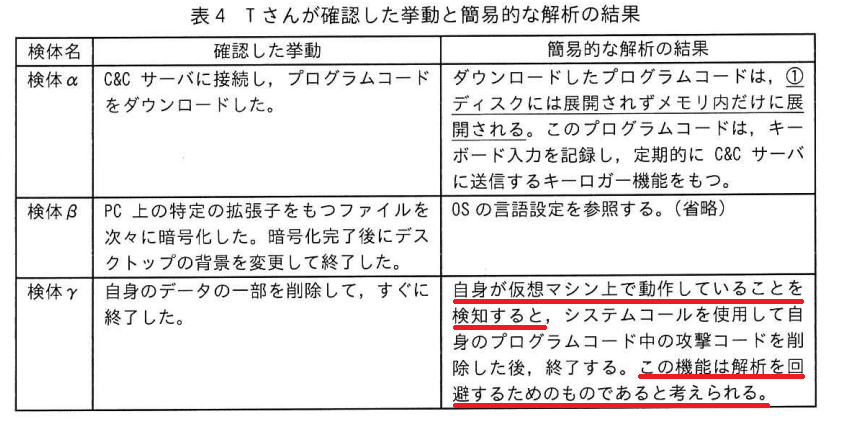

(1) иЎЁ 4 дёӯгҒ®дёӢз·ҡ1гҒ®жҢҷеӢ•гӮ’зү№еҫҙгҒЁгҒҷгӮӢгғһгғ«гӮҰгӮ§гӮўгҒ®зЁ®йЎһгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮЁ

и§ЈиӘ¬

еҲқгӮҒгҒҰиҒһгҒҚгҒҫгҒ—гҒҹгҒҢж¶ҲеҺ»жі•гҒ§йҒёжҠһгҒ§гҒҚгҒҫгҒҷгҖӮ

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ2гҒ«гҒӨгҒ„гҒҰ,еҶҚзҸҫгҒҢгҒ§гҒҚгҒӘгҒҸгҒӘгӮӢгҒ®гҒҜгҖҒж”»ж’ғиҖ…гҒ«гӮҲгҒЈгҒҰдҪ•гҒҢеӨүжӣҙгҒ•гӮҢгӮӢе ҙеҗҲгҒӢгҖӮж”»ж’ғиҖ…гҒ«гӮҲгҒЈгҒҰеӨүжӣҙгҒ•гӮҢгӮӢгӮӮгҒ®гӮ’ 15 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

C&CгӮөгғјгғҗгҒ®жҺҘз¶ҡе…ҲгҖҖгғ—гғӯгӮ°гғ©гғ гӮігғјгғү

(IPAе…¬ејҸи§Јзӯ”)C&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№

и§ЈиӘ¬

гҒӮгҒҫгӮҠиҮӘдҝЎгҒӘгҒ—гҖӮC&CгӮөгғјгғҗгҒҢеӨүгӮҸгҒЈгҒҰгҒ„гӮӢгҒӢгғҖгӮҰгғігғӯгғјгғүгҒ—гҒҰгҒҸгӮӢгғ—гғӯгӮ°гғ©гғ гӮігғјгғүгӮ’еӨүгҒҲгӮӢгҒӢгҒ®гҒ©гҒЎгӮүгҒӢгҖӮ

жӨңдҪ“ОұгҒ®гғ—гғӯгӮ°гғ©гғ гӮігғјгғүгҒҜгғҮгӮЈгӮ№гӮҜеұ•й–ӢгҒ•гӮҢгҒҡгғЎгғўгғӘеҶ…гҒ гҒ‘гҒ«еұ•й–ӢгҒ•гӮҢгҒҫгҒҷгҖӮгҒҷгҒӘгӮҸгҒЎгҖҒPCгӮ’гӮ·гғЈгғғгғҲгғҖгӮҰгғігҒҷгӮӢгҒЁжӨңдҪ“ОұгҒҜеҶҚеәҰгғ—гғӯгӮ°гғ©гғ гӮігғјгғүгӮ’гғҖгӮҰгғігғӯгғјгғүгҒҷгӮӢгҒЁгҒ“гӮҚгҒӢгӮүе§ӢгӮҒгҒҫгҒҷгҖӮ

гҒ“гҒ®жҷӮгҒ«гҖҒеүҚеӣһгғҖгӮҰгғігғӯгғјгғүгҒ—гҒҹгғ—гғӯгӮ°гғ©гғ гӮігғјгғүгҒЁеҶ…е®№гҒҢеӨүгӮҸгҒЈгҒҰгҒ„гӮҢгҒ°гҖҒеӢ•дҪңгҒҢеҶҚзҸҫгҒ§гҒҚгҒӘгҒҸгҒӘгӮҠгҒҫгҒҷгҖӮ

(иҝҪиЁҳ)

IPAе…¬ејҸи§Јзӯ”гҒҜзөҗеұҖC&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№гҒЁгҒ®гҒ“гҒЁгҖӮгҒҶгғјгӮ“гҖҒгҖҒ

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ,зҸҫеңЁгҒ®и§Јжһҗз’°еўғгҒЁгҒ®йҒ•гҒ„гӮ’ 20 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

зү©зҗҶгӮөгғјгғҗгҒ«гӮҲгӮӢи§Јжһҗз’°еўғ

и§ЈиӘ¬

д»®жғігғһгӮ·гғідёҠгҒ§гҒҜи§ЈжһҗгӮ’еӣһйҒҝгҒ•гӮҢгҒҰгҒ—гҒҫгҒҶгҒ®гҒ§гҖҒзү©зҗҶгӮөгғјгғҗгӮ’ж§ӢзҜүгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

зү©зҗҶгӮөгғјгғҗгҒ«гҒӨгҒ„гҒҰиЁҳиҝ°гҒҢгҒӘгҒ„гҒ®гҒ§иҮӘиә«гҒҜз„ЎгҒ„гҒ§гҒҷгҖӮ

иЁӯе•Ҹ2 еӣі5дёӯгҒ®a~dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘжүӢй ҶгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| a | гӮў |

| b | гӮҰ |

| c | гӮЁ |

| d | гӮӨ |

и§ЈиӘ¬

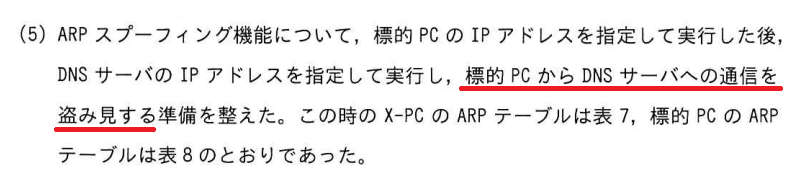

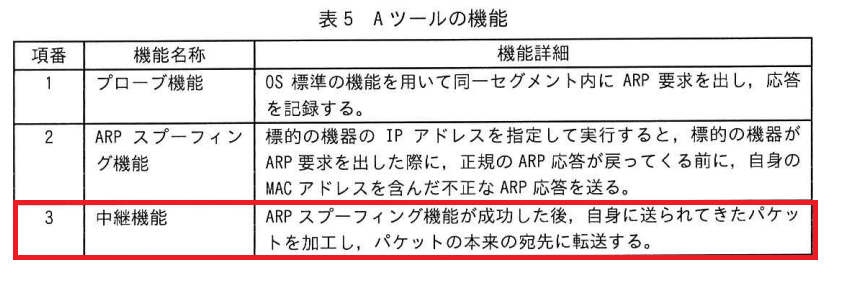

иЁӯе•Ҹ3 [ARP гӮ№гғ—гғјгғ•гӮЈгғігӮ°гҒ®дҪҝз”ЁгҒ«й–ўгҒҷгӮӢиӘ¬жҳҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж©ҹиғҪгӮ’,иЎЁ5гҒ®дёӯгҒӢгӮүйҒёгҒігҖҒй …з•ӘгҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

1

и§ЈиӘ¬

(2) иЎЁ7дёӯеҸҠгҒіиЎЁ8дёӯгҒ®f~iгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘ MAC гӮўгғүгғ¬гӮ№гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮгҒӘгҒҠ,еҗҢдёҖгҒ®MAC гӮўгғүгғ¬гӮ№гҒҢе…ҘгӮӢе ҙеҗҲгӮӮгҒӮгӮӢгҖӮ

и§Јзӯ”

| f | гӮў |

| g | гӮӨ |

| h | гӮҰ |

| i | гӮҰ |

и§ЈиӘ¬

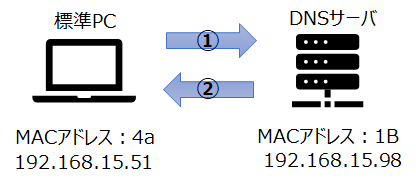

ARPгӮ№гғ—гғјгғ•гӮЈгғігӮ°ж©ҹиғҪгӮ’е®ҹиЎҢгҒ—гҒҹеҜҫиұЎгҒҜжЁҷзҡ„PCгҒ§гҒҷгҖӮX-PCгҒ«гҒӨгҒ„гҒҰгҒҜдҪ•гӮӮеӨүжӣҙгӮ’гҒ—гҒҰгҒҠгӮҠгҒҫгҒӣгӮ“гҒ®гҒ§гҖҒf ,g гҒ«гҒӨгҒ„гҒҰгҒҜгҖҺиЎЁ6 X-PCгҒ®ARPгғҶгғјгғ–гғ«гҖҸгҒЁеҗҢгҒҳгҒ§гҒҷгҖӮ

h , iгҒ«гҒӨгҒ„гҒҰгҒҜгҖҒARPгӮ№гғ—гғјгғ•гӮЈгғігӮ°ж©ҹиғҪгӮ’еҲ©з”ЁгҒ—гҒҹгҒ“гҒЁгҒ«гӮҲгӮҠжӣёгҒҚжҸӣгҒҲгӮүгӮҢгҒҰгҒ„гҒҫгҒҷгҒ®гҒ§гҒ“гҒ“гҒҢгғқгӮӨгғігғҲгҒ§гҒҷгҖӮ

гҖҢгҒ©гҒҶжӣёгҒҚжҸӣгҒҲгҒҹгҒӢгҖҚгҒ®еүҚгҒ«гҖҢдҪ•гӮ’зӣ®зҡ„гҒ«жӣёгҒҚжҸӣгҒҲгҒҹгҒ®гҒӢгҖҚгӮ’зўәиӘҚгҒ—гҒҫгҒҷгҖӮ

е•ҸйЎҢж–ҮдёӯгҒ«гҒҜдёӢиЁҳиЁҳиҝ°гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

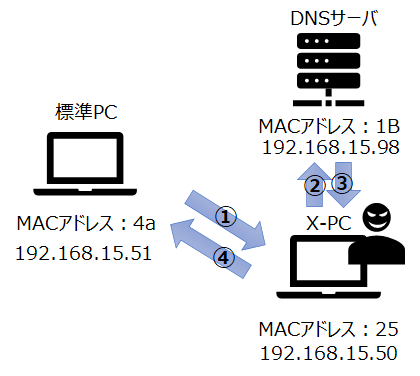

зӣ®зҡ„гҒҜгҖҺжЁҷжә–PCгҒӢгӮүDNSгӮөгғјгғҗгҒёгҒ®йҖҡдҝЎгӮ’зӣ—гҒҝиҰӢгӮӢгҒ“гҒЁгҖҸгҒ§гҒҷгҖӮ

гҒ§гҒҜгҒ©гҒҶгӮ„гҒЈгҒҰзӣ—гҒҝиҰӢгӮӢгҒӢгҒЁгҒ„гҒҶгҒЁгҖҒAгғ„гғјгғ«гҒ®ж©ҹиғҪгӮ’дҪҝгҒ„гҒҫгҒҷгҖӮ

дёӯз¶ҷж©ҹиғҪгӮ’дҪҝгҒҲгҒ°гҖҒдёӢиЁҳгҒ®йҖҡгӮҠиҮӘиә«гӮ’дёӯз¶ҷгҒҷгӮӢгҒ“гҒЁгҒ«гӮҲгҒЈгҒҰгғ‘гӮұгғғгғҲгӮ’зӣ—гҒҝиҰӢгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮ

ARPгӮ№гғ—гғјгғ•гӮЈгғігӮ°е®ҹиЎҢеүҚпјҡжЁҷзҡ„PC вҮ’ DNSгӮөгғјгғҗгҖҖ

ARPгӮ№гғ—гғјгғ•гӮЈгғігӮ°е®ҹиЎҢеҫҢпјҡжЁҷзҡ„PC вҮ’ X-PC вҮ’ DNSгӮөгғјгғҗ

гҒқгҒ®гҒҹгӮҒи§Јзӯ”гҒҜдёӢиЁҳгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

f пјҡX-PCгҒ®MACгӮўгғүгғ¬гӮ№гҒ®гҒҫгҒҫ

iпјҡжӣёгҒҚжҸӣгҒҲгӮүгӮҢгҒҹгҒҹгӮҒX-PCгҒ®MACгӮўгғүгғ¬гӮ№

(3) иЎЁ9дёӯгҒ®j~oгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘMACгӮўгғүгғ¬гӮ№гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮгҒӘгҒҠ,еҗҢдёҖгҒ® MAC гӮўгғүгғ¬гӮ№гҒҢе…ҘгӮӢе ҙеҗҲгӮӮгҒӮгӮӢгҖӮ

и§Јзӯ”

| j | гӮў |

| k | гӮҰ |

| l | гӮҰ |

| m | гӮӨ |

| n | гӮҰ |

| o | гӮў |

и§ЈиӘ¬

пјҲпј’пјүгҒҢи§ЈгӮҢгҒ°и§ЈгҒ‘гӮӢгҒҜгҒҡгҖӮ

з°ЎеҚҳгҒ«иӘ¬жҳҺгҒҷгӮӢгҒҹгӮҒMACгӮўгғүгғ¬гӮ№гҒӘгҒ©гҒҜз°Ўз•ҘеҢ–гҒ—гҒҰиЁҳијүгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

йҖҡеёёгҒ®DNSгӮөгғјгғҗгҒёгҒ®йҖҡдҝЎ

жЁҷжә–PCгҒ®ARPгғҶгғјгғ–гғ«

| пј©PгӮўгғүгғ¬гӮ№ | MACгӮўгғүгғ¬гӮ№ |

|---|---|

| 192.168.15.98 | 1B |

| 192.168.15.50 | 25 |

- жЁҷжә–PCгҒӢгӮүгҖҢ192.168.15.98гҖҚгҒ«йҖҡдҝЎ

- DNSгӮөгғјгғҗгҒӢгӮүгғ¬гӮ№гғқгғігӮ№иҝ”еҚҙ

гҒ“гӮҢгҒҢйҖҡеёёгҒ®жөҒгӮҢгҒ§гҒҷгҖӮ

ARPгӮ№гғ—гғјгғ•гӮЈгғігӮ°еҫҢгҒ®DNSгӮөгғјгғҗгҒёгҒ®йҖҡдҝЎ

жЁҷжә–PCгҒ®ARPгғҶгғјгғ–гғ«

| IPгӮўгғүгғ¬гӮ№ | MACгӮўгғүгғ¬гӮ№ |

|---|---|

| 192.168.15.50 | 25 |

| 192.168.15.98 | 25 |

- жЁҷжә–PCгҒӢгӮүгҖҢ192.168.15.98гҖҚгҒ«йҖҡдҝЎгҖӮARPгғҶгғјгғ–гғ«гҒ«гӮҲгӮҠMACгӮўгғүгғ¬гӮ№25гҒёйҖҒдҝЎгҖӮгҖҖвҳ…DNSгӮөгғјгғҗгҒ«йҖҡдҝЎгҒҷгӮӢгҒӨгӮӮгӮҠгҒҢX-PCгҒ«йҖҡдҝЎ

- X-PCгҒҢйҖҡдҝЎгӮ’еҸ—гҒ‘еҸ–гӮҠгҖҒDNSгӮөгғјгғҗгҒёи»ўйҖҒ

- DNSгӮөгғјгғҗгҒӢгӮүX-PCгҒёгғ¬гӮ№гғқгғігӮ№иҝ”еҚҙ

- X-PCгҒҢйҖҡдҝЎгӮ’еӮҚеҸ—гҒ—гҒӨгҒӨгҖҒжЁҷжә–PCгҒёгғ¬гӮ№гғқгғігӮ№иҝ”еҚҙгӮ’д»ЈиЎҢ

гҒ“гҒ®жөҒгӮҢгҒ§X-PCгҒ«гҒҰйҖҡдҝЎгӮ’зӣ—гҒҝиҰӢгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮ

иЁӯе•Ҹ4 [гғ‘гӮ№гғҜгғјгғүгҒ®и§ЈиӘӯгҒ«й–ўгҒҷгӮӢиӘ¬жҳҺ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

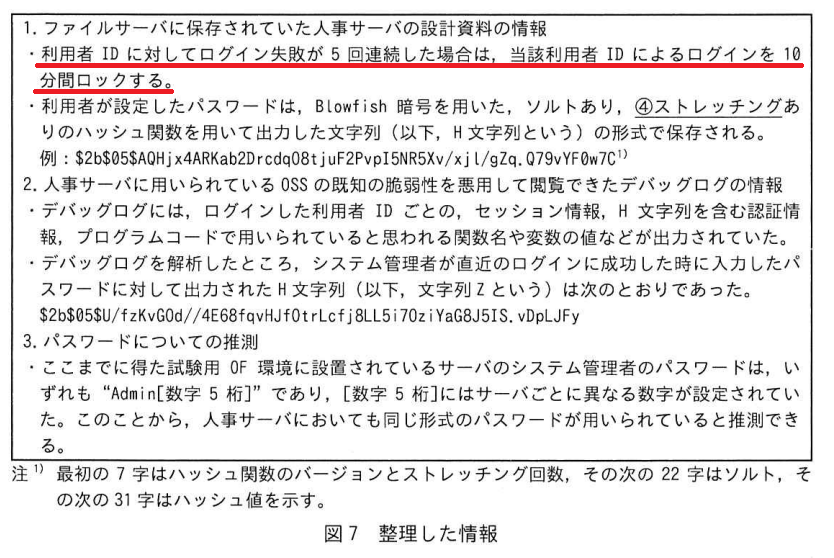

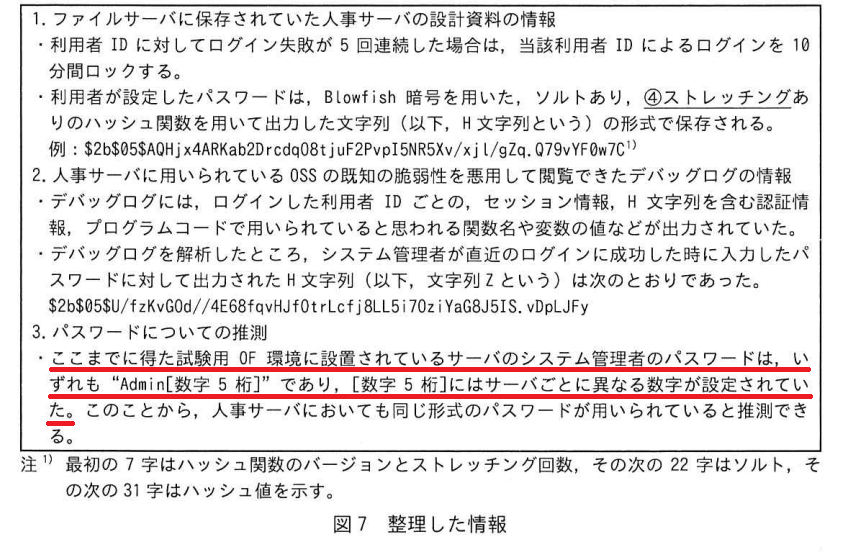

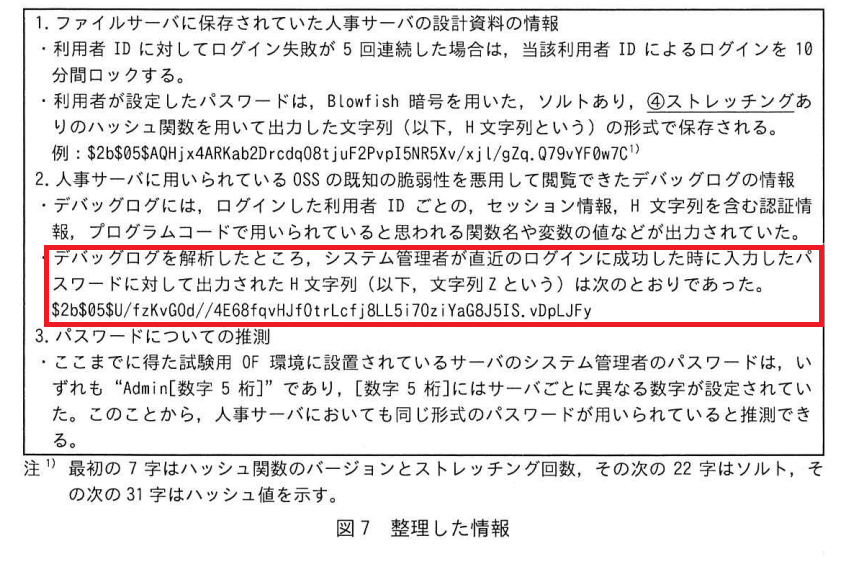

(1) еӣі7дёӯгҒ®дёӢз·ҡ4гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘеҮҰзҗҶгҒӢгҖӮ20 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғҸгғғгӮ·гғҘеҖӨгҒёгҒ®иЁҲз®—гӮ’з№°гӮҠжӣҝгҒҲгҒ—иЎҢгҒҶгҒ“гҒЁ

(2) иЎЁ10дёӯгҒ®дёӢз·ҡ5гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘж©ҹиғҪгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

еҲ©з”ЁиҖ…IDгҒ«еҜҫгҒ—гҒҰгғӯгӮ°гӮӨгғіеӨұж•—гҒҢ5еӣһйҖЈз¶ҡгҒ—гҒҹе ҙеҗҲгҒҜ10еҲҶй–“гғӯгӮ°гӮӨгғігӮ’гғӯгғғгӮҜгҒҷгӮӢ

и§ЈиӘ¬

гҒҫгҒҡгҒҜгғ–гғ«гғјгғҲгғ•гӮ©гғјгӮ№ж”»ж’ғгҒ®зү№еҫҙгҒӢгӮүиҖғгҒҲгҒҫгҒҷгҖӮ

гғ–гғ«гғјгғҲгғ•гӮ©гғјгӮ№ж”»ж’ғгҒЁгҒҜгҖҒж—Ҙжң¬иӘһгҒ§гҒҜгҖҢз·ҸеҪ“гҒҹгӮҠж”»ж’ғгҖҚгҒЁиЁігҒ•гӮҢгӮӢгҖҒжҡ—еҸ·и§ЈиӘӯгӮ„иӘҚиЁјжғ…е ұеҸ–еҫ—гҒ®жүӢжі•гҒ§гҒҷгҖӮдё»гҒ«гғ‘гӮ№гғҜгғјгғүгӮ’дёҚжӯЈгҒ«е…ҘжүӢгҒҷгӮӢгҒҹгӮҒгҒ«з”ЁгҒ„гӮүгӮҢгҒҫгҒҷгҖӮ

е…·дҪ“зҡ„гҒӘжүӢжі•гҒҜгҖҒзҗҶи«–зҡ„гҒ«иҖғгҒҲгӮүгӮҢгӮӢгғ‘гӮ№гғҜгғјгғүгҒ®гғ‘гӮҝгғјгғіе…ЁгҒҰгӮ’е…ҘеҠӣгҒҷгӮӢгҒЁгҒ„гҒҶгҖҒе®ҹгҒ«еҚҳзҙ”гҒӘгӮӮгҒ®гҒ§гҒҷгҖӮдҫӢгҒҲгҒ°4жЎҒгҒ®жҡ—иЁјз•ӘеҸ·гӮ’гғ‘гӮ№гғҜгғјгғүпјҲгғ‘гӮ№гӮігғјгғүпјүгҒ«дҪҝз”ЁгҒ—гҒҰгҒ„гӮӢе ҙеҗҲгҖҒгҖҢ0000гҖҚпҪһгҖҢ9999гҖҚгҒ®1дёҮзЁ®йЎһгҒ®зө„гҒҝеҗҲгӮҸгҒӣгӮ’е…ЁгҒҰи©ҰгҒҷгҒ“гҒЁгҒ§гҖҒеҝ…гҒҡжӯЈи§ЈгҒ«гҒҹгҒ©гӮҠзқҖгҒҸгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

з°ЎеҚҳгҒ«иЁҖгҒҶгҒЁгҖҒгҖҢеҸҜиғҪжҖ§гҒ®гҒӮгӮӢгғ‘гӮ№гғҜгғјгғүгӮ’ж©ҹжў°зҡ„гҒ«зҹӯжҷӮй–“гҒ§и©ҰиЎҢгӮ’з№°гӮҠиҝ”гҒҷгҖҚгҒЁгҒ„гҒҶж”»ж’ғгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

гҒ“гҒ®е ҙеҗҲгҒ®еҜҫзӯ–гҒЁгҒ—гҒҰгҒҜ

- ж©ҹжў°зҡ„гҒ«и©ҰиЎҢгҒҢз№°гӮҠиҝ”гҒӣгҒӘгҒ„гӮҲгҒҶгҒ«SMSиӘҚиЁјгҒӘгҒ©гӮ’дҪөз”ЁгҒҷгӮӢ

- еҗҢгҒҳи©ҰиЎҢгҒЁеҲӨе®ҡгҒҷгӮӢжқЎд»¶гӮ’жұәгӮҒгҖҒй–ҫеҖӨгӮ’и¶…гҒҲгҒҹе ҙеҗҲгҒ«йҒ®ж–ӯгӮ„гғӯгғғгӮҜгӮ’иЎҢгҒҶ

- жҺЁжё¬еӣ°йӣЈгҒ§иӨҮйӣ‘гҒӘгғ‘гӮ№гғҜгғјгғүгҒ®иЁӯе®ҡгӮ’еј·еҲ¶гҒҷгӮӢ

гҒӘгҒ©гҒҢжҢҷгҒ’гӮүгӮҢгҒҫгҒҷгҖӮд»ҠеӣһгҒҜгғӯгӮ°гӮӨгғігҒ®гғӯгғғгӮҜгҒ«й–ўгҒҷгӮӢиЁҳиҝ°гҒҢгҒӮгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒгҒ“гӮҢгӮ’и§Јзӯ”гҒЁгҒ—гҒҫгҒҷгҖӮ

(3) иЎЁ 10 дёӯгҒ® pгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж”»ж’ғгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮЁ

и§ЈиӘ¬

гғҸгғғгӮ·гғҘеҖӨгҒӢгӮүе№іж–ҮгӮ’жҺЁжё¬гҒҷгӮӢж”»ж’ғжүӢжі•гӮ’гғ¬гӮӨгғігғңгғјгғҶгғјгғ–гғ«гҒЁе‘јгҒігҒҫгҒҷгҖӮ

(4) еӣі8дёӯгҒ®дёӢз·ҡCгҒҜгҒ©гҒ®гӮҲгҒҶгҒӘж–Үеӯ—еҲ—гҒӢгҖӮгӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гҒ®гғ‘гӮ№гғҜгғјгғүгҒ®зү№еҫҙгӮ’иёҸгҒҫгҒҲ,40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

OFз’°еўғгҒ®гӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гҒ®гғ‘гӮ№гғҜгғјгғүгҒ§гҒӮгӮӢAdmin[ж•°еӯ—5жЎҒ]гҒ®ж–Үеӯ—еҲ—

и§ЈиӘ¬

гӮөгғјгғҗгҒ®гӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гғ‘гӮ№гғҜгғјгғүгҒ«гҒӨгҒ„гҒҰгҒҜеӣіпј—гҒ«иЁҳиҝ°гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒ“гҒ®гӮ·гӮ№гғҶгғ гҒ§гҒҜгҖҒгғ‘гӮ№гғҜгғјгғүгҒҢгҖҢAdmin+ж•°еӯ—5жЎҒгҖҚгҒ«гҒӘгҒЈгҒҰгҒҠгӮҠд»–гҒ®гӮ·гӮ№гғҶгғ гӮӮеҗҢгҒҳгғ«гғјгғ«гҒ«еҫ“гҒЈгҒҰгҒ„гӮӢгҒ“гҒЁгҒҢе®№жҳ“гҒ«жғіе®ҡгҒ•гӮҢгӮӢзҠ¶ж…ӢгҒ®гӮҲгҒҶгҒ§гҒҷгҖӮ

гӮҲгҒЈгҒҰгҒ“гҒ®гғ«гғјгғ«гҒ«еҫ“гҒЈгҒҰгғ–гғ«гғјгғҲгғ•гӮ©гғјгӮ№ж”»ж’ғгӮ’иЎҢгҒ„гҒҫгҒҷгҖӮ

иЁӯе•Ҹ5 [йҒӢз”ЁгҒ«й–ўгҒҷгӮӢж”№е–„жҸҗжЎҲ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) еӣі9дёӯгҒ®дёӢз·ҡ7гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘзҠ¶ж…ӢгҒӢгҖӮ30 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

еҗҢдёҖгҒ®MACгӮўгғүгғ¬гӮ№гҒҢиӨҮж•°гҒ®IPгӮўгғүгғ¬гӮ№гҒЁзҙҗд»ҳгҒ„гҒҰгҒ„гӮӢ

и§ЈиӘ¬

иЁӯе•Ҹпј“пјҲпј“пјүгҒ®и§ЈиӘ¬гҒ®гӮҲгҒҶгҒ«еҗҢдёҖгҒ®MACгӮўгғүгғ¬гӮ№гҒ«иӨҮж•°гҒ®з•°гҒӘгӮӢIPгӮўгғүгғ¬гӮ№гҒҢзҙҗд»ҳгҒ„гҒҰгҒ„гӮӢе ҙеҗҲгҒҜгҖҒиЁӯе®ҡгҒҢж”№гҒ–гӮ“гҒ•гӮҢгҒҰгҒ„гӮӢеҸҜиғҪжҖ§гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

дёҖгҒӨгҒ®PCгҒ«иӨҮж•°гҒ®IPгӮўгғүгғ¬гӮ№гӮ’иЁӯе®ҡгҒҷгӮӢгӮұгғјгӮ№гҒҜгҒ»гҒЁгӮ“гҒ©гҒӘгҒ„гҒ§гҒҷгҒӢгӮүгҒӯгҖӮ

(2) еӣі9дёӯгҒ®qгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж”№е–„жҸҗжЎҲгӮ’, 25 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғҮгғҗгғғгӮ°гғӯгӮ°гҒ«гғҸгғғгӮ·гғҘеҢ–гҒ—гҒҹж–Үеӯ—еҲ—гӮ’еҮәеҠӣгҒ—гҒӘгҒ„

и§ЈиӘ¬

гғӯгӮ°гҒ«гҒӨгҒ„гҒҰе•ҸгӮҸгӮҢгҒҰгҒ„гӮӢгҒҹгӮҒгҖҒгғӯгӮ°еҮәеҠӣгҒ«й–ўгҒҷгӮӢиЁҳиҝ°гӮ’зўәиӘҚгҒ—гҒҫгҒҷгҖӮ

еӣіпј—гҒ«гҒҜгҖҢгғҮгғҗгғғгӮ°гғӯгӮ°гҒ«иӘҚиЁјжғ…е ұгҒ«й–ўйҖЈгҒҷгӮӢHж–Үеӯ—еҲ—гӮ’еҮәеҠӣгҒ—гҒҰгҒ„гӮӢгҖҚгҒ“гҒЁгҒҢиЁҳиҝ°гҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮиӘҚиЁјжғ…е ұгӮ’гғӯгӮ°гҒ§еҸӮз…§гҒ§гҒҚгӮӢзҠ¶ж…ӢгҒ«гҒ—гҒҰгҒ—гҒҫгҒҶгҒЁгҖҒгғ¬гӮӨгғігғңгғјгғҶгғјгғ–гғ«гӮ’дҪңжҲҗгҒ•гӮҢгӮӢеҸҜиғҪжҖ§гҒӘгҒ©гҒҢгҒӮгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒеҮәеҠӣгҒҜйҒҝгҒ‘гӮӢгҒ№гҒҚгҒ§гҒҷгҖӮ

гҒ“гӮҢгҒҢи§Јзӯ”гҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

еҲқгӮҒгҒҫгҒ—гҒҰгҖҒгҒ„гҒӨгӮӮиЁҳдәӢгӮ’еҸӮиҖғгҒ«гҒ•гҒӣгҒҰжҲҙгҒ„гҒҰгҒҫгҒҷгҖӮ

иЁӯе•Ҹпј‘гҒ®(3)гҒ«гҒӨгҒҚгҒҫгҒ—гҒҰгҖҒйЎҢж„Ҹзҡ„гҒ«и§Јжһҗз’°еўғгҒЁDгӮ·гӮ№гғҶгғ пјҲгҒ®гғҸгғӢгғјгғқгғғгғҲйғЁгҒ®OFз’°еўғпјүгҒЁгҒ®е·®з•°гӮ’иҒһгҒ„гҒҰгҒ„гӮӢгҒЁжҖқгӮҸгӮҢгҒҫгҒҷгҖӮ

иЎЁпј‘гҒӢгӮүOFз’°еўғгҒҜд»®жғігғһгӮ·гғігҒ§гҒҷгҒ®гҒ§гҖҒзү©зҗҶгҒӢд»®жғігҒӢгҒ§гҒҜгҒӘгҒҸгҖҒе®ҹз’°еўғгӮ’жЁЎгҒ—гҒҹж§ӢжҲҗгҒ—гҒҰгҒ„гӮӢгҒӢгҒ©гҒҶгҒӢпјҲз–‘дјјгӮӘгғ•гӮЈгӮ№з’°еўғпјүгҒҢиӮқгҒӢгҒЁиҖғгҒҲгҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҒҢеҰӮдҪ•гҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒ

и§Јжһҗз’°еўғгҒ§гҒ®и§ЈжһҗеҫҢгҖҒ

жӨңдҪ“ОұгҖҖвҮ’гҖҖDгӮ·гӮ№гғҶгғ гҒ§жӨңиЁј

жӨңдҪ“ОІгҖҖвҮ’гҖҖи©ізҙ°гҒӘи§ЈжһҗиҰӢйҖҒгӮҠ

жӨңдҪ“ОігҖҖвҮ’гҖҖеҲҘгҒ®з’°еўғгӮ’ж§ӢзҜү

еҚігҒЎгҖҒгҖҢи§Јжһҗз’°еўғгҖҚгҖҢDгӮ·гӮ№гғҶгғ гҖҚд»ҘеӨ–гҒ®з’°еўғж§ӢзҜүгҒҢеҝ…иҰҒгҒЁгҒ„гҒҶдәӢгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

жӨңдҪ“ОігҒ®зү№еҫҙгҒҢгҖҢд»®жғігғһгӮ·гғігҒ§гҒӮгӮӢгҒ“гҒЁгӮ’жӨңзҹҘгҒ—гҒҰж”»ж’ғгӮігғјгғүгӮ’еүҠйҷӨгҒҷгӮӢгҖҚгҒ“гҒЁгҒ§гҒҷгҒ®гҒ§гҖҒд»®жғігғһгӮ·гғід»ҘеӨ–гҒ§гҒ®и§ЈжһҗгҒҢеҝ…иҰҒгҒЁгҒ„гҒҶиҰізӮ№гҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

з”ігҒ—иЁігҒӮгӮҠгҒҫгҒӣгӮ“гҖҒд»°гӮүгӮҢгӮӢйҖҡгӮҠгҒ§гҒҷгҖӮОігҒ§гҒҜгҒӘгҒҸОұгҒЁжҖқгҒ„иҫјгӮ“гҒ§иӘӯгӮ“гҒ§гҒ„гҒҫгҒ—гҒҹвҖҰвҖҰ

иЁӯе•Ҹпј‘гҒ®(3)гҒ§гҒҷгҒҢгҖҒе…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖҖгҒЁгҒҜиЁҖгӮҸгӮҢгҒҰгҒӘгҒ„гҒ®гҒ§гҖҒ

д»®жғігғһгӮ·гғігҒ§ж§ӢжҲҗгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„з’°еўғгҖҖ

гҒЁжӣёгҒ„гҒҹгҒ®гҒ§гҒҷгҒҢГ—гҒ гҒЁжҖқгҒ„гҒҫгҒҷгҒӢпјҹ

зү©зҗҶз’°еўғгҒЈгҒҰгҒ„гҒҶиЎЁзҸҫгҒЁиҝ·гҒ„гҒҫгҒ—гҒҹгҒҢгҖҒж–ҮиЁҖгҒҢе•ҸйЎҢж–ҮгҒ«гҒҜиҰӢеҪ“гҒҹгӮүгҒӘгҒӢгҒЈгҒҹгҒ®гҒ§гҖӮ

гӮҜгғӘгғјгғҹгғјж§ҳ

гӮігғЎгғігғҲй ӮгҒҚгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒ

IPAгҒ®жҺЎзӮ№еҹәжә–гҒҜгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҒҢгҖҒиЁҖгҒ„гҒҹгҒ„гҒ“гҒЁгҒҜгӮҸгҒӢгӮҠгҒҫгҒҷ笑 IPA次第гҒ§гҒҷгҒӯгҖӮ

blogеҸӮиҖғгҒ«гҒ•гҒӣгҒҰгҒ„гҒҹгҒ гҒ„гҒҰгҒ„гҒҫгҒҷгҖӮгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

иЁӯе•Ҹ1гҖҖд»ҘдёӢгҒ«гҒӨгҒ„гҒҰ

пјһ(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ2гҒ«гҒӨгҒ„гҒҰ,еҶҚзҸҫгҒҢгҒ§гҒҚгҒӘгҒҸгҒӘгӮӢгҒ®гҒҜгҖҒж”»ж’ғиҖ…гҒ«гӮҲгҒЈгҒҰдҪ•гҒҢеӨүжӣҙгҒ•гӮҢгӮӢе ҙеҗҲгҒӢгҖӮ

TACгҒ®еӣһзӯ”йҖҹе ұгҒҜгҖҒC&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№

гҒЁгҒӮгӮҠгҒҫгҒҷгҖӮ

жҺҘз¶ҡе…ҲгҒҢеӨүгӮҸгӮӢгҒЁжӨңдҪ“ОұгҒҜгғ—гғӯгӮ°гғ©гғ гӮігғјгғүгӮ’гғҖгӮҰгғігғӯгғјгғүгҒ§гҒҚгҒӘгҒ„гҒ®гҒ§гҖҒC&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№гӮӮжӯЈи§ЈгҒӘгҒ®гҒӢгҒЁпјҲгғ—гғӯгӮ°гғ©гғ гӮігғјгғүгҒЁеӣһзӯ”гҒ—гҒҰгӮӮжӯЈи§ЈпјүжғіеғҸгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

гҒөгҒҸгҒЎгӮғгӮ“ж§ҳ

гӮігғЎгғігғҲй ӮгҒҚгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

зўәгҒӢгҒ«гҒқгҒ®гӮҲгҒҶгҒӘиҖғгҒҲж–№гӮӮгҒӮгӮҠгҒҫгҒҷгҒӯгҖӮIPAгҒҢгҒ©гҒ“гҒҫгҒ§гӮ’жӯЈи§ЈгҒЁгҒҷгӮӢгҒӢ次第гҒ§гҒҷгҒӯгҖӮ