йҒҺеҺ»е•Ҹи§ЈиӘ¬ жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ«гҖҗд»Өе’Ңпј“е№ҙз§Ӣжңҹ еҚҲеҫҢпј’гҖ‘

гҒҠеҫ…гҒҹгҒӣгҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮеҚҲеҫҢпј’гҒ®и§Јзӯ”йҖҹе ұдҪңжҲҗгҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮ

twitterгҒ§гҒ®гҒҠе•ҸгҒ„еҗҲгӮҸгҒӣгӮӮеҸ—гҒ‘д»ҳгҒ‘гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ«и©ҰйЁ“гҖҖйҒҺеҺ»е•Ҹи§ЈиӘ¬

йҒҺеҺ»е•Ҹи§ЈиӘ¬гҒҜгҒ“гҒЎгӮүгҒӢгӮү

пјҲ2021/12/14 IPAи§Јзӯ”зўәиӘҚеҫҢиҝҪиЁҳпјү

дёҖйғЁи§ЈиӘ¬гӮ’жӣҙж–°гҒ—гҒҫгҒ—гҒҹгҖӮIPAгҒ®и§Јзӯ”гӮ’гҒҝгҒҰгӮӮж„ҸеӣігҒҢгӮҸгҒӢгӮүгҒӘгҒ„иЁӯе•ҸгӮӮгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒжҜҺе№ҙгҒ®дәӢгҒ§гҒҷгҒӯгҖӮ

е…ғгҖ…жҺІијүгҒ—гҒҰгҒ„гҒҹи§Јзӯ”гҒҜгҒ»гҒЁгӮ“гҒ©жӯЈи§ЈгҒ—гҒҰгҒҠгӮҠгҒҫгҒ—гҒҹгҒ®гҒ§гҒ”е®үеҝғгҒҸгҒ гҒ•гҒ„гҖӮ

- 1. е•Ҹ1 еҚ”еҠӣдјҡзӨҫгҒЁгҒ®гғ•гӮЎгӮӨгғ«гҒ®еҸ—гҒ‘жёЎгҒ—

- 1.1. иЁӯе•Ҹ1 [D гӮ·гӮ№гғҶгғ гҒ®и„ҶејұжҖ§иЁәж–ӯ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.1.1. (1) еӣі5дёӯгҒ®a,bгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж–Үеӯ—еҲ—гӮ’,гҒқгӮҢгҒһгӮҢ4еӯ—гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.1.2. (2) еӣі6дёӯеҸҠгҒіеӣі7дёӯгҒ®cгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж–Үеӯ—еҲ—гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.2. иЁӯе•Ҹ2 [гӮ·гӮ№гғҶгғ гҒ®и„ҶејұжҖ§еҜҫзӯ–]гҒ«гҒӨгҒ„гҒҰ, (1)~(3)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.2.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ гҒ«гҒӨгҒ„гҒҰ,ж”№дҝ®ж–№жі•гӮ’ 45 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 1.2.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЎгҒ«гҒӨгҒ„гҒҰ,е®ҹиЎҢгҒҢиЁұеҸҜгҒ•гӮҢгӮӢгҒ®гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘгӮ№гӮҜгғӘгғ—гғҲгғ•гӮЎгӮӨгғ«гҒӢгҖӮ40еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

- 1.2.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ўгҒ«гҒӨгҒ„гҒҰ,е®ҹиЎҢгҒҢеҲ¶йҷҗгҒ•гӮҢгҒҰгҒ—гҒҫгҒҶгҒ®гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘгӮ№гӮҜгғӘгғ—гғҲгҒӢгҖӮ30 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮгҒҫгҒҹ,еӨүжӣҙеҫҢгҒ®е‘јеҮәгҒ—ж–№жі•гӮ’ 50 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 1.3. иЁӯе•Ҹ3 [й …зӣ®1гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.3.1. (1) жң¬ж–ҮдёӯгҒ®d , eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.3.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЈгҒ«гҒӨгҒ„гҒҰ,еҸ–гӮҠеҫ—гӮӢжҺӘзҪ®гӮ’ 40еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

- 1.4. иЁӯе•Ҹ4 [й …зӣ®2гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4.1. (1) иЎЁ4дёӯгҒ®fгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’ 20 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.4.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ӨгҒ«гҒӨгҒ„гҒҰ,гҒ»гҒӢгҒ®е ҙеҗҲгҒЁгҒҜгҒ©гҒ®гӮҲгҒҶгҒӘе ҙеҗҲгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

- 1.5. иЁӯе•Ҹ5 [IDaasгҒЁгҒ®йҖЈжҗәгҒ«гӮҲгӮӢеӨҡиҰҒзҙ иӘҚиЁјгҒ®е®ҹзҸҫж–№ејҸгҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1)~(3)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.5.1. (1) жң¬ж–ҮдёӯгҒ®gгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’, 20 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.5.2. (2) иЎЁ7дёӯгҒ®h ~ kгҒ«е…ҘгӮҢгӮӢ,йҒ©еҲҮгҒӘеҶ…е®№гӮ’,гҒқгӮҢгҒһгӮҢ 10еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.5.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҘгҒ®гӮҲгҒҶгҒ«иҖғгҒҲгҒҹзҗҶз”ұгҒҜдҪ•гҒӢгҖӮ50 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

- 2. е•Ҹ2 гғһгғ«гӮҰгӮ§гӮўж„ҹжҹ“гҒёгҒ®еҜҫеҮҰ

- 2.1. иЁӯе•Ҹ1 [гғҶгғ¬гғҜгғјгӮҜгҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 2.1.1. (1) еӣі5дёӯгҒ®a~dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҪ№еүІгӮ’и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮү йҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2.1.2. (2) еӣі5дёӯгҒ®eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’иӢұеӯ—8еӯ—гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2.2. иЁӯе•Ҹ2 [гғҚгғғгғҲгғҜгғјгӮҜж§ӢжҲҗгҒ®иҰӢзӣҙгҒ—гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 2.2.1. (1) еӣі6дёӯгҒ®дёӢз·ҡв‘ гҒ®гғҚгғғгғҲгғҜгғјгӮҜж§ӢжҲҗгӮ’зӨәгҒҷз”ЁиӘһгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2.2.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЎгҒ«гҒӨгҒ„гҒҰ,гғҲгғ©гғ–гғ«гӮ’еј•гҒҚиө·гҒ“гҒ—гҒҹеҺҹеӣ гӮ’, 35 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.3. иЁӯе•Ҹ3 [гӮӨгғігӮ·гғҮгғігғҲгҒёгҒ®еҜҫзӯ–гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1)~(5)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 2.3.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ўгҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘиЁӯе®ҡеӨүжӣҙгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.3.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЈгҒ«гҒӨгҒ„гҒҰ,DNSгӮ·гғігӮҜгғӣгғјгғ«ж©ҹиғҪгӮ’жңүеҠ№еҢ–гҒ—гҒҹе ҙеҗҲгҒ§гӮӮ,UTM гҒ§гҒ®йҖҡдҝЎжӢ’еҗҰгҒҢеҝ…иҰҒгҒӘзҗҶз”ұгӮ’, гғһгғ«гӮҰгӮ§гӮўгҒ®и§ЈжһҗзөҗжһңгӮ’иёҸгҒҫгҒҲгҒҰ 40еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.3.3. (3) жң¬ж–ҮеҸҠгҒіиЎЁ4дёӯгҒ®fгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,20еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2.3.4. (4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ӨгҒ«гҒӨгҒ„гҒҰ,е•ҸйЎҢгҒҢгҒӘгҒ„гҒЁеҲӨе®ҡгҒ•гӮҢгӮӢгҒ®гҒҜ,PC гӮ„гӮөгғјгғҗгҒҢгғһгғ«гӮҰгӮ§гӮўBгҒ«ж„ҹжҹ“еҫҢ,гғһгғ«гӮҰгӮ§гӮўBгҒҢгҒ©гҒ®гӮҲгҒҶгҒӘжҢҷеӢ•гӮ’гҒ—гҒҰгҒ„гҒҹе ҙеҗҲгҒӢгҖӮ25еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.3.5. (5) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҘгҒ«гҒӨгҒ„гҒҰ,еҸҜиғҪгҒ§гҒӮгӮӢзҗҶз”ұгӮ’ 45еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.4. иЁӯе•Ҹ4 [ж„ҹжҹ“иӘҝжҹ»жүӢй ҶжӣёгҒ®гғ¬гғ“гғҘгғј]гҒ«гҒӨгҒ„гҒҰ, (1)~(4)гҒ«зӯ”гҒҲгӮҲгҖӮ

- 2.4.1. (1) еӣі9дёӯгҒ®gгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж—Ҙд»ҳгӮ’зӯ”гҒҲгӮҲгҖӮ

- 2.4.2. (2) иЎЁ5дёӯгҒ®hгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 25 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 2.4.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҰгҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘйҖҡдҝЎиЁҳйҢІгҒҢгҒӮгҒЈгҒҹдјҡе“ЎгҒҢи©ІеҪ“гҒҷгӮӢгҒӢгҖӮйҖҡдҝЎиЁҳйҢІгҒ®еҶ…е®№гӮ’ 30 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

- 2.4.4. (4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ⑧гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘеҜҫеҝңгҒӢгҖӮ30еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲ

жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ« д»Өе’Ңпј“е№ҙеҚҲеҫҢпј’ е•Ҹ1 еҚ”еҠӣдјҡзӨҫгҒЁгҒ®гғ•гӮЎгӮӨгғ«гҒ®еҸ—гҒ‘жёЎгҒ—

иЁӯе•Ҹ1 [D гӮ·гӮ№гғҶгғ гҒ®и„ҶејұжҖ§иЁәж–ӯ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) еӣі5дёӯгҒ®a,bгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж–Үеӯ—еҲ—гӮ’,гҒқгӮҢгҒһгӮҢ4еӯ—гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| a | < |

| b | > |

и§ЈиӘ¬

гҖҺеӮҷиҖғгҒҜгӮЁгӮ№гӮұгғјгғ—еҮҰзҗҶгҒ•гӮҢгҒҰгҒ„гӮӢгҖҸгҒЁгҒ„гҒҶиЁҳиҝ°гҒҢгҒӮгӮӢгҒ®гҒ§

<script>

вҶ‘гҒ“гҒЎгӮүгҒ®<гҒЁ>гҒҢжӯЈгҒ—гҒҸгӮЁгӮ№гӮұгғјгғ—еҮҰзҗҶгҒ•гӮҢгҒҹе ҙеҗҲгҒ«еҮәеҠӣгҒ•гӮҢгӮӢж–Үеӯ—еҲ—гҒҢи§Јзӯ”гҒЁгҒӘгӮҠгҒҫгҒҷгҖӮ

(2) еӣі6дёӯеҸҠгҒіеӣі7дёӯгҒ®cгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж–Үеӯ—еҲ—гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮЁ

и§ЈиӘ¬

еҸӮиҖғURLйғЁеҲҶгҒ®HTMLгӮҪгғјгӮ№гҒҜгҒҠгҒқгӮүгҒҸгҒ“гӮ“гҒӘж„ҹгҒҳ

<a href = "гҖҺrefURLгҒ®еҖӨгҖҸ"> гҖҺrefURLгҒ®еҖӨгҖҸ </a>

гҒ“гҒ“гҒ«гӮЁгҒ®и§Јзӯ”гӮ’еҹӢгӮҒиҫјгӮҖгҒЁ

<a href = "javascript:alert('XSS')"> javascript:alert('XSS') </a>

гҒЁгӮЁгӮ№гӮұгғјгғ—еҮҰзҗҶгҒ•гӮҢгӮӢж–Үеӯ—еҲ—гҒӘгҒҸXSSгҒҢжҲҗеҠҹгҒ—гҒҫгҒҷгҖӮ

иЁӯе•Ҹ2 [гӮ·гӮ№гғҶгғ гҒ®и„ҶејұжҖ§еҜҫзӯ–]гҒ«гҒӨгҒ„гҒҰ, (1)~(3)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ гҒ«гҒӨгҒ„гҒҰ,ж”№дҝ®ж–№жі•гӮ’ 45 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

еұһжҖ§еҖӨгҒ®е ҙеҗҲгҒҜгҖҢhttp://гҖҚгҒӮгӮӢгҒ„гҒҜгҖҢhttps://гҖҚгҒӢгӮүе§ӢгҒҫгҒЈгҒҰгҒ„гӮӢгҒ“гҒЁгӮ’зўәиӘҚгҒҷгӮӢ

и§ЈиӘ¬

ж–Үеӯ—еҲ—гӮ’URLгғ‘гғ©гғЎгғјгӮҝгҒЁгҒ—гҒҰеҲ©з”ЁгҒҷгӮӢе ҙеҗҲгҒҜгҖҒhttpгӮӮгҒ—гҒҸгҒҜhttpsгӮ№гӮӯгғјгғ гҒ«йҷҗе®ҡгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЎгҒ«гҒӨгҒ„гҒҰ,е®ҹиЎҢгҒҢиЁұеҸҜгҒ•гӮҢгӮӢгҒ®гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘгӮ№гӮҜгғӘгғ—гғҲгғ•гӮЎгӮӨгғ«гҒӢгҖӮ40еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

иҮӘиә«гҒ®гғүгғЎгӮӨгғігҒӢгӮүзӣҙжҺҘиӘӯгҒҝиҫјгӮ“гҒ гӮ№гӮҜгғӘгғ—гғҲгғ•гӮЎгӮӨгғ«

и§ЈиӘ¬

гӮігғігғҶгғігғ„гӮ»гӮӯгғҘгғӘгғҶгӮЈгғқгғӘгӮ·гғјгҒ®еҫҢгҒ«selfгҒЁиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ“гӮҢгҒҜз°ЎеҚҳгҒ«гҒ„гҒҶгҒЁгҖҺгҒ©гҒ®гғүгғЎгӮӨгғігҒӢгӮүгҒ®гӮ№гӮҜгғӘгғ—гғҲиӘӯгҒҝиҫјгҒҝгӮ’иЁұеҸҜгҒҷгӮӢгҒӢгҖҸгҒЁгҒ„гҒҶиЁӯе®ҡгҒ§гҖҒselfгҒҜиҮӘгӮөгӮӨгғҲгҒ®гҒҝгҒЁгҒ„гҒҶиЁӯе®ҡгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

гҒЎгҒӘгҒҝгҒ«гҖҒиӨҮж•°жҢҮе®ҡгҒҷгӮӢе ҙеҗҲгҒҜдёӢиЁҳиЁҳиҝ°гҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

Content-Security-Policy: script-src 'self' https://apis.google.com

гӮігғігғҶгғігғ„гӮ»гӮӯгғҘгғӘгғҶгӮЈгғқгғӘгӮ·гғј

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ўгҒ«гҒӨгҒ„гҒҰ,е®ҹиЎҢгҒҢеҲ¶йҷҗгҒ•гӮҢгҒҰгҒ—гҒҫгҒҶгҒ®гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘгӮ№гӮҜгғӘгғ—гғҲгҒӢгҖӮ30 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮгҒҫгҒҹ,еӨүжӣҙеҫҢгҒ®е‘јеҮәгҒ—ж–№жі•гӮ’ 50 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

| е®ҹиЎҢгҒҢеҲ¶йҷҗгҒ•гӮҢгҒҰгҒ—гҒҫгҒҶгӮ№гӮҜгғӘгғ—гғҲ | CDNгҒӘгҒ©гҒ§еӨ–йғЁгҒӢгӮүиӘӯгҒҝиҫјгӮҖгӮ№гӮҜгғӘгғ—гғҲ пјҲIPAи§Јзӯ”пјү HTMLгғ•гӮЎгӮӨгғ«дёӯгҒ«иЁҳијүгҒ•гӮҢгҒҹгӮ№гӮҜгғӘгғ—гғҲ |

| еӨүжӣҙеҫҢгҒ®е‘јгҒіеҮәгҒ—ж–№жі• | гӮ№гӮҜгғӘгғ—гғҲгӮ’иҮӘгӮөгғјгғҗгҒ«гғҖгӮҰгғігғӯгғјгғүгҒ—гҖҒгӮөгғјгғҗеҶ…гҒ®гӮ№гӮҜгғӘгғ—гғҲгӮ’иӘӯгҒҝиҫјгӮҖгӮҲгҒҶгҒ«гҒҷгӮӢ |

и§ЈиӘ¬

еӨ–йғЁгҒӢгӮүиӘӯгҒҝиҫјгӮҖгҒ“гҒЁгҒҜеҲ¶йҷҗгҒҷгӮӢгҒ®гҒ§гҖҢгҒҷгҒ№гҒҰиҮӘгӮөгӮӨгғҲгҒ«гғҖгӮҰгғігғӯгғјгғүгҒ—гҒҰгҒҚгҒҰеӢ•гҒӢгҒ—гҒҫгҒ—гӮҮгҒҶгҖҚгҒЁгҒ„гҒҶгҒ“гҒЁ

иЁӯе•Ҹ3 [й …зӣ®1гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®d , eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| d | гӮҰ |

| e | гӮў |

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЈгҒ«гҒӨгҒ„гҒҰ,еҸ–гӮҠеҫ—гӮӢжҺӘзҪ®гӮ’ 40еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

ж—Ҙжң¬еӣҪеҶ…гҒ®гғҮгғјгӮҝгӮ»гғігӮҝгғјгӮ’еҲ©з”ЁгҒҷгӮӢгӮҲгҒҶгҒ«GгӮөгғјгғ“гӮ№гҒЁеҘ‘зҙ„гҒҷгӮӢ

пјҲIPAи§Јзӯ”пјү

гғ•гӮЎгӮӨгғ«гӮ’UзӨҫгҒҢз®ЎзҗҶгҒҷгӮӢйҚөгҒ§жҡ—еҸ·еҢ–гҒ—гҒҰгҒӢгӮүгӮўгғғгғ—гғӯгғјгғүгҒҷгӮӢ

и§ЈиӘ¬

гҒ“гӮҢгҒҜгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҒ§гҒ—гҒҹгҖҒгҖҒ

гӮігғЎгғігғҲй ӮгҒ„гҒҹеҶ…е®№гӮ’еҸӮиҖғгҒ«и§Јзӯ”иЁҳијүгҒ•гҒӣгҒҰй ӮгҒ„гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

пјҲIPAи§Јзӯ”зўәиӘҚеҫҢиҝҪиЁҳпјү

FеӣҪгҒ®е®үе…ЁдҝқйҡңгҒӘгҒ©гҒӮгҒҫгӮҠй–ўдҝӮгҒӘгҒ„и§Јзӯ”гҒ§гҒҜгҒӮгӮҠгҒҫгҒ—гҒҹгҖӮгҒ“гҒ®е•ҸйЎҢгҒҜIPAж§ҳгҒ®иЁӯе•Ҹж„ҸеӣігҒҢгӮҸгҒӢгӮүгҒҡгҖҒгҖҒ

иЁӯе•Ҹ4 [й …зӣ®2гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) иЎЁ4дёӯгҒ®fгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’ 20 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

еҗҢдёҖеҲ©з”ЁиҖ…IDгҒӮгҒҹгӮҠгҒ®гғӯгӮ°гӮӨгғіеӨұж•—

и§ЈиӘ¬

иҫһжӣёж”»ж’ғгӮ„гғ–гғ«гғјгғҲгғ•гӮ©гғјгӮ№ж”»ж’ғгӮ’жғіе®ҡгҒ—гҒҹеҜҫзӯ–гҒ®еҹәжң¬гҒ§гҒҷгҖӮ

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ӨгҒ«гҒӨгҒ„гҒҰ,гҒ»гҒӢгҒ®е ҙеҗҲгҒЁгҒҜгҒ©гҒ®гӮҲгҒҶгҒӘе ҙеҗҲгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

жҺҘз¶ҡе…ғIPгӮўгғүгғ¬гӮ№гӮ’й »з№ҒгҒ«еӨүгҒҲгҒҰдёҚжӯЈгӮўгӮҜгӮ»гӮ№гӮ’и©ҰгҒҝгӮӢ

и§ЈиӘ¬

й–ҫеҖӨгӮ’иЁӯгҒ‘гҒҰгӮӮе®Ңе…ЁгҒ«йҳІгҒ’гҒӘгҒ„гӮұгғјгӮ№гҒ®дёҖгҒӨгҒ§гҒҷгҖӮгҖҢIPгӮўгғүгғ¬гӮ№еҚҳдҪҚгҒ§гҒ®й–ҫеҖӨгҖҚгҒҜжңүеҠ№гҒӘжүӢж®өгҒ§гҒҜгҒӮгӮҠгҒҫгҒҷгҒҢгҖҒIPгӮўгғүгғ¬гӮ№гӮ’еӨүгҒҲгҒӘгҒҢгӮүдёҚжӯЈгӮўгӮҜгӮ»гӮ№гӮ’и©ҰиЎҢгҒ•гӮҢгӮӢгҒЁгҒҷгӮҠжҠңгҒ‘гҒҰгҒ—гҒҫгҒ„гҒҫгҒҷгҖӮ

иЁӯе•Ҹ5 [IDaasгҒЁгҒ®йҖЈжҗәгҒ«гӮҲгӮӢеӨҡиҰҒзҙ иӘҚиЁјгҒ®е®ҹзҸҫж–№ејҸгҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1)~(3)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®gгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’, 20 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

KгӮөгғјгғ“гӮ№гӮ’еҲ©з”ЁгҒҷгӮӢгҒҹгӮҒгҒ«еҲ©з”ЁиҖ…IDгӮ’е…ҘеҠӣ

пјҲIPAи§Јзӯ”пјү

гғЎгғғгӮ»гғјгӮёгӮ’KгӮөгғјгғ“гӮ№гҒЁгҒ®й–“гҒ§дёӯз¶ҷ

и§ЈиӘ¬

(2) иЎЁ7дёӯгҒ®h ~ kгҒ«е…ҘгӮҢгӮӢ,йҒ©еҲҮгҒӘеҶ…е®№гӮ’,гҒқгӮҢгҒһгӮҢ 10еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| h | з”ҹдҪ“иӘҚиЁј |

| i | KгӮөгғјгғ“гӮ№ |

| j | еҲ©з”ЁиҖ…IDгӮ’з„ЎеҠ№еҢ– |

| k | USBгӮ’еӣһеҸҺпјҲвҶҗгӮҸгҒӢгӮүгӮ“пјү пјҲIPAи§Јзӯ”пјү гӮўгӮ«гӮҰгғігғҲгӮ’з„ЎеҠ№гҒ« |

и§ЈиӘ¬

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҘгҒ®гӮҲгҒҶгҒ«иҖғгҒҲгҒҹзҗҶз”ұгҒҜдҪ•гҒӢгҖӮ50 еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

KгӮөгғјгғ“гӮ№гҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢPCгҒЁиӘҚиЁјеҷЁгҒ®зө„гҒҝеҗҲгӮҸгҒӣгӮ’йҷҗе®ҡгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮӢгҒҹгӮҒ

и§ЈиӘ¬

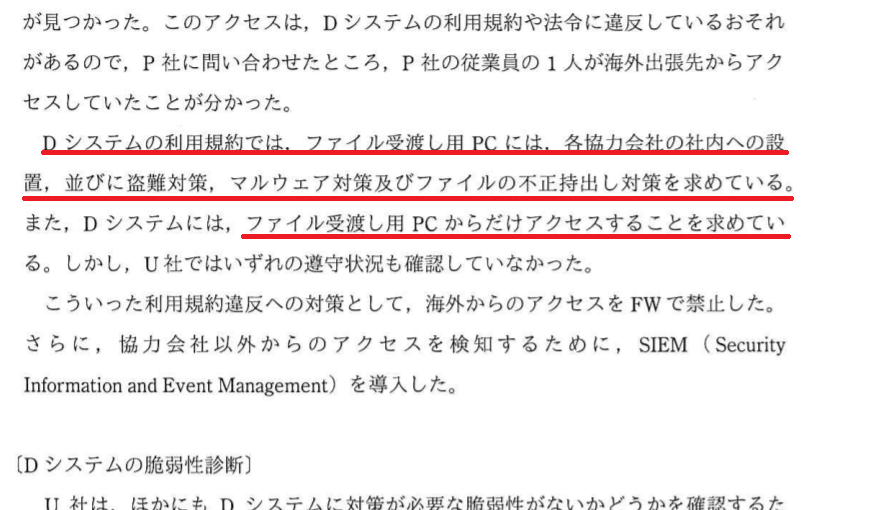

DгӮ·гӮ№гғҶгғ гҒҜгғ•гӮЎгӮӨгғ«еҸ—жёЎгҒ—з”ЁPCгҒӢгӮүгҒ гҒ‘гӮўгӮҜгӮ»гӮ№гҒҷгӮӢгҒ“гҒЁгӮ’жұӮгӮҒгҒҰгҒ„гҒҫгҒҷгҖӮ

FIDOгҒ®иӘҚиЁјеҷЁгҒ®зө„гҒҝеҗҲгӮҸгҒӣгҒ®дёӯгҒ§гҖҒPCгҒЁиӘҚиЁјеҷЁгҒ®зө„гҒҝеҗҲгӮҸгҒӣгӮ’йҷҗе®ҡгҒ§гҒҚгӮӢгҒ®гҒҜгҖҒOSеҶ…и”өгҒ®иӘҚиЁјж©ҹиғҪгҒ®гҒҝгҒ§гҒҷгҖӮ

гҒ“гӮҢгҒ«гӮҲгӮҠGгӮөгғјгғ“гӮ№гҒёгҒ®гӮўгӮҜгӮ»гӮ№гӮ’гғ•гӮЎгӮӨгғ«еҸ—жёЎгҒ—з”ЁPCгҒӢгӮүгҒ®гӮўгӮҜгӮ»гӮ№гҒ гҒ‘гҒ«йҷҗе®ҡгҒ§гҒҚгҒҫгҒҷгҖӮ

жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ« д»Өе’Ңпј“е№ҙеҚҲеҫҢпј’ е•Ҹ2 гғһгғ«гӮҰгӮ§гӮўж„ҹжҹ“гҒёгҒ®еҜҫеҮҰ

иЁӯе•Ҹ1 [гғҶгғ¬гғҜгғјгӮҜгҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) еӣі5дёӯгҒ®a~dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҪ№еүІгӮ’и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮү йҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| a | гӮў |

| b | гӮӨ |

| c | гӮӨ |

| d | гӮҰ |

и§ЈиӘ¬

(2) еӣі5дёӯгҒ®eгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’иӢұеӯ—8еӯ—гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

CRYPTREC

и§ЈиӘ¬

йӣ»еӯҗж”ҝеәңгҒ«гҒҠгҒ‘гӮӢиӘҝйҒ”гҒ®гҒҹгӮҒгҒ«еҸӮз…§гҒҷгҒ№гҒҚжҡ—еҸ·гҒ®гғӘгӮ№гғҲ(CRYPTRECжҡ—еҸ·гғӘгӮ№гғҲ)гҒЁгҒ„гҒҶгӮӮгҒ®гҒҢзӯ–е®ҡгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

зҹҘгӮүгҒӘгҒ„еҶ…е®№гҒ§гҒӮгҒЈгҒҹгӮүгҖҒгҒ“гӮҢгӮ’ж©ҹгҒ«зўәиӘҚгҒ—гҒҰгҒҠгҒҚгҒҫгҒ—гӮҮгҒҶгҖӮ

иЁӯе•Ҹ2 [гғҚгғғгғҲгғҜгғјгӮҜж§ӢжҲҗгҒ®иҰӢзӣҙгҒ—гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1), (2)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) еӣі6дёӯгҒ®дёӢз·ҡв‘ гҒ®гғҚгғғгғҲгғҜгғјгӮҜж§ӢжҲҗгӮ’зӨәгҒҷз”ЁиӘһгӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гӮЁ

и§ЈиӘ¬

гҖҺзү№е®ҡгҒ®гӮҜгғ©гӮҰгғүгӮөгғјгғ“гӮ№гҒ®гҒҝгҖҒDCгӮ’зөҢз”ұгҒ•гҒӣгҒҡгҒ«зӣҙжҺҘгӮӨгғігӮҝгғјгғҚгғғгғҲзөҢз”ұгҒ§гҒ®йҖҡдҝЎгҒ•гҒӣгӮӢгҖҸгҒЁгҒ„гҒҶеҶ…е®№гҒҜгғӯгғјгӮ«гғ«гғ–гғ¬гӮӨгӮҜгӮўгӮҰгғҲгҒ®зү№еҫҙгҒ§гҒҷгҖӮ

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЎгҒ«гҒӨгҒ„гҒҰ,гғҲгғ©гғ–гғ«гӮ’еј•гҒҚиө·гҒ“гҒ—гҒҹеҺҹеӣ гӮ’, 35 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

жӢ зӮ№VPNгҒ®IPгӮўгғүгғ¬гӮ№гҒҢгӮўгӮҜгӮ»гӮ№е…ғгҒЁгҒ—гҒҰиЁұеҸҜгҒ•гӮҢгҒҰгҒ„гҒӘгҒӢгҒЈгҒҹгҒҹгӮҒ

и§ЈиӘ¬

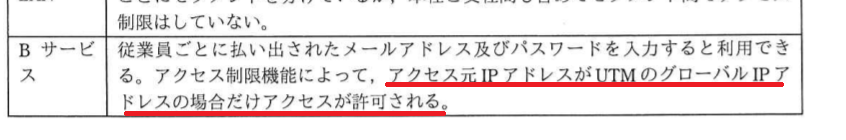

гҖҺиЎЁпј‘ж§ӢжҲҗиҰҒзҙ гҒ®иӘ¬жҳҺгҖҸгҒ«гҒҰгҖҒBгӮөгғјгғ“гӮ№гҒҜUTMгҒ®гӮ°гғӯгғјгғҗгғ«IPгӮўгғүгғ¬гӮ№гҒ—гҒӢиЁұеҸҜгҒ—гҒҰгҒ„гҒӘгҒ„гҒ“гҒЁгҒҢжҳҺиЁҳгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

гғҶгғ¬гғҜгғјгӮҜжҷӮгҒҜжӢ зӮ№VPNгӮөгғјгғҗзөҢз”ұгҒ§гҒ®жҺҘз¶ҡгҒ«гҒӘгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒжӢ зӮ№VPNгӮөгғјгғҗгӮ’жҺҘз¶ҡе…ғгҒЁгҒ—гҒҰиЁұеҸҜгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

иЁӯе•Ҹ3 [гӮӨгғігӮ·гғҮгғігғҲгҒёгҒ®еҜҫзӯ–гҒ®жӨңиЁҺ]гҒ«гҒӨгҒ„гҒҰ, (1)~(5)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ўгҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘиЁӯе®ҡеӨүжӣҙгҒӢгҖӮ40 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

FQDNгҒ§жӯЈеј•гҒҚгҒ—гҒҹгӮөгғјгғҗгҒ®DNSгҒ«еҜҫгҒҷгӮӢAгғ¬гӮігғјгғүгҒ®IPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒҷгӮӢ

и§ЈиӘ¬

гҖҺгҒҷгҒҗгҒ«йҒ®ж–ӯгҒ§гҒҚгҒӘгҒҸгҒӘгӮӢгҖҸеҸҜиғҪжҖ§гҒҢгҒӮгӮӢгҒ®гҒ§гҖҒгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№еӨүжӣҙгҒӢгҒЁжҖқгӮҸгӮҢгҒҫгҒҷгҖӮгӮӮгҒЎгӮҚгӮ“гғһгғ«гӮҰгӮ§гӮўгҒҢдҝқжҢҒгҒ—гҒҰгҒ„гӮӢIPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒ•гӮҢгҒҰгӮӮйҒ®ж–ӯгҒ§гҒҚгҒӘгҒҸгҒӘгӮҠгҒҫгҒҷгҒҢгҖҒеҶҚеәҰж–°гҒ—гҒ„гғһгғ«гӮҰгӮ§гӮўгҒ®дҫөе…ҘгӮ’иЁұгҒ•гҒӘгҒ„йҷҗгӮҠйҖҡдҝЎгҒҜиЎҢгӮҸгӮҢгҒҫгҒӣгӮ“гҖӮ

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЈгҒ«гҒӨгҒ„гҒҰ,DNSгӮ·гғігӮҜгғӣгғјгғ«ж©ҹиғҪгӮ’жңүеҠ№еҢ–гҒ—гҒҹе ҙеҗҲгҒ§гӮӮ,UTM гҒ§гҒ®йҖҡдҝЎжӢ’еҗҰгҒҢеҝ…иҰҒгҒӘзҗҶз”ұгӮ’, гғһгғ«гӮҰгӮ§гӮўгҒ®и§ЈжһҗзөҗжһңгӮ’иёҸгҒҫгҒҲгҒҰ 40еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

IPгӮўгғүгғ¬гӮ№гҒ§гҒ®гӮўгӮҜгӮ»гӮ№жҷӮгҒҜDNSгӮ·гғігӮҜгғӯгғјгғ«ж©ҹиғҪгҒҢйҒ©з”ЁгҒ•гӮҢгҒӘгҒ„гҒҹгӮҒ

и§ЈиӘ¬

гғһгғ«гӮҰгӮ§гӮўгҒҜCпјҶCгӮөгғјгғҗгҒЁгҒ®йҖҡдҝЎгҒ«еҲ©з”ЁгҒҷгӮӢгҖҺIPгӮўгғүгғ¬гӮ№гҖҸгҖҺFQDNгҖҸгҒ®гғӘгӮ№гғҲгҒҢеҹӢгӮҒиҫјгҒҫгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ“гҒ®гҒҶгҒЎгҖҒFQDNгҒ§гӮўгӮҜгӮ»гӮ№гҒҷгӮӢе ҙеҗҲгҒҜDNSгӮ·гғігӮҜгғӣгғјгғ«ж©ҹиғҪгҒҢйҒ©з”ЁгҒ•гӮҢгҒҫгҒҷгҒҢгҖҒIPгӮўгғүгғ¬гӮ№гҒ§гӮўгӮҜгӮ»гӮ№гҒҷгӮӢе ҙеҗҲгҒҜDNSгӮ·гғігӮҜгғӣгғјгғ«ж©ҹиғҪгҒҜйҒ©з”ЁгҒ•гӮҢгҒҫгҒӣгӮ“гҖӮгӮҲгҒЈгҒҰгҖҒUTMгҒ«гҒҰIPгӮўгғүгғ¬гӮ№гҒ«еҜҫгҒҷгӮӢйҖҡдҝЎжӢ’еҗҰгӮӮеј•гҒҚз¶ҡгҒҚеҝ…иҰҒгҒ§гҒҷгҖӮ

(3) жң¬ж–ҮеҸҠгҒіиЎЁ4дёӯгҒ®fгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’,20еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

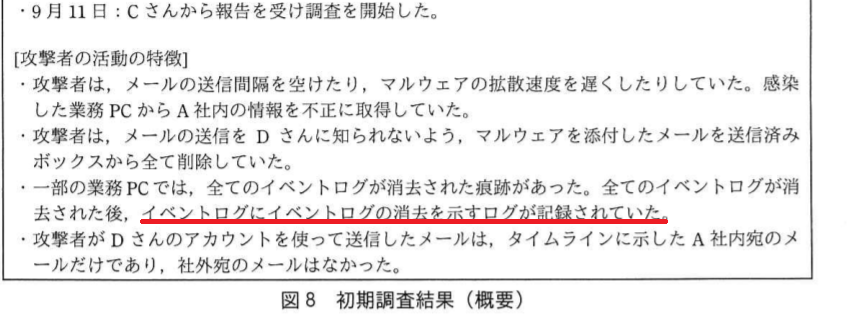

гӮӨгғҷгғігғҲгғӯгӮ°гҒ®ж¶ҲеҺ»гӮ’зӨәгҒҷгғӯгӮ°

и§ЈиӘ¬

гҖҺгғӯгӮ°гҖҸгҒЁгҒ„гҒҶеҚҳиӘһгҒ«гҒӨгҒ„гҒҰе•ҸйЎҢж–ҮгӮ’жҺўгҒҷгҒЁгҖҒеӣіпјҳгҒ«гғӯгӮ°гҒ®ж¶ҲеҺ»гҒЁж¶ҲеҺ»гҒ—гҒҹгғӯгӮ°гҒҢж®ӢгӮӢж—ЁгҒ®иЁҳиҝ°гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮОұгғӯгӮ°гӮ„ОІгғӯгӮ°гҒҢгҒӘгҒҸгҒҰгӮӮгҖҒж¶ҲеҺ»гҒ•гӮҢгҒҹеҸҜиғҪжҖ§гӮ’иҖғж…®гҒ—гҖҒж¶ҲеҺ»гҒ—гҒҹгғӯгӮ°гҒ®иӘҝжҹ»гҒҢеҝ…иҰҒгҒ§гҒҷгҖӮ

(4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ӨгҒ«гҒӨгҒ„гҒҰ,е•ҸйЎҢгҒҢгҒӘгҒ„гҒЁеҲӨе®ҡгҒ•гӮҢгӮӢгҒ®гҒҜ,PC гӮ„гӮөгғјгғҗгҒҢгғһгғ«гӮҰгӮ§гӮўBгҒ«ж„ҹжҹ“еҫҢ,гғһгғ«гӮҰгӮ§гӮўBгҒҢгҒ©гҒ®гӮҲгҒҶгҒӘжҢҷеӢ•гӮ’гҒ—гҒҰгҒ„гҒҹе ҙеҗҲгҒӢгҖӮ25еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

еҫ…ж©ҹж©ҹиғҪеҸҠгҒіжЁӘеұ•й–Ӣж©ҹиғҪгӮ’з№°гӮҠиҝ”гҒ—гҒҰгҒ„гҒҹе ҙеҗҲ

и§ЈиӘ¬

зўәиӘҚгғ„гғјгғ«гҒҜОІгғӯгӮ°гҒҢеӯҳеңЁгҒҷгӮӢгҒӢгҒ©гҒҶгҒӢгӮ’гғҒгӮ§гғғгӮҜгҒ—гҒҰгҒ„гҒҫгҒҷгҒҢгҖҒгғһгғ«гӮҰгӮ§гӮўОІгҒ®жҙ»еӢ•гҒ®дёӯгҒ§ОІгғӯгӮ°гҒҢеҮәеҠӣгҒ•гӮҢгӮӢгҒ®гҒҜйҒ йҡ”ж“ҚдҪңж©ҹиғҪе®ҹиЎҢжҷӮгҒ®гҒҝгҒ§гҒҷгҖӮ

гӮҲгҒЈгҒҰгҖҒ еҫ…ж©ҹж©ҹиғҪеҸҠгҒіжЁӘеұ•й–Ӣж©ҹиғҪгӮ’з№°гӮҠиҝ”гҒ—гҒҰгҒ„гҒҹе ҙеҗҲгҒҜд»ҠеӣһгҒ®гӮҲгҒҶгҒӘзўәиӘҚгғ„гғјгғ«гҒ§гҒ®жӨңзҹҘгӮ’гҒӢгҒ„гҒҸгҒҗгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮгҒҡгҒЈгҒЁеҫ…ж©ҹзҠ¶ж…ӢгӮ’з№°гӮҠиҝ”гҒ—гҒҰгҒ„гҒҹгғһгғ«гӮҰгӮ§гӮўгҒӘгҒ©гҒҢгҖҒеҫҢж—Ҙе®Ңе…ЁгӮ’жӢЎеӨ§гҒ•гҒӣгӮӢеҸҜиғҪжҖ§гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

(5) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҘгҒ«гҒӨгҒ„гҒҰ,еҸҜиғҪгҒ§гҒӮгӮӢзҗҶз”ұгӮ’ 45еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

IDSж©ҹиғҪгҒ«гӮҲгӮҠгҖҒдёҚеҜ©гҒӘйҖҡдҝЎгӮ’жӨңзҹҘгҒ—гҒҹе ҙеҗҲгҒ«гӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гҒ«йҖҡзҹҘгҒ•гӮҢгӮӢгҒҹгӮҒ

и§ЈиӘ¬

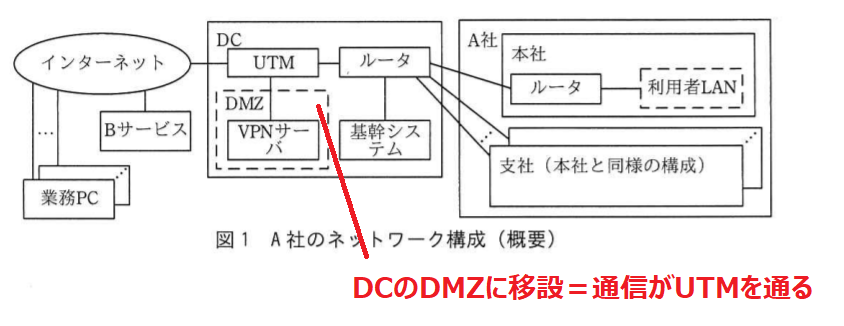

йҖЈжҗәгӮөгғјгғҗгҒҜDCгҒ®DMZгҒ«з§»иЁӯгҒҷгӮӢгҒЁгҒ„гҒҶж–№йҮқгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

DCгҒ®DMZгҒҜUTMй…ҚдёӢгҒ«гҒӘгӮӢгҒ®гҒ§гҖҒUTMгҒ®ж©ҹиғҪгӮ’еҲ©з”ЁгҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮUTMгҒ®ж©ҹиғҪгҒ®дёӯгҒ«IDSж©ҹиғҪгҒҢгҒӮгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒгҒ“гӮҢгҒ«гӮҲгӮҠиҝ…йҖҹгҒ«еҜҫеҝңгҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

иЁӯе•Ҹ4 [ж„ҹжҹ“иӘҝжҹ»жүӢй ҶжӣёгҒ®гғ¬гғ“гғҘгғј]гҒ«гҒӨгҒ„гҒҰ, (1)~(4)гҒ«зӯ”гҒҲгӮҲгҖӮ

(1) еӣі9дёӯгҒ®gгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж—Ҙд»ҳгӮ’зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

7/14

и§ЈиӘ¬

гғһгғ«гӮҰгӮ§гӮўгҒ®ж„ҹжҹ“гҒ®иҰҒеӣ гҒЁгҒ—гҒҰP.19гҒ«дёӢиЁҳгҒ®йҖҡгӮҠиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

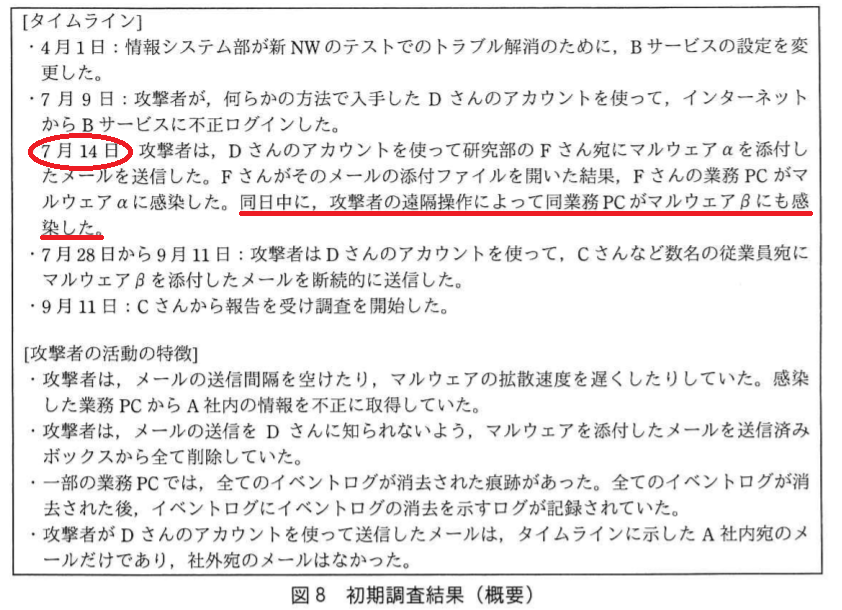

DгҒ•гӮ“гҒҢи„ҶејұгҒӘгғ‘гӮ№гғҜгғјгғүгӮ’иЁӯе®ҡгҒ—гҒҰгҒ„гҒҹгҒ®гҒҜгҒ„гҒӨгҒӢгӮүгҒӢгӮҸгҒӢгӮҠгҒҫгҒӣгӮ“гҒҢгҖҒгҒҡгҒ„гҒ¶гӮ“йҒҺеҺ»гҒӢгӮүгҒӘгҒ®гҒ§гҒ—гӮҮгҒҶгҖӮеӨ§дәӢгҒӘгҒ®гҒҜBгӮөгғјгғ“гӮ№гҒ®иЁӯе®ҡеӨүжӣҙгҒҢж”»ж’ғжҲҗеҠҹгҒ®иҰҒеӣ гҒ§гҒӮгӮӢгҒ“гҒЁгҒ§гҒҷгҖӮгӮҲгҒЈгҒҰеҸҜиғҪжҖ§гҒЁгҒ—гҒҰгҒҜгҖҒBгӮөгғјгғ“гӮ№гҒ®иЁӯе®ҡеӨүжӣҙгҒҢиЎҢгӮҸгӮҢгҒҹ4/1д»ҘйҷҚгҒҜгғһгғ«гӮҰгӮ§гӮўгҒҢеӯҳеңЁгҒ—гҒҰгҒ„гҒҹеҸҜиғҪжҖ§гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

зўәиӘҚгғ„гғјгғ«гҒӘгҒ©гҒ§д»–гҒ«гғһгғ«гӮҰгӮ§гӮўгҒҢеӯҳеңЁгҒ—гҒҰгҒ„гҒӘгҒ„гҒ“гҒЁгҒҜзўәиӘҚгҒ§гҒҚгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒгҒ“гӮҢгҒҜиӘҝжҹ»гҒ®гӮҝгӮӨгғҹгғігӮ°гҒ§гғӯгӮ°гҒҢж®ӢгҒЈгҒҰгҒ„гӮӢз«Ҝжң«гҒ«еҜҫгҒ—гҒҰгҒ®гҒҝгҒ«жӢ…дҝқгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

иӘҝжҹ»еүҚгҒ«гҖҺе»ғжЈ„гҒ•гӮҢгҒҹгҖҸгҖҺеЈҠгӮҢгҒҹгҖҸгҒӘгҒ©дҪ•гӮүгҒӢгҒ®зҗҶз”ұгҒ«гӮҲгӮҠгғӯгӮ°гҒҢж®ӢгҒЈгҒҰгҒ„гҒӘгҒ„з«Ҝжң«гҒҢгғһгғ«гӮҰгӮ§гӮўгҒ«ж„ҹжҹ“гҒ—гҒҰгҒ„гҒҹеҸҜиғҪжҖ§гҒҜеӯҳеңЁгҒ—гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

гҒҹгҒ гҒ—вҶ“

иүІгҖ…жӣёгҒҚгҒҫгҒ—гҒҹгҒҢгҖҒи©ҰйЁ“гҒЁгҒ„гҒҶиҰізӮ№гҒӢгӮүе•ҸйЎҢж–ҮгҒӢгӮүгҒ®жғ…е ұд»ҘеӨ–гӮ’жҺЁжё¬гҒӣгҒҡгҒ«иҖғгҒҲгӮӢгҒЁгғһгғ«гӮҰгӮ§гӮўОІгҒ«жңҖеҲқгҒ«ж„ҹжҹ“гҒ—гҒҹгҖҗ7/14гҖ‘гҒ®ж–№гҒҢжӯЈгҒ—гҒ„гҒӢгҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

4/1д»ҘйҷҚгҒ®гғӯгӮ°гӮ’иӘҝжҹ»гҒҷгӮӢгҒӘгӮүгҖҒйҖЈжҗәз«Ҝжң«гӮҲгӮҠе…ҲгҒ«жҘӯеӢҷPCгҒ®гғӯгӮ°гӮ’иӘҝжҹ»гҒҷгӮӢгҒ№гҒҚгҒ§гҒҷгҒӯгҖӮ

(2) иЎЁ5дёӯгҒ®hгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеӯ—еҸҘгӮ’ 25 еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

C&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№гҒҠгӮҲгҒіFQDNпјҲвҶҗFQDNгҒҜгҒ„гӮүгҒӘгҒ„гӮҲгҒҶгҒ§гҒҷгҖӮFWгҒ«гҒҜFQDNгҒҢгғӯгӮ°гҒЁгҒ—гҒҰж®ӢгӮүгҒӘгҒ„пјү

и§ЈиӘ¬

жҢҮж‘ҳпј’гҒ«еҜҫгҒҷгӮӢж”№е–„жЎҲгҒ§гҒҷгҒҢгҖҒжҢҮж‘ҳпј’гҒҜгҖҢдјҡе“ЎеҶ…гҒ§гҒ®еәғгҒҢгӮҠгӮ’иҖғж…®гҖҚгҒ—гҒҹжҢҮж‘ҳгҒӘгҒ®гҒ§гғһгғ«гӮҰгӮ§гӮўОІгҒ®гҖҺжЁӘеұ•й–Ӣж©ҹиғҪгҖҸгӮ’ж„ҸеӣігҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

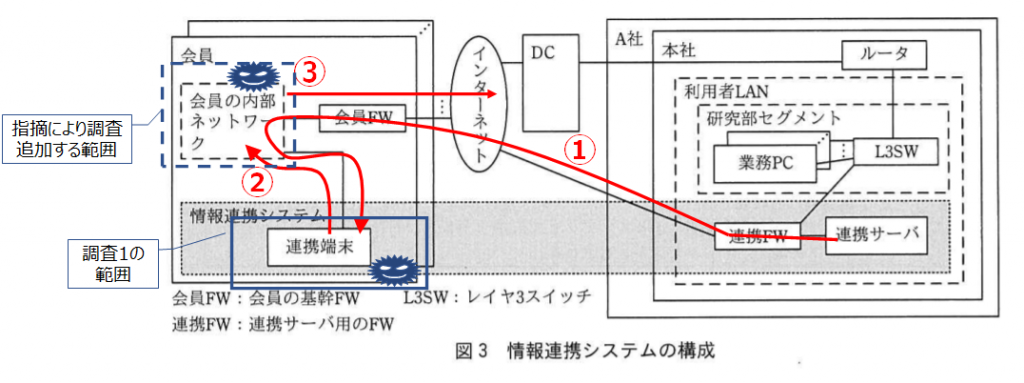

ж„ҹжҹ“гҒҢжӢЎеӨ§гҒ—гҒҰгҒ„гҒҸзөҢи·ҜгҒҜгҒ“гҒ®гӮҲгҒҶгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮ

- зҙ°е·ҘгҒ•гӮҢгҒҹж–Үжӣёгғ•гӮЎгӮӨгғ«гҒҢйҖЈжҗәгӮөгғјгғҗзөҢз”ұгҒ§йҖЈжҗәз«Ҝжң«гҒ«дҝқеӯҳ

- гғһгғ«гӮҰгӮ§гӮўОІгҒҢжЁӘеұ•й–Ӣж©ҹиғҪгҒ§дјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгҒ«ж„ҹжҹ“гӮ’еәғгҒ’гӮӢ

- C&CгӮөгғјгғҗгҒЁйҖҡдҝЎгҒ—гӮҲгҒҶгҒЁгҒҷгӮӢ

иӘҝжҹ»пј‘гҒҜйҖЈжҗәз«Ҝжң«гҒ®гҒҝгӮ’иӘҝжҹ»еҜҫиұЎгҒЁгҒ—гҒҰгҒ„гҒҫгҒҷгҒҢгҖҒдјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜеҶ…гҒ®з«Ҝжң«гӮӮиӘҝжҹ»еҜҫиұЎгҒЁгҒ—гҒҰиҝҪеҠ гҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮгҒ“гӮҢгҒ§C&CгӮөгғјгғҗгҒЁйҖҡдҝЎгҒ—гҒҰгҒ„гӮӢгҒӘгӮүгҖҒгғһгғ«гӮҰгӮ§гӮўОІгҒ«ж„ҹжҹ“гҒ—гҒҰгҒ„гӮӢеҸҜиғҪжҖ§гҒҢй«ҳгҒҸгҒӘгӮҠгҒҫгҒҷгҖӮпјҲгғһгғ«гӮҰгӮ§гӮўОІгӮ’жӨңзҹҘгҒ—гҒҹиЁігҒ§гҒҜгҒӘгҒ„гҒ®гҒ§гҖҒгҒӮгҒҸгҒҫгҒ§еҸҜиғҪжҖ§пјү

гҒЎгҒӘгҒҝгҒ«гҖҒжЁӘеұ•й–Ӣж©ҹиғҪгҒ®йҡӣгҒ«дјҡе“ЎгғҚгғғгғҲгғҜгғјгӮҜеҶ…гҒ®з«Ҝжң«гҒЁйҖҡдҝЎгҒҷгӮӢе ҙеҗҲгҒҜгҖҒдјҡе“ЎFWгӮ’йҖҡгӮүгҒӘгҒ„гҒ®гҒ§йҖҡдҝЎиЁҳйҢІгҒҜж®ӢгӮҠгҒҫгҒӣгӮ“гҖӮ

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ҰгҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘйҖҡдҝЎиЁҳйҢІгҒҢгҒӮгҒЈгҒҹдјҡе“ЎгҒҢи©ІеҪ“гҒҷгӮӢгҒӢгҖӮйҖҡдҝЎиЁҳйҢІгҒ®еҶ…е®№гӮ’ 30 еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«иҝ°гҒ№гӮҲгҖӮ

и§Јзӯ”

йҖЈжҗәз«Ҝжң«д»ҘеӨ–гҒӢгӮүгҒ®C&CгӮөгғјгғҗгҒёгҒ®йҖҡдҝЎиЁҳйҢІ

и§ЈиӘ¬

гҖҺж„ҹжҹ“жӢЎеӨ§гҒҢжҳҺгӮүгҒӢгҖҸгҒЁж–ӯе®ҡгҒ§гҒҚгӮӢзҗҶз”ұгҒЁгҒ—гҒҰгҒҜгҖҒC&CгӮөгғјгғҗгҒёгҒ®йҖҡдҝЎиЁҳйҢІгҒҢгҒӮгӮӢе ҙеҗҲгҒ®гҒҝгҒЁеҲӨж–ӯгҒ§гҒҚгҒҫгҒҷгҖӮ

(4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ⑧гҒ«гҒӨгҒ„гҒҰ,гҒ©гҒ®гӮҲгҒҶгҒӘеҜҫеҝңгҒӢгҖӮ30еӯ—д»ҘеҶ…гҒ§иҝ°гҒ№гӮҲ

и§Јзӯ”

йҖЈжҗәз«Ҝжң«гҒҜгҒҷгҒ§гҒ«гғҚгғғгғҲгғҜгғјгӮҜгҒӢгӮүеҲҮгӮҠйӣўгҒ•гӮҢгҒҰгҒ„гӮӢгҒҹгӮҒ

е•Ҹ2гҒ®иЁӯе•Ҹ2пјҲ2пјүгҒ«гҒӨгҒ„гҒҰгҒҜгҖҒ

дёӢз·ҡгҒҢгғҲгғ©гғ–гғ«иҮӘдҪ“гӮ’жҢҮгҒ—гҒҰгҒҠгӮҠгҖҒгҒӢгҒӨе•ҸгҒҢгҖҢжң¬ж–ҮдёӯгҒ®дёӢз·ҡв‘ЎгҒ«гҒӨгҒ„гҒҰгҖҒгғҲгғ©гғ–гғ«гҒҢеј•гҒҚиө·гҒ“гҒ—гҒҹеҺҹеӣ гӮ’гҖҒгҖҒгҖҒгҖҚгҒЁгҒӘгҒЈгҒҰгҒ„гӮӢгҒҹгӮҒгҖҒ

гғҲгғ©гғ–гғ«гҒ®и§Јжұәзӯ–гҒ§гҒҜгҒӘгҒҸгҖҒгғҲгғ©гғ–гғ«гҒ®еҺҹеӣ гӮ’е•ҸгҒҶе•ҸйЎҢгҒӢгҒЁгҒҠгӮӮгҒ„гҒҫгҒҷгҖӮ

гҒ—гҒҹгҒҢгҒЈгҒҰеӣһзӯ”гҒҜ

гҖҢBгӮөгғјгғ“гӮ№гҒ®гӮўгӮҜгӮ»гӮ№еҲ¶йҷҗж©ҹиғҪгҒ§UTMд»ҘеӨ–гҒӢгӮүгҒ®йҖҡдҝЎгҒҢжӢ’еҗҰгҒ•гӮҢгӮӢгҒҹгӮҒгҖҚ

гҒӘгҒ©гҒҢжӯЈгҒ—гҒ„гҒӢгҒЁжҖқгҒҶгҒ®гҒ§гҒҷгҒҢгҒ„гҒӢгҒҢгҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

гғҰгӮҰгӮ·ж§ҳ

гӮігғЎгғігғҲй ӮгҒҚгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮгҒҠгҒЈгҒ—гӮғгӮӢйҖҡгӮҠи§Јзӯ”гҒ®д»•ж–№гҒҢгӮҲгҒҸгҒӘгҒӢгҒЈгҒҹгҒ§гҒҷгҒӯгҖӮ

гҒ”жҢҮж‘ҳй ӮгҒ„гҒҹеҶ…е®№гҒҢжӯЈгҒ—гҒ„гҒӢгҒЁжҖқгҒ„гҒҫгҒҷпјҒ

иҝ…йҖҹгҒӘжҠ•зЁҝгҖҒгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒгҖҖиҮӘе·ұжҺЎзӮ№гҒ«гҖҒгҒЁгҒҰгӮӮеҸӮиҖғгҒ«гҒӘгӮҠгҒҫгҒҷпјҒ

2зӮ№гҖҒеҶҚиҖғгҒ—гҒҰгҒ„гҒҹгҒ гҒҚгҒҹгҒ„гҒЁгҒ“гӮҚгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

гғ»1. е•Ҹ1 иЁӯе•Ҹ1 (2) еӣі6дёӯеҸҠгҒіеӣі7дёӯгҒ®cгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘж–Үеӯ—еҲ—гӮ’,и§Јзӯ”зҫӨгҒ®дёӯгҒӢгӮүйҒёгҒі,иЁҳеҸ·гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”гҒҜгӮӨгҒ§гҒҜгҒӘгҒҸгӮЁгҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

еҸӮиҖғURLгҒ«гҒӨгҒ„гҒҰгӮӮгҖҒеӮҷиҖғгҒЁеҗҢж§ҳгҒ«гҖҒиЁәж–ӯз”ЁURL3гҒ§гҖҒгӮЁгӮ№гӮұгғјгғ—еҮҰзҗҶгҒ«е•ҸйЎҢгҒҢгҒӘгҒ„гҒ“гҒЁгҒҜзўәиӘҚгҒ§гҒҚгҒҰгҒ„гҒҫгҒҷгҖӮ

е•ҸйЎҢж–ҮгҒ«гӮӮгҖҒгҖҢXSSгӮ’йҳІгҒҗеҹәжң¬зҡ„гҒӘеҮҰзҗҶгҒҜгҒ—гҒҰгҒ„гӮӢгҒҢгҖҒ"еұһжҖ§еҖӨ"гҒ®еҮәеҠӣжҷӮгҒ«еҝ…иҰҒгҒӘеҮҰзҗҶгҒҢгғ»гғ»гғ»гҖҚ

гҒЁгҒӮгӮӢгҒ®гҒ§гҖҒhref="xxx"гҖҒxxxгҒ®гӮЁгӮ№гӮұгғјгғ—гҒҜгҒ§гҒҚгҒҰгҒ„гӮӢгҒҢгҖҒжҢҝе…ҘгҒҷгӮӢеҖӨгҒҢгҖҢhttp(s)://гҖҚгҒ§гҒӘгҒҸгҖҢscript:гҖҚгҒ®е ҙеҗҲгҒ®еҮҰзҗҶгҒҢжјҸгӮҢгҒҰгҒ„гӮӢгҒ®гҒ гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

гғ»2. е•Ҹ1 иЁӯе•Ҹ5(3)

и§Јзӯ”гҒҢгғ–гғ©гғігӮҜгҒ«гҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҒҢгҖҒж•ҷгҒҲгҒҰгҒ„гҒҹгҒ гҒ‘гҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

з§ҒгҒҜгҖҒ

гҖҖDгӮ·гӮ№гғҶгғ гҒ®еҲ©з”ЁиҰҸзҙ„гҖҢDгӮ·гӮ№гғҶгғ гҒ«гҒҜгғ•гӮЎгӮӨгғ«еҸ—жёЎгҒ—з”ЁPCгҒӢгӮүгҒ гҒ‘гӮўгӮҜгӮ»гӮ№гҒҷгӮӢгҖҚгӮ’жәҖгҒҹгҒҷгҒӢгӮү

гҒЁеӣһзӯ”гҒ—гҒҫгҒ—гҒҹгҖӮ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒ

>1. е•Ҹ1 иЁӯе•Ҹ1 (2) еӣі6дёӯеҸҠгҒіеӣі7дёӯгҒ®c

гҒ“гҒЎгӮүгҒҠгҒЈгҒ—гӮғгӮӢйҖҡгӮҠгҒ§гҒҷгҒӯгҖӮ<>гҒҜйҒ©еҲҮгҒ«еҮҰзҗҶгҒ•гӮҢгҒҰгҒ„гӮӢгҒ®гҒ§гҖҒXSSгҒҢжҲҗеҠҹгҒҷгӮӢгҒ®гҒҜгӮЁйЈІгҒҝгҒ§гҒҷгҒӯгҖӮ

>2. е•Ҹ1 иЁӯе•Ҹ5(3)

гҒҷгҒ„гҒҫгҒӣгӮ“гҖҒгҒ“гҒЎгӮүиӘӯгҒҝиҫјгӮҒгҒҰгҒҠгӮүгҒҡе°‘гҖ…гҒҠеҫ…гҒЎгҒҸгҒ гҒ•гҒ„гҖӮ

и§ЈиӘ¬гҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷ!

е•Ҹ2. иЁӯе•Ҹ3(5)гҒҢз©ә欄гҒ§гҒҷгҒҢ

гҖҢйҖҡдҝЎгҒҢUTMгӮ’йҖҡгӮӢгҒ®гҒ§UTMгҒ®IDSж©ҹиғҪгҒ§дёҚеҜ©гҒӘйҖҡдҝЎгҒҢзҷәз”ҹгҒҷгӮӢгҒЁгӮ·гӮ№гғҶгғ з®ЎзҗҶиҖ…гҒ«йҖҡзҹҘгҒ•гӮҢгӮӢгҒӢгӮүгҖҚгҒ§гҒҜгҒ©гҒҶгҒ§гҒ—гӮҮгҒҶгҒӢ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒ

гҒҷгҒ„гҒҫгҒӣгӮ“еҜқгҒјгҒ‘гҒҰгҒҠгӮҠгҒҫгҒ—гҒҹиЁҳијүжјҸгӮҢгҒ§гҒҷгҖӮ

и§Јзӯ”гҒЁгҒ—гҒҰгҒҜгӮігғЎгғігғҲй ӮгҒ„гҒҹйҖҡгӮҠгҒ§е•ҸйЎҢгҒӘгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

гҒҠдё–и©ұгҒ«гҒӘгҒЈгҒҰгҒҠгӮҠгҒҫгҒҷ

иЁӯе•ҸгҒ®4гҒ®(1)гҒ®ж—ҘжҷӮгҒ«й–ўгҒҷгӮӢе•ҸйЎҢгҒ«гҒӨгҒ„гҒҰгҒӘгҒ®гҒ§гҒҷгҒҢгҖҒ7/14гҒЁеӣһзӯ”гҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒ—гҒҹ

зҗҶз”ұгҒ«гҒӨгҒ„гҒҰгҒӘгҒ®гҒ§гҒҷгҒҢгҖҒж–Үз« гҒ«гҖҢгҒӣгӮҒгҒҰгҖҚгҒЁгҒ„гҒҶгғҜгғјгғүгҒҢиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҹгҒҹгӮҒгҖҒж–°NWй–ӢиЁӯгҒ®4/1гӮ„дёҚжӯЈгӮўгӮҜгӮ»гӮ№гӮ’еҸ—гҒ‘гҒҹ7/9гҒ§гҒҜгҒӘгҒҸ7/14гҒ®гғһгғ«гӮҰгӮ§гӮўгӮ’й–Ӣе°ҒгҒ—гҒҰгҒ—гҒҫгҒЈгҒҹж—ҘгҒ гҒЁжҖқгҒЈгҒҹгҒӢгӮүгҒ§гҒҷ

7/9гҒ®дёҚжӯЈгӮўгӮҜгӮ»гӮ№иҮӘдҪ“гҒҜгӮҜгғ©гӮҰгғүдёҠгҒ®гӮөгғјгғ“гӮ№гҒёгҒ®дёҚжӯЈгӮўгӮҜгӮ»гӮ№гҒ гҒЈгҒҹгҒ®гҒ§зңҒгҒҸгҒЁгҒ—гҒҰгҖҒ4/1гҒЁ7/14гҒҢж¶ҲеҺ»жі•гҒ§ж®ӢгӮҠгҒҫгҒ—гҒҹ

е®ҹеӢҷгҒӘгӮүй–“йҒ•гҒ„гҒӘгҒҸ4/1гҒӢгӮүиӘҝгҒ№гӮӢгҒЁгҒ“гӮҚгҒ§гҒҷгҒҢгҖҒIв—ҜAгҒ«е№ҫеәҰгҒЁгҒӘгҒҸйЁҷгҒ•гӮҢгҒҰгҒҚгҒҹгҒ®гҒ§гҖҒж–Үз« дёӯгҒ®гҖҢгҒӣгӮҒгҒҰгҖҚгҒЁгҒ„гҒҶиЁҖи‘үгӮ’жңҖдҪҺйҷҗгҒЁиӘҚиӯҳгҒ—гҖҒ7/14гҒЁжӣёгҒ„гҒҰгҒ—гҒҫгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒгӮ„гҒҜгӮҠиӘӨгӮҠгҒ§гҒ—гӮҮгҒҶгҒӢ

ж”№гӮҒгҒҰи§Јзӯ”жӣҙж–°гҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮ

жҒҗгӮүгҒҸгҖҗ7/14гҖ‘гҒҢжӯЈи§ЈгҒӢгҒЁжҖқгҒ„гҒҫгҒҷгҖӮгҖҺе•ҸйЎҢж–ҮгҒ«иЁҳијүгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„еҶ…е®№гӮ’еүҚжҸҗгҒ«гҒ—гҒӘгҒ„гҖҸгҒ“гҒЁгӮ’иҖғгҒҲгӮӢгҒЁгҖҒ7/14гҒ§гҒҷгҒӯгҖӮ

гҒ”иҰӢи§ЈгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

пјҲе…¬ејҸи§Јзӯ”еҫ…гҒЎгҒ«гҒӘгӮӢгҒЁгҒҜжҖқгҒ„гҒҫгҒҷгҒҢпјү

7/14гҒЁе§ӢгӮҒжҖқгҒ„гҒҫгҒ—гҒҹгҒҢгҖҒгғһгғ«гӮҰгӮ§гӮўОІгҒ®ж©ҹиғҪгӮ’зӘҒеҗҲгҒӣгҒ—гҖҒ7/14гҒ®дёҖйҖұй–“еҫҢгҒ®7/21гҒЁгҒ—гҒҫгҒ—гҒҹгҖӮ

ж·ұиӘӯгҒҝгҒ—гҒҷгҒҺгҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

жҒҗгӮүгҒҸж·ұиӘӯгҒҝгҒ—йҒҺгҒҺгҒ гҒЁжҖқгҒ„гҒҫгҒҷгҖҒгҖҒ

гҒ„гҒӨгӮӮеӣһзӯ”дҪңжҲҗгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷпјҒ

е•Ҹ2гҒ®иЁӯе•Ҹ4гҒ®(2)(3)гҒӘгҒ®гҒ§гҒҷгҒҢгҖҒиӘҝжҹ»1гҒ§ОұгғӯгӮ°гҖҒОІгғӯгӮ°гҒҢеӯҳеңЁгҒҷгӮӢпјқCпјҶCгӮөгғјгғҗгҒЁгҒ®йҖҡдҝЎгҒ—гҒҰгҒ„гӮӢгғӯгӮ°гҒҜжҪ°гҒ—гҒҰгҒ„гҒҰгҖҒгҒқгӮҢгҒ«иҝҪеҠ гҒ—гҒҰиӘҝжҹ»2гӮ’иЎҢгҒЈгҒҰгҒ„гӮӢпјҲжҢҮж‘ҳпј’пјҡдјҡе“ЎеҶ…гҒ§гҒ®ж„ҹжҹ“гҒ®еәғгҒҢгӮҠгӮӮиҖғж…®гҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮӢпјүеҪўгҒ§гҒӮгӮӢгҒ“гҒЁгӮ’еҸ—гҒ‘гҒҰгҖҒ

(2)дјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгҒ®IPгӮўгғүгғ¬гӮ№

(3)йҖҒдҝЎе…ғгҒҢд»–гҒ®дјҡе“ЎгҒ®йҖЈжҗәз«Ҝжң«гҒ®IPгӮўгғүгғ¬гӮ№гҒ§гҒӮгӮӢйҖҡдҝЎиЁҳйҢІ

гҒЁз§ҒгҒҜжӣёгҒ„гҒҰгҒ—гҒҫгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒзҡ„еӨ–гӮҢгҒӘеӣһзӯ”гҒ§гҒ—гӮҮгҒҶгҒӢгҖҒгҖҒпјҹ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮи§ЈиӘ¬иҝҪиЁҳгҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮ

гҖҺж„ҹжҹ“гҒ®еәғгҒҢгӮҠгӮ’иҖғж…®гҖҸгҒҷгӮӢгҒ®гҒ§гҖҒиӘҝжҹ»гҒ—гҒӘгҒ‘гӮҢгҒ°гҒӘгӮүгҒӘгҒ„гҒ®гҒҜдјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгҒЁгҒ„гҒҶгҒЁгҒ“гӮҚгҒҫгҒ§гҒҜгҒ„гҒ„гҒ®гҒ§гҒҷгҒҢ

дјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜеҶ…гҒ®йҖҡдҝЎгҒҜдјҡе“ЎFWгӮ’йҖҡгӮҠгҒҫгҒӣгӮ“гҒ®гҒ§гҖҒгғӯгӮ°гҒ«гҒҜж®ӢгӮҠгҒҫгҒӣгӮ“гҖӮ

йҖҹе ұдҪңжҲҗгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

з§ҒгӮӮдёҠиЁҳгҒ®и§Јзӯ”гҒ«иҝ‘гҒ„гҒ§гҒҷ

гғһгғ«гӮҰгӮ§гӮўОІгҒ®зү№еҫҙпјҲжЁӘеұ•й–Ӣж©ҹиғҪпјүгӮ’иҖғж…®гҒ—гҒҰгҖҒдјҡе“ЎеҗҢеЈ«гҒ®еәғгҒҢгӮҠгӮ’зўәиӘҚгҒҷгӮӢгҒ®гҒ§гҒӮгӮҢгҒ°гҖҒж©ҹеҜҶжҖ§гҒ®дҪҺгҒ„ж–ҮжӣёгҒҜгғЎгғјгғ«гҒ§е…ұжңүгҒҷгӮӢгҒЁгҒ„гҒҶе•ҸйЎҢиЁҳиҝ°гҒ«зқҖзӣ®гҒ—гҒҰгҖҒиЁӯе•Ҹ4пјҲ2пјүпјҲ3пјүгӮ’дёҠиЁҳгҒ®ж–№гҒЁеҗҢж§ҳгҒ®иЁҳиҝ°гҒЁгҒ—гҒҫгҒ—гҒҹгҖӮ

гҒ„гҒӢгҒҢгҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮгҒ“гҒЎгӮүгӮӮи§ЈиӘ¬иҝҪиЁҳгҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮ

ж„ҹжҹ“гҒ®еәғгҒҢгӮҠж–№гҒ«гҒӨгҒ„гҒҰгӮӮи©ізҙ°и§ЈиӘ¬гҒ•гҒӣгҒҰй ӮгҒ„гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

гҒЎгҒӘгҒҝгҒ«дјҡе“ЎгғҚгғғгғҲгғҜгғјгӮҜгҒ®еӣігҒҜиӨҮж•°гҒӮгӮӢеӣігҒЁгҒӘгҒЈгҒҰгҒ„гҒҫгҒҷгҖӮ

гҒқгҒ®гҒҹгӮҒгғЎгғјгғ«гҒ§е…ұжңүгҒҷгӮӢе ҙеҗҲгҖҒдјҡе“ЎгғҚгғғгғҲгғҜгғјгӮҜвҶ’гғ•гӮЎгӮӨгғӨгғјгӮҰгӮ©гғјгғ«вҶ’гӮӨгғігӮҝгғјгғҚгғғгғҲвҶ’гғ•гӮЎгӮӨгғӨгғјгӮҰгӮ©гғјгғ«вҶ’д»–гҒ®дјҡе“ЎгғҚгғғгғҲгғҜгғјгӮҜгҒЁиӘӯгҒҝйҒ•гҒҲгҒҰи§Јзӯ”гҒ—гҒҹгҒЁгҒ„гҒҶгҒ“гҒЁгҒ§гҒҷгҒӢгҒӯ(гғ»_гғ»;)

еҲҶгҒӢгӮҠгӮ„гҒҷгҒ„и§ЈиӘ¬д»ҳгҒҚгҒ§гҒ®и§Јзӯ”дҫӢгҒ®е…¬й–ӢгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

е•Ҹ1иЁӯе•Ҹ3(2)гҒ«гҒӨгҒ„гҒҰгҖҒ

гҖҢеҲ©з”ЁгҒҷгӮӢгғҮгғјгӮҝгӮ»гғігӮҝгғјгҒҜж—Ҙжң¬еӣҪеҶ…гҒ«йҷҗе®ҡгҒҷгӮӢеҪўгҒ§GгӮөгғјгғ“гӮ№гҒЁеҘ‘зҙ„гҒҷгӮӢгҖҚгҒ§гҒҜгҒ„гҒӢгҒҢгҒ§гҒ—гӮҮгҒҶгҒӢгҖӮFеӣҪеҶ…гҒ«гҒӮгӮӢгғҮгғјгӮҝгҒ«гҒӨгҒ„гҒҰгҒҜеҝ…гҒҡFеӣҪеҶ…гҒ®жі•еҫӢгҒ«еҫ“гҒҶеҝ…иҰҒгҒҢгҒӮгӮӢгҒҹгӮҒгҖҒFеӣҪеҶ…гҒ«гғҮгғјгӮҝгҒҢдҝқеӯҳгҒ•гӮҢгҒӘгҒ„гӮҲгҒҶгҒ«гҒҷгӮӢгҒ—гҒӢгҒӘгҒ„гҒЁиҖғгҒҲгҒҫгҒ—гҒҹгҖӮпјҲLINEгҒ§гҒ®е•ҸйЎҢгҒҢж—©йҖҹжҺЎз”ЁгҒ•гӮҢгҒҫгҒ—гҒҹгҒӯгҖӮCеӣҪгҒЁгҒ—гҒҹж–№гҒҢгӮҲгӮҠгӮӨгғЎгғјгӮёгҒ—гӮ„гҒҷгҒӢгҒЈгҒҹгҒЁжҖқгҒ„гҒҫгҒҷгҒҢгҖҖ笑пјү

гғјгғјгғј

е•Ҹ1иЁӯе•Ҹ5(2)kгҒ«гҒӨгҒ„гҒҰгҖҒ

гҖҢиӘҚиЁјеҷЁгӮ’з„ЎеҠ№гҒ«гҖҚгҒ§гҒҜгҒ„гҒӢгҒҢгҒ§гҒ—гӮҮгҒҶгҒӢгҖӮ

USBиӘҚиЁјеҷЁгӮ’еҖӢеҲҘгҒ«иӯҳеҲҘгҒ§гҒҚгӮӢгҒӢгҒ§гҒҚгҒӘгҒ„гҒӢеҲҶгҒӢгӮүгҒӘгҒ„гҒҹгӮҒгҖҒгҒ©гҒЎгӮүгҒ«гӮӮеҜҫеҮҰгҒ§гҒҚгӮӢи§Јзӯ”гҒ«гҒӘгӮӢгҒӢгҒӘгҒЁиҖғгҒҲгҒҫгҒ—гҒҹгҖӮ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

е•Ҹ1иЁӯе•Ҹ3(2)гҒҜй ӮгҒ„гҒҹеҶ…е®№гҒ§гӮҲгҒ•гҒқгҒҶгҒӘж°—гҒҢгҒ—гҒҫгҒҷгҖӮ

е•Ҹ1иЁӯе•Ҹ5(2)kгҒ«гҒӨгҒ„гҒҰгҒҜгҖҒеҗҢгҒҳгҒ“гҒЁгӮӮиҖғгҒҲгҒҫгҒ—гҒҹгҖӮжҳҺзўәгҒӘзҗҶз”ұгҒҜгҒӘгҒ„гҒ®гҒ§гҖҢиӘҚиЁјеҷЁгӮ’з„ЎеҠ№гҒ«гҖҚгҒЁгҒӢгҖҢеӣһеҸҺгҒҷгӮӢгҖҚгҒЁгҒӢгҒӢгҒӘгҒЁжҖқгҒЈгҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

йҖҹе ұгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮеҸӮиҖғгҒ«гҒ•гҒӣгҒҰй ӮгҒ„гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

гғ»е•Ҹ2 иЁӯе•Ҹ3 (1)пјҡ

гҖҖжӯЈеј•гҒҚгҒ«еҲ©з”ЁгҒҷгӮӢDNSгҒ®Aгғ¬гӮігғјгғүгҒ®еӨүжӣҙгҒҢеҝ…иҰҒгҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гҖҖCпјҶCгӮөгғјгғҗгҒ®IPгӮ’еӨүгҒҲгҒҹгҒ гҒ‘гҒ§гҒҜгҖҒгғһгғ«гӮҰгӮ§гӮўгҒҜеӨүжӣҙеҫҢгҒ®IPгӮ’зҹҘгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгҒӘгҒ„гҒӢгҒЁгҖӮ

гғ»е•Ҹ2 иЁӯе•Ҹ4 (2)пјҡ

гҖҖFWгҒ®гғӯгӮ°гҒ«FQDNгҒҜеҗ«гҒҫгӮҢгҒӘгҒ„гҒ®гҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гҖҖе•ҸйЎҢж–ҮиЎЁ1гҒ®UTMгҒ®д»•ж§ҳгҒ«гҖҢе®ӣе…ҲIPгӮўгғүгғ¬гӮ№гӮ’жҢҮе®ҡгҒ—гҒҰйҖҡдҝЎгӮ’гғ•гӮЈгғ«гӮҝгғӘгғігӮ°гҒ§гҒҚгӮӢгҖҚгҒЁгҒӮгӮҠгҖҒ

гҖҖFQDNгҒ§гҒ®гғ•гӮЈгғ«гӮҝгғӘгғігӮ°гҖҒгғӯгӮ°еҸ–еҫ—гҒҜгҒӘгҒ„гӮӮгҒ®гҒЁи§ЈйҮҲгҒ—гҒҫгҒ—гҒҹгҖӮ

е•Ҹ2 иЁӯе•Ҹ3 (1)пјҡ

гҒ”жҢҮж‘ҳй ӮгҒ„гҒҹеҶ…е®№гҒ§и§Јзӯ”гҒ—гҒҹгҒӨгӮӮгӮҠгҒ§гҒ—гҒҹгҒҢгҖҒиӘ¬жҳҺгҒҢдёҚеҚҒеҲҶгҒ§гҒ—гҒҹгҒӯгҖӮи§Јзӯ”е°‘гҒ—иҝҪиЁҳгҒ„гҒҹгҒ—гҒҫгҒ—гҒҹгҖӮ

е•Ҹ2 иЁӯе•Ҹ4 (2)пјҡ

гғ•гӮЈгғ«гӮҝгғӘгғігӮ°гҒҜгҒ§гҒҚгҒҫгҒҷгҒҢгҖҒгҖҢйҖҡдҝЎгҒ®гғӯгӮ°еҸ–еҫ—гӮ’еҸ–еҫ—гҒҷгӮӢгҖҚгҒ®еҶ…е®№гҒҜIPгӮўгғүгғ¬гӮ№гҒ«гҒҜиЁҖеҸҠгҒ—гҒҰгҒ„гҒҫгҒӣгӮ“гҒӯгҖӮ

гӮ·гғігғ—гғ«гҒ«йҖҡдҝЎгҒ®гғӯгӮ°гҒҢеҸ–еҫ—гҒ§гҒҚгӮӢгҒЁгҒ„гҒҶеҶ…е®№гӮ’ж„ҸеӣігҒ—гҒҰгҒ„гӮӢгҒЁжҖқгӮҸгӮҢгҒҫгҒҷгҖӮ

гҒ„гҒӨгӮӮгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

иЁӯе•Ҹ4пјҲ2пјүгҒ®FQDNгҒҢгғӯгӮ°гҒ«еӯҳеңЁгҒҷгӮӢгҒӢгҒ©гҒҶгҒӢгҒ§гҒҷгҒҢгҖҒгҒҫгҒҡгҒҜDNSгӮөгғјгғҗгҒ§еҗҚеүҚи§ЈжұәгҒ—гҒҰгҒӢгӮүгӮӨгғігӮҝгғјгғҚгғғгғҲгҒ«йҖҡдҝЎгӮ’гҒ—гҖҒгҒ“гҒ®гӮҝгӮӨгғҹгғігӮ°гҒ§FWгҒҢй–ўгӮҸгҒЈгҒҰгҒҸгӮӢгҒЁжҖқгҒҶгҒ®гҒ§IPгӮўгғүгғ¬гӮ№гҒ—гҒӢиЁҳйҢІгҒ•гӮҢгҒӘгҒ„гҒ®гҒ§гҒҜгҒӘгҒ„гҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

й–“йҒ•гҒЈгҒҰгҒҹгӮүгӮ№гғҹгғһгӮ»гғіпјҒ

DNSгӮөгғјгғҗгҒ«гҒӨгҒ„гҒҰе•ҸйЎҢж–ҮдёӯгҒ§зү№гҒ«и§ҰгӮҢгҒҰгҒ„гҒӘгҒӢгҒЈгҒҹгҒ®гҒ§гҖҒж·ұгҒҸиҖғгҒҲгҒҰгҒ„гҒӘгҒӢгҒЈгҒҹгҒЁгҒ„гҒҶгҒ®гҒҢжӯЈзӣҙгҒӘгҒЁгҒ“гӮҚгҒ§гҒҷгҖӮ

FWгҒ®гғӯгӮ°гҒ«DNSгӮҜгӮЁгғӘгҒҢж®ӢгӮӢгҒ®гҒӢгҖҒгҒЁгҒ„гҒҶгҒЁгҒ“гӮҚгҒҢжҠҖиЎ“зҡ„гҒ«е•ҸйЎҢж–ҮдёӯгҒӢгӮүиӘӯгҒҝеҸ–гӮҢгҒӘгҒӢгҒЈгҒҹгҒ®гҒ§пјҲгғӯгӮ°гҒҢеҸ–гӮҢгҒӘгҒ„гҒЁгҒҜиЁҖгҒЈгҒҰгҒ„гҒӘгҒ„пјүж·ұиӘӯгҒҝгҒ—гҒӘгҒҸгҒҰгҒ„гҒ„гҒӢгҒӘгҒЁжҖқгҒЈгҒҰгҒҠгӮҠгҒҫгҒ—гҒҹгҖӮ

и§Јзӯ”гҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷ

гҒ„гҒӨгӮӮеӢүеј·жҷӮгҒ«гҒҜдёҒеҜ§гҒӘи§ЈиӘ¬гҒ«гҒҠдё–и©ұгҒ«гҒӘгҒЈгҒҰгҒҠгӮҠгҒҫгҒҷ

е•Ҹ2гҒ®иЁӯ2гҒ®1

FQDNгҒ§жӯЈеј•гҒҚгҒ—гҒҹгӮөгғјгғҗгҒ®DNSгҒ«еҜҫгҒҷгӮӢAгғ¬гӮігғјгғүгҒ®IPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒҷгӮӢ

гҒЁгҒ„гҒҶеӣһзӯ”гҒӘгҒ®гҒ§гҒҷгҒҢ

з§ҒгҒҜд»ҘдёӢгҒ®гӮҲгҒҶгҒ«зӯ”гҒҲгҒҫгҒ—гҒҹ

C &CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒ—гҖҒеӨүжӣҙеҫҢгҒ®IPгӮўгғүгғ¬гӮ№гӮ’DNSгҒ«зҷ»йҢІ

гҒ„гҒӨгӮӮгҒӘгҒ«гӮ’гҒ©гӮҢгҒҗгӮүгҒ„ж·ұгҒҸиЁҳиҝ°гҒҷгӮҢгҒ°иүҜгҒ„гҒ®гҒӢгӮҸгҒӢгӮүгҒҡзӮ№гӮ’иҗҪгҒЁгҒ—гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮ

дёҠиЁҳгҒ гҒЁГ—гҒ§гҒ—гӮҮгҒҶгҒӢпјҹFQDNгҒ®жӯЈеј•гҒҚгҒЁгҒ„гҒҶгғҜгғјгғүгӮ’е…ҘгӮҢгӮӢгҒ№гҒҚгҒ гҒЈгҒҹгҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷ!

д»ҠеӣһгҒ®гғқгӮӨгғігғҲгҒҜгҖҢгғһгғ«гӮҰгӮ§гӮўОІгҒ«д»•иҫјгҒҫгӮҢгҒҹFQDNгҒ«еҜҫгҒҷгӮӢIPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒҷгӮӢгҖҚгҒЁгҒ„гҒҶгҒ“гҒЁгҒӘгҒ®гҒ§гҖҒеӨ§гҒҚгҒҸгҒҡгӮҢгҒҰгҒҜгҒ„гҒҫгҒӣгӮ“гҒҢгҖҒгҖҒгҒЁгҒ„гҒҶгҒЁгҒ“гӮҚгҒ§гҒҷгҒӯгҖӮ

гҖҺе…·дҪ“зҡ„гҒ«иЁҳиҝ°гҒӣгӮҲгҖҸгҒЁгҒ„гҒҶе•ҸйЎҢгҒ§гҒҜгҒӘгҒ„гҒ®гҒ§гҖҒгҒ“гҒ®е ҙеҗҲгҒҜи»ёгҒҢгҒӮгӮӢзЁӢеәҰеҗҲгҒЈгҒҰгҒ„гӮҢгҒ°жӯЈи§ЈгҒ«гҒӘгӮӢеҸҜиғҪжҖ§гӮӮгҒӮгӮҠгҒҫгҒҷгҒҢIPA次第гҒ§гҒҷгҒӯгҖӮ

иҝ”дҝЎгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷ

еҖӢдәәзҡ„гҒӘиіӘе•ҸгҒ«гӮӮзӯ”гҒҲгҒҰгҒ„гҒҹгҒ гҒҚеӨ§еӨүе¬үгҒ—гҒ„гҒ§гҒҷ

гҒқгҒҶгҒ§гҒҷгӮҲгҒӯгҖҒж¬Ўеӣһд»ҘйҷҚгҒҜгӮӮгҒҶе°‘гҒ—е•ҸгӮҸгӮҢгҒҰгҒ„гӮӢеҶ…е®№зҗҶи§ЈгҒ«еҠӣгӮ’е…ҘгӮҢгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷ

гҒҠдё–и©ұгҒ«гҒӘгҒЈгҒҰгҒҫгҒҷ

еҚҲеҫҢ2-2гҒ®иЁӯе•Ҹ3(1)гҒ«гҒӨгҒ„гҒҰгҖҒ

ж”»ж’ғиҖ…гҒҢC&CгӮөгғјгғҗгҒ®IPгӮўгғүгғ¬гӮ№гӮ’еӨүжӣҙгҒ—гҒҹе ҙеҗҲ

гҒЁжӣёгҒ„гҒҰгҒ—гҒҫгҒЈгҒҹгҒ®гҒ§гҒҷгҒҢгҖҒеӣһзӯ”гҒЁгҒ—гҒҰгӮ„гҒҜгӮҠдёҚеҚҒеҲҶгҒ§гҒ—гӮҮгҒҶгҒӢ

йғЁеҲҶзӮ№гҒ гҒ‘гҒ§гӮӮгҒӮгӮҢгҒ°иүҜгҒ„гҒ®гҒ§гҒҷгҒҢ...

еҚҲеҫҢпј’е•Ҹпј’иЁӯе•Ҹпј”пјҲпј“пјү

дјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгҒӢгӮүгҒ® C&C гӮөгғјгғҗгҒёгҒ®йҖҡдҝЎиЁҳйҢІгҖҖгҒЁгҒ„гҒҶеӣһзӯ”гҒҜзҡ„еӨ–гӮҢгҒ§гҒ—гӮҮгҒҶгҒӢпјҹ

гӮігғЎгғігғҲгҒӮгӮҠгҒҢгҒЁгҒҶгҒ”гҒ–гҒ„гҒҫгҒҷгҖӮ

е•ҸйЎҢгҒӘгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮйҖЈжҗәз«Ҝжң«д»ҘеӨ–пјқдјҡе“ЎгҒ®еҶ…йғЁгғҚгғғгғҲгғҜгғјгӮҜгҒЁгҒЁгӮҢгҒҫгҒҷгҒ®гҒ§гҖҒеҗҢгҒҳж„Ҹе‘ігҒ«гҒӘгӮҠгҒҫгҒҷгҒӯгҖӮ