AWS Organizationsمپ¨مپ¯ï¼ںIAMمپ¨مپ®é–¢ن؟‚م‚’مپ—مپ£مپ‹م‚ٹçگ†è§£مپ™م‚‹

Solutions Architect - Professionalم‚’هڈ–ه¾—مپ—مپ¦مپ‹م‚‰AWSمپ®مƒ™مƒ¼م‚·مƒƒم‚¯مپھ部هˆ†م‚’触م‚‹و©ںن¼ڑمپŒو¸›مپ£مپ¦مپ—مپ¾مپ£مپںمپ®مپ§م€پو”¹م‚پمپ¦çں¥èکم‚’و•´çگ†مپ™م‚‹مپںم‚پمپ«è¨کن؛‹مپ«مپ¾مپ¨م‚پمپ¾مپ—مپںم€‚

ن»ٹمپ¾مپ§م€ژçگ†è§£مپ—مپ¦مپ„م‚‹م‚ˆمپ†مپ§م‚ˆمپڈم‚ڈمپ‹مپ£مپ¦مپ„مپھمپ‹مپ£مپںم€ڈOrganizationsه‘¨م‚ٹم‚’م€ژçگ†è§£مپ§مپچمپںï¼پم€ڈمپ¨و€مپˆم‚‹م‚ˆمپ†مپ«مپھم‚‹مپ¨و€مپ„مپ¾مپ™م€‚

- 1. ه…¨ن½“و¦‚è¦په›³

- 2. هگ„é …ç›®مپ®èھ¬وکژ

- 2.1. 組織

- 2.2. 組織هچکن½چ(OU)

- 2.3. ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆ

- 2.4. مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆ

- 3. TIPS

- 3.1. 組織ه†…مپ§مپ®مƒھم‚½مƒ¼م‚¹ه…±وœ‰م‚’وœ‰هٹ¹مپ«مپ™م‚‹مپ«مپ¯

- 3.2. 部署مپ”مپ¨مپ«مƒھم‚½مƒ¼م‚¹هˆ©ç”¨و–™مپ®è«‹و±‚هˆ†مپ‘م‚‹

- 3.3. مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم‚’ه‰ٹ除مپ™م‚‹مپ«مپ¯

- 3.4. AWSم‚¢م‚«م‚¦مƒ³مƒˆمپ”مپ¨مپ«IAMمƒ¦مƒ¼م‚¶م‚’ن½œوˆگمپ—مپھمپڈمپ¦م‚‚مپ„مپ„

- 3.5. وœ¬ç•ھç’°ه¢ƒمپ¸مپ®م‚¢م‚¯م‚»م‚¹م‚’IPم‚¢مƒ‰مƒ¬م‚¹مپ§هˆ¶é™گمپ—مپںمپ„

ه…¨ن½“و¦‚è¦په›³

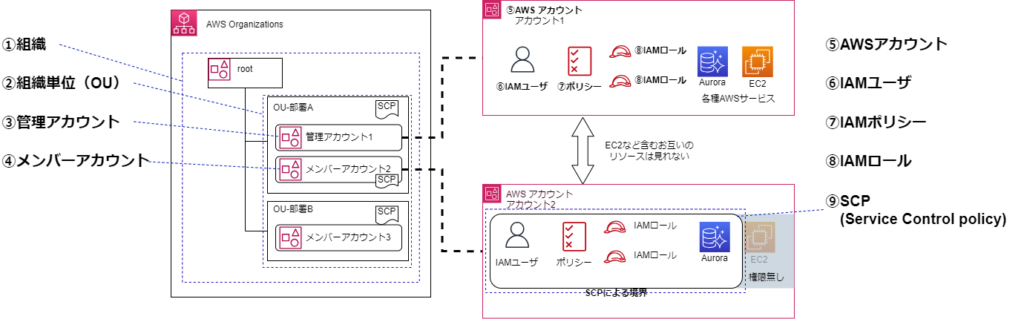

AWS Organizations مپ¨ هگ„種IAM مپ¨مپ®é–¢ن؟‚و€§م‚’و•´çگ†مپ—مپںه›³مپŒمپ“مپ،م‚‰مپ«مپھم‚ٹمپ¾مپ™م€‚

ç´°مپ‹مپڈو›¸مپچه‡؛مپ™مپ¨و›¸مپچمپچم‚Œمپھمپ„مپ§مپ™مپŒو¦‚è¦پم‚’çگ†è§£مپ™م‚‹ن¸ٹمپ§مپ¯مپ“مپ®ه†…ه®¹مپ§هچپهˆ†مپ§مپ™م€‚

مپ¾مپڑم€پOrganizations مپ¨مپ¯è¤‡و•°مپ®AWSم‚¢م‚«م‚¦مƒ³مƒˆم‚’çµ±هگˆç®،çگ†مپ™م‚‹مپںم‚پمپ®م‚µمƒ¼مƒ“م‚¹مپ§مپ™م€‚

ه›³مپ®هڈ³هپ´مپ«è¨ک載مپ®é€ڑم‚ٹAWSم‚¢م‚«م‚¦مƒ³مƒˆمپ”مپ¨مپ«IAMمƒ¦مƒ¼م‚¶م‚„EC2مپھمپ©مپ®مƒھم‚½مƒ¼م‚¹م‚’وŒپمپ£مپ¦مپ„مپ¾مپ™مپŒم€پOrganizations م‚’ن½؟مپ†ن؛‹مپ§م€ŒAWSم‚¢م‚«م‚¦مƒ³مƒˆمپمپ®م‚‚مپ®مپ«ه¯¾مپ—مپ¦و¨©é™گم‚’هˆ¶é™گم€چم€Œè«‹و±‚م‚’ن¸€ه…ƒهŒ–م€چمپ§مپچم‚‹مƒ،مƒھمƒƒمƒˆمپŒمپ‚م‚ٹمپ¾مپ™م€‚

Organizationsمپ«مپ¯1مپ¤مپ®ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆمپ¨è¤‡و•°مپ®مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم‚’وŒپمپ¤مپ“مپ¨مپŒمپ§مپچمپ¾مپ™م€‚

مپ“مپ®م‚مƒ£مƒ—مƒپمƒ£مپ§مپ¯syun03مپŒم€Œç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆم€چم€پmemberمپŒم€Œمƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم€چمپ§مپ™م€‚

م‚‚مپ،م‚چم‚“مپم‚Œمپم‚ŒمپŒAWSم‚¢م‚«م‚¦مƒ³مƒˆمپ«ç´گن»کمپ„مپ¦مپ„مپ¾مپ™مپ®مپ§م€پمپم‚Œمپم‚Œç’°ه¢ƒم‚„مƒھم‚½مƒ¼م‚¹م‚’وŒپمپ£مپ¦مپ„مپ¾مپ™م€‚

مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆمپ‹م‚‰Organizations م‚’و“چن½œمپ™م‚‹مپ“مپ¨مپ¯مپ§مپچمپ¾مپ›م‚“م€‚

هگ„é …ç›®مپ®èھ¬وکژ

ç™»ه ´مپ™م‚‹مƒم‚¤مƒ³مƒˆمپ¯ï¼™مپ¤مپ§مپ™م€‚

- 組織

- 組織هچکن½چ(OU)

- ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆ

- مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆ

- AWSم‚¢م‚«م‚¦مƒ³مƒˆ

- IAMمƒ¦مƒ¼م‚¶

- IAMمƒمƒھم‚·مƒ¼

- IAMمƒمƒ¼مƒ«

- SCP

مپ،مپھمپ؟مپ«م€ŒIAMم‚¢م‚«م‚¦مƒ³مƒˆم€چم€ŒAWSمƒ¦مƒ¼م‚¶م€چمپ¨مپ„مپ†هچکèھمپ¯هکهœ¨مپ—مپ¾مپ›م‚“م€‚AWSم‚’ه¦م‚“مپ§مپ„مپڈن¸ٹمپ§مپ“مپ®م‚ˆمپ†مپھé€ èھمپŒمپ‚م‚‹مپ¨و··ن¹±مƒم‚¤مƒ³مƒˆمپ«مپھم‚ٹمپ¾مپ™م‚ˆمپم€‚

مپم‚Œمپ§مپ¯هگ„مƒم‚¤مƒ³مƒˆمپ«مپ¤مپ„مپ¦è§£èھ¬مپ—مپ¦مپ„مپچمپ¾مپ™م€‚

組織

AWSم‚¢م‚«م‚¦مƒ³مƒˆم‚’çµ±هگˆمپ—مپ¦ç®،çگ†مپ™م‚‹مپںم‚پمپ®ç®،çگ†هچکن½چمپ§مپ™م€‚AWS Organizations م‚³مƒ³م‚½مƒ¼مƒ«م‚’ن½؟用مپ—مپ¦م€پ組織ه†…مپ®مپ™مپ¹مپ¦مپ®م‚¢م‚«م‚¦مƒ³مƒˆم‚’ن¸€ه…ƒçڑ„مپ«è،¨ç¤؛مپٹم‚ˆمپ³ç®،çگ†مپ§مپچمپ¾مپ™م€‚組織مپ«مپ¯م€پ1 مپ¤مپ®ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆمپ¨م€پم‚¼مƒن»¥ن¸ٹمپ®مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم‚’هگ«مپ؟مپ¾مپ™م€‚

م‚³مƒ³م‚½مƒھمƒ“مƒ¥مƒ¼مƒ†مƒƒمƒ‰مƒ“مƒھمƒ³م‚°مپ«م‚ˆم‚ٹè«‹و±‚م‚’مپ¾مپ¨م‚پم‚‹مپ“مپ¨مپŒهڈ¯èƒ½مپ§مپ™م€‚

組織هچکن½چ(OU)

組織ه†…مپ«ه®ڑ義مپ™م‚‹ن¸‹ن½چمپ®çµ„ç¹”مپ§مپ™م€‚組織هچکن½چم‚’مƒچم‚¹مƒˆمپ™م‚‹مپ“مپ¨م‚‚هڈ¯èƒ½مپ§مپ™م€‚

ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆ

ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆمپ«مپ¯م€پو”¯و‰•مپ„م‚¢م‚«م‚¦مƒ³مƒˆمپ مپ‘مپ§مپھمپڈم€پمƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆمپ«م‚ˆمپ£مپ¦ç™؛ç”ںمپ—مپںمپ™مپ¹مپ¦مپ®و–™é‡‘م‚’و”¯و‰•مپ†è²¬ن»»مپŒمپ‚م‚ٹمپ¾مپ™م€‚組織مپ®ç®،çگ†م‚¢م‚«م‚¦مƒ³مƒˆم‚’ه¤‰و›´مپ™م‚‹مپ“مپ¨مپ¯مپ§مپچمپ¾مپ›م‚“م€‚

مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆ

組織مپ«و‹›ه¾…مپ•م‚Œم‚‹مپ‹çµ„ç¹”مپ®ن¸مپ§ن½œوˆگمپ•م‚ŒمپںAWSم‚¢م‚«م‚¦مƒ³مƒˆمپ§مپ™م€‚مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆمپ¯هکهœ¨مپ™م‚‹مپ“مپ¨مپŒمپ§مپچمپ¾مپ™م€‚

مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆمپ¯OUمپ®ن¸مپ«و‰€ه±مپ™م‚‹مپ“مپ¨م‚‚rootç›´ن¸‹مپ«و‰€ه±مپ™م‚‹مپ“مپ¨م‚‚مپ§مپچمپ¾مپ™م€‚

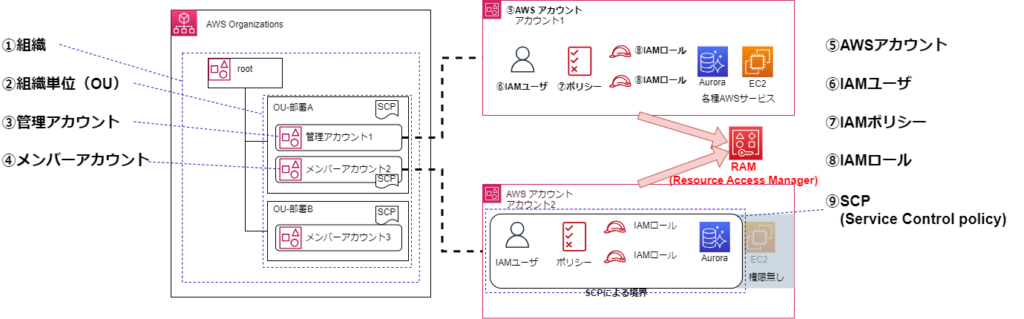

TIPS

組織ه†…مپ§مپ®مƒھم‚½مƒ¼م‚¹ه…±وœ‰م‚’وœ‰هٹ¹مپ«مپ™م‚‹مپ«مپ¯

AWS Resource Access Manager م‚’ن½؟مپ„مپ¾مپ™م€‚

AWS RAM م‚³مƒ³م‚½مƒ¼مƒ«مپ® Settings مƒڑمƒ¼م‚¸م‚’é–‹مپچمپ¾مپ™م€‚

Enable sharing with AWS Organizations م‚’éپ¸وٹمپ—مپ¦مپ‹م‚‰ Save settings م‚’éپ¸وٹمپ—مپ¾مپ™م€‚

https://docs.aws.amazon.com/ja_jp/ram/latest/userguide/getting-started-sharing.html

部署مپ”مپ¨مپ«مƒھم‚½مƒ¼م‚¹هˆ©ç”¨و–™مپ®è«‹و±‚هˆ†مپ‘م‚‹

م‚³م‚¹مƒˆé…چهˆ†م‚؟م‚°م‚’هˆ©ç”¨مپ—مپ¦OUمپ”مپ¨مپ«è«‹و±‚م‚’هˆ†مپ‘م‚‹ه؟…è¦پمپŒمپ‚م‚ٹمپ¾مپ™م€‚

OUمپ”مپ¨مپ«è²»ç”¨م‚’هˆ†مپ‘م‚‹و©ں能مپ¯مپ”مپ–مپ„مپ¾مپ›م‚“م€‚

مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم‚’ه‰ٹ除مپ™م‚‹مپ«مپ¯

مƒ،مƒ³مƒگمƒ¼م‚¢م‚«م‚¦مƒ³مƒˆم‚’組織مپ‹م‚‰é™¤ه¤–مپ™م‚‹مپںم‚پمپ«مپ¯م€پم‚¹م‚؟مƒ³مƒ‰م‚¢مƒمƒ³م‚¢م‚«م‚¦مƒ³مƒˆمپ§مپ‚م‚‹ه؟…è¦پمپ‚م‚ٹè«‹و±‚وƒ…ه ±مپŒç™»éŒ²مپ•م‚Œمپ¦مپ„م‚‹مپھمپ©مپ®و،ن»¶مپŒمپ‚م‚ٹمپ¾مپ™م€‚

https://docs.aws.amazon.com/ja_jp/organizations/latest/userguide/orgs_manage_account-before-remove.html

AWSم‚¢م‚«م‚¦مƒ³مƒˆمپ”مپ¨مپ«IAMمƒ¦مƒ¼م‚¶م‚’ن½œوˆگمپ—مپھمپڈمپ¦م‚‚مپ„مپ„

é–‹ç™؛ç’°ه¢ƒمپ®IAMمƒ¦مƒ¼م‚¶مپ‹م‚‰وœ¬ç•ھç’°ه¢ƒم‚’و“چن½œمپ—مپںمپ„ه ´هگˆمپ¯assume roleمپ«م‚ˆم‚ٹوœ¬ç•ھç’°ه¢ƒç”¨مپ®IAMمƒ¦مƒ¼م‚¶مپ«وک‡و ¼مپ—مپ¦éپ‹ç”¨مپ—مپ¾مپ™م€‚

مپ“مپ®è€ƒمپˆو–¹مپŒAWSمپ«مپٹمپ‘م‚‹مƒمƒ«مƒپم‚¢م‚«م‚¦مƒ³مƒˆوˆ¦ç•¥مپ®هں؛وœ¬مپ§مپ™م€‚

وœ¬ç•ھç’°ه¢ƒمپ¸مپ®م‚¢م‚¯م‚»م‚¹م‚’IPم‚¢مƒ‰مƒ¬م‚¹مپ§هˆ¶é™گمپ—مپںمپ„

وœ¬ç•ھç’°ه¢ƒمپھمپ©مپ§IPهˆ¶é™گمپŒه؟…è¦پمپھه ´هگˆمپ«مپ¯م€پassume roleمپ•م‚Œم‚‹مپ®IAMمپ«IAMمƒمƒھم‚·مƒ¼م‚’è¨ه®ڑمپ™م‚‹ه½¢مپ§هˆ¶é™گم‚’è،Œمپ„مپ¾مپ™م€‚

وœ¬ç•ھ用مپ®IAMمƒمƒھم‚·مƒ¼مپ«ن¸‹è¨کمپ®é€ڑم‚ٹè¨کè؟°مپ™م‚‹م€‚

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::xxxxxxxxxxxx:user/Operator"

},

"Action": "sts:AssumeRole"

},

{

"Effect": "Deny",

"Principal": {

"AWS": "arn:aws:iam::xxxxxxxxxxxx:user/Operator"

},

"Action": "sts:AssumeRole",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": "xxx.xxx.xxx.xxx/32"

}

}

}

]

}